新闻资讯

近80万台Telnet服务器暴露于远程攻击之下

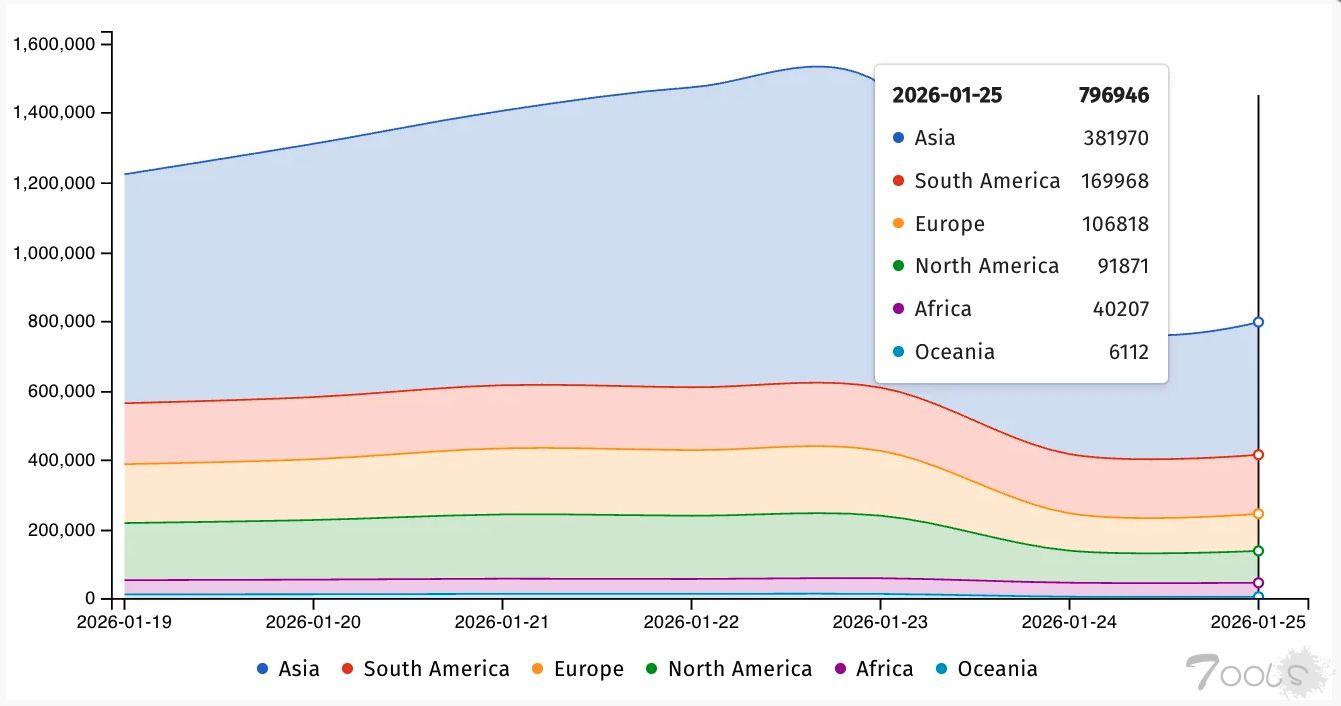

互联网安全监督机构 Shadowserver 正在追踪近 80 万个具有 Telnet 指纹的 IP 地址,以应对利用 GNU InetUtils telnetd 服务器中的关键身份验证绕过漏洞的持续攻击。该安全漏洞(CVE-2026-24061)影响 GNU InetUtils 版本 1.9.3(11 年前的 2015 年发布)至 2.7,并在版本 2.8(1 月 20 日发布)中得到

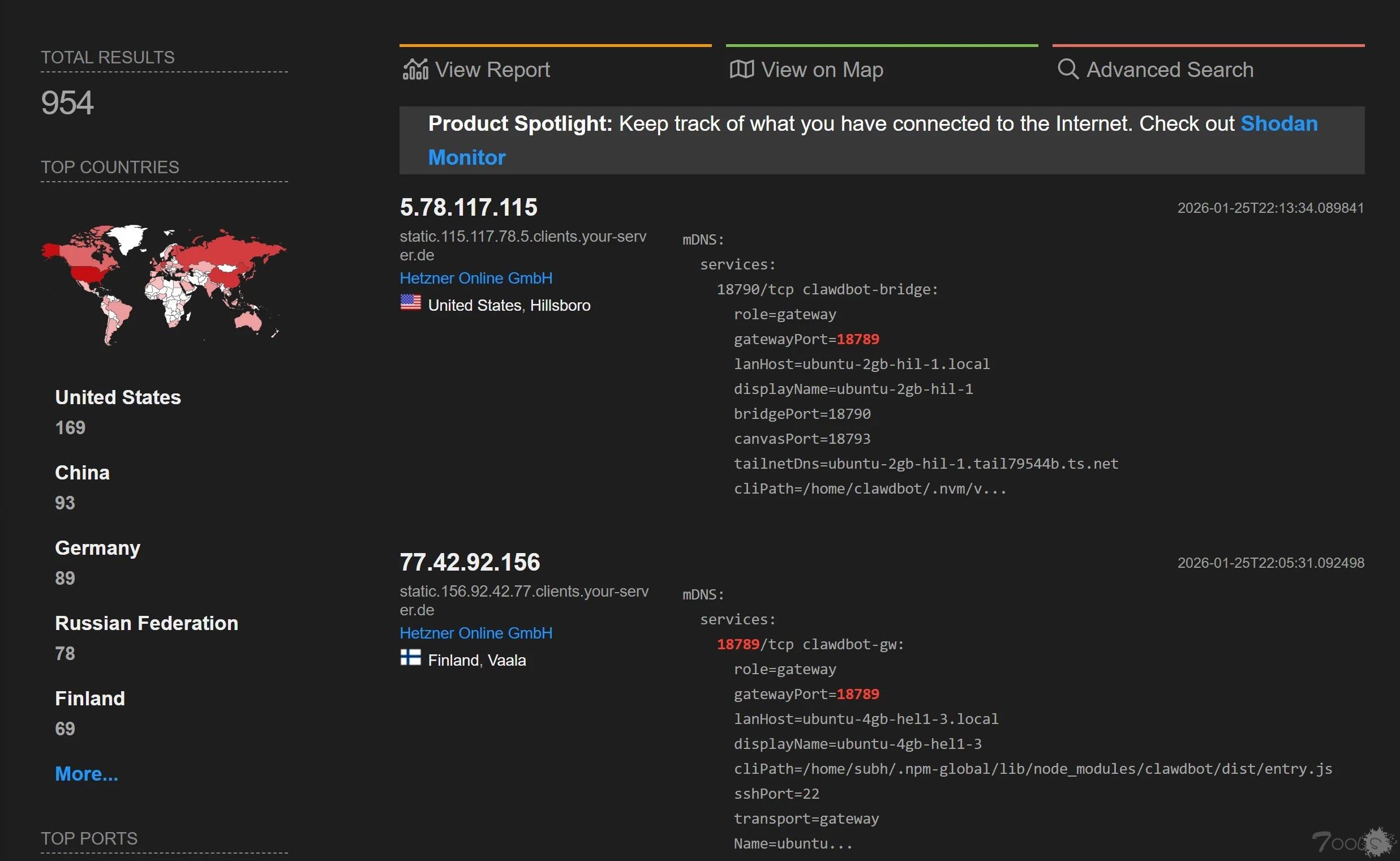

数百个Clawdbot网关暴露,导致API密钥与私密聊天面临泄露风险

蓬勃发展的开源人工智能代理网关 Clawdbot 面临日益严重的安全问题,目前已有 900 多个未经身份验证的实例暴露在网上,并且存在多个代码缺陷,可导致凭证被盗和远程代码执行。Clawdbot 是一款开源的个人 AI 助手,可与 WhatsApp、Telegram、Slack、Discord、Signal 和 iMessage 等消息平台集成。它包含

Fortra的情报和研究专家(FIRE)在Telegram和WhatsApp上发现了大量的“HaxorSEO”或“HxSEO”操作和有针对性的网络攻击

Fortra的情报和研究专家(FIRE)在Telegram和WhatsApp上发现了“HaxorSEO”或“HxSEO”操作。他们发现了一个庞大的反向链接市场,旨在帮助威胁行为者获得恶意网页在搜索列表中的排名。它提供了超过1000个预先妥协但合法的域名的反向链接。“这些域名通常有15-20年的历史,与精选的‘信任’分数一起营销,

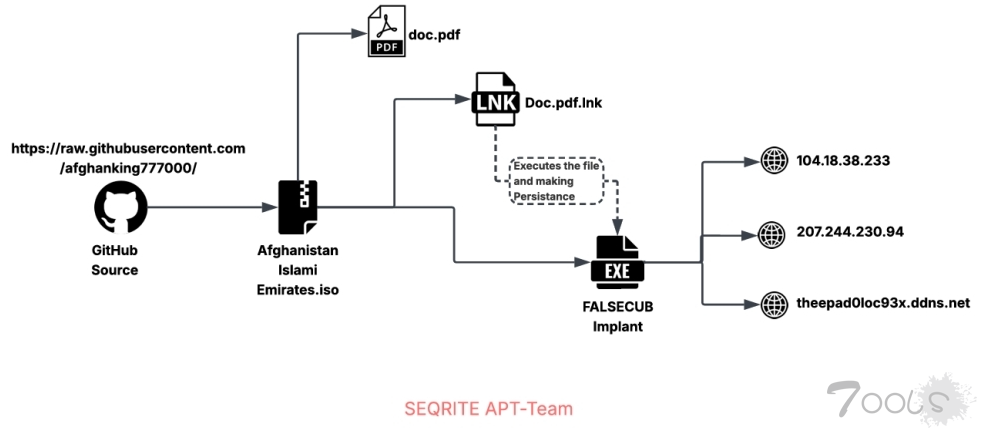

印度安全公司Seqrite表示已发现的针对阿富汗政府雇员的钓鱼攻击会持续发生。

印度安全公司Seqrite表示,去年12月发现了一起攻击,该攻击以阿富汗总理办公室官方信函为名传播恶意文件。研究人员将该活动命名为“游牧豹”。为了避免受害者怀疑,黑客使用了诸如在文件开头插入宗教问候语、与财务报告相关的官方指示以及伪造高级官员签名等诱饵。假文件一打开,便安装了一个名为“Fal

2025年末波兰电网遭受网络攻击被ESET安全研究人员归因于是俄罗斯的APT组织Sandworm

ESET研究现在发现这次攻击是臭名昭著的与俄罗斯结盟的APT组织沙虫(Sandworm)所为。ESET研究人员表示:“根据我们对恶意软件和相关TTP的分析,我们将此次攻击归因于与俄罗斯结盟的沙虫APT,具有中等信心,因为它与我们分析的许多以前的沙虫雨刷活动有很大的重叠。”“我们不知道这次攻击导致了任何成功的

反抗伊朗政权的当地伊朗黑客组织入侵了伊朗Badr卫星系统,劫持了伊朗国家电视台播放了流亡王储的示威活动

近日伊朗Badr卫星系统上的几个伊朗国家电视频道遭到黑客攻击,这些频道播放了抗议活动的镜头,以及伊朗流亡王储礼萨·巴列维呼吁人们加入示威活动,并呼吁军队站在抗议者一边。据以色列公共广播公司KAN News报道,被黑客入侵的广播大约在晚上9点30分播出,持续了大约10分钟。被劫持的广播敦促抗议者继

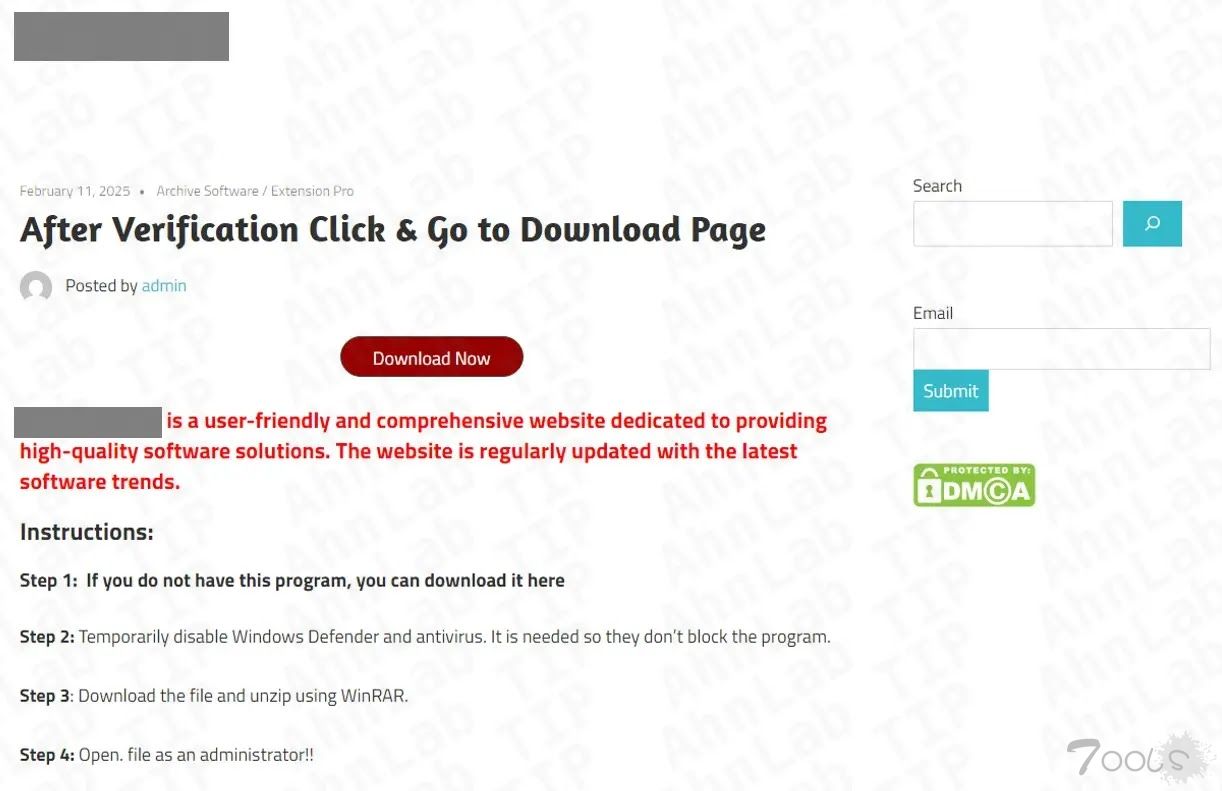

伪装成 Notepad++ 工具的代理软件恶意软件利用 Windows 资源管理器进程劫持系统

一种针对毫无戒心用户的复杂恶意软件攻击活动已经出现,该活动将恶意代理软件伪装成合法的 Notepad++ 安装程序。此次攻击由威胁行为者 Larva-25012 精心策划,利用用户通过欺骗性广告页面和虚假下载门户网站寻求破解软件的心理。该恶意软件会在未经受害者同意的情况下劫持其互联网带宽,使攻击者能够通

欧盟准备优化网络安全政策,施行网络安全改革,从而更新《网络安全法》

CSA是欧盟议会和理事会于2019年3月通过的一项法规,旨在加强欧盟范围内的网络安全。该委员会有两个主要目标:建立一个永久性的欧盟范围内的信息与通信技术(ICT)产品、服务和流程网络安全认证框架;并加强欧盟网络安全署(ENISA)的授权。然而,该法规也受到批评,尤其是因其自愿性质——许多公司,尤

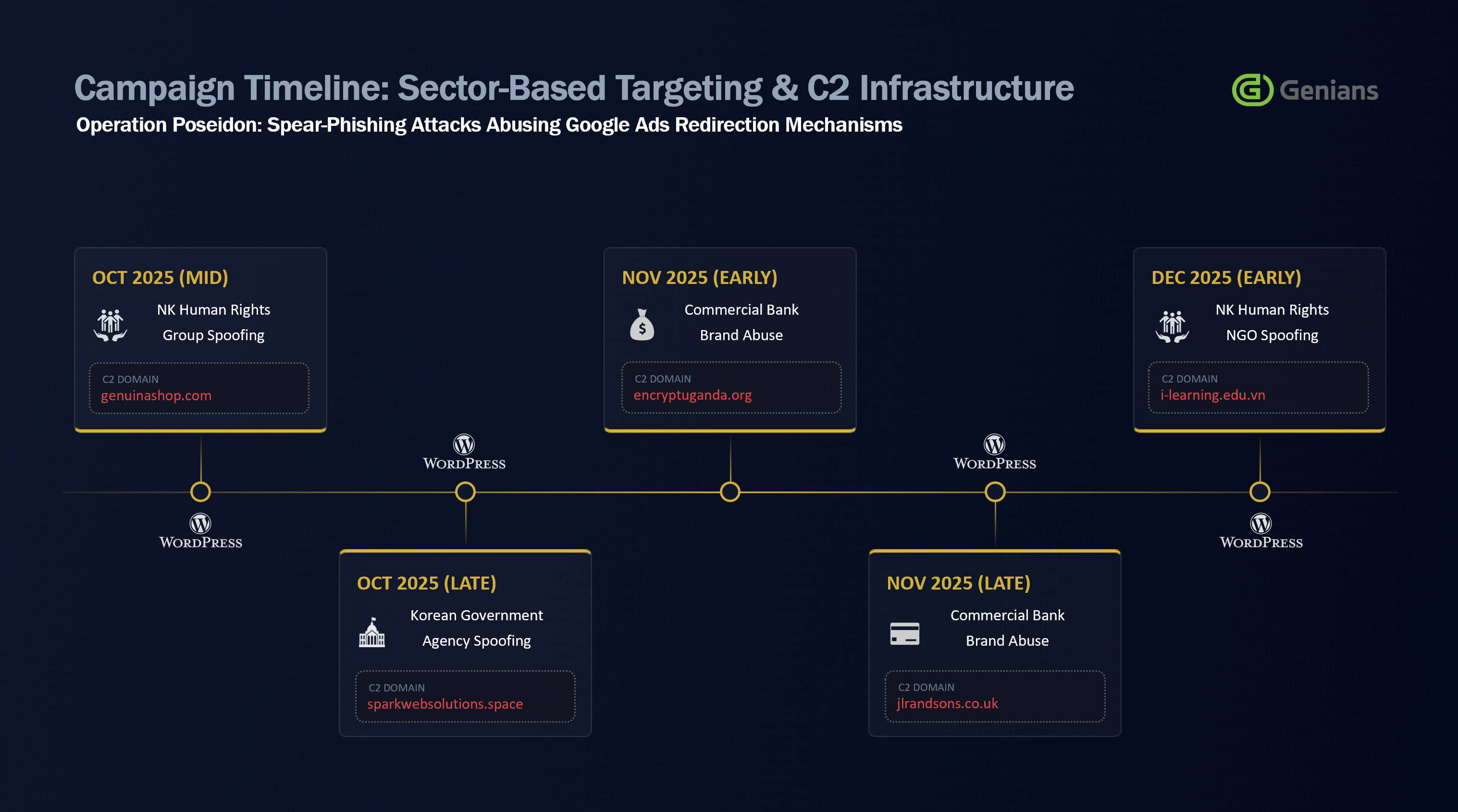

Konni APT组织针对韩国目标利用谷歌和Naver广告传播恶意软件

谷歌于2007年宣布了收购互联网广告技术公司DoubleClick的计划,并于2008年3月以约31亿美元完成了收购。此后,DoubleClick的广告点击跟踪和重定向技术被集成到谷歌广告和谷歌营销平台(GMP)中,作为广告流量交付和绩效衡量的核心基础设施。基于此类广告基础设施的重定向URL极有可能被识别为合法流量,从

据称苹果第二大制造商立讯精密遭遇勒索软件攻击——机密数据泄露

据报道,勒索软件攻击导致一家大型电子产品制造商的机密内部文件泄露。此次泄露事件损害了该公司在苹果全球供应链中的关键作用,包括 AirPods 制造、iPhone 生产和 Vision Pro 组装。威胁行为者公布了内部文件,泄露了敏感的运营情报,包括生产工作流程、安全程序和供应链协议。立讯精密生产了约 30%