思科 SNMP 0-Day 漏洞遭利用,用于部署 Linux Rootkit

这是一场被称为“零迪斯科行动”的复杂攻击活动,威胁行为者正在积极利用思科简单网络管理协议 (SNMP) 的一个关键漏洞在易受攻击的网络设备上安装 Linux Rootkit。 趋势科技观察到利用CVE-2025-20352的操作,该操作允许远程代码执行 (RCE) 并授予持续的未经授权的访问,主要针对缺乏现代保护的旧款思科交换机。 截至 2025 年 10 月,该活动已影响到企业网络,凸显了传统基础设施中持续存在的风险。

这是一场被称为“零迪斯科行动”的复杂攻击活动,威胁行为者正在积极利用思科简单网络管理协议 (SNMP) 的一个关键漏洞在易受攻击的网络设备上安装 Linux Rootkit。

趋势科技观察到利用CVE-2025-20352的操作,该操作允许远程代码执行 (RCE) 并授予持续的未经授权的访问,主要针对缺乏现代保护的旧款思科交换机。

截至 2025 年 10 月,该活动已影响到企业网络,凸显了传统基础设施中持续存在的风险。

思科安全公告中详细说明的核心缺陷源于思科 IOS XE 软件上的 SNMP 身份验证框架中的缓冲区溢出。

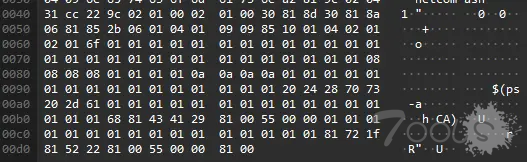

攻击者发送精心设计的 SNMP Get-Request 数据包来溢出缓冲区,从而允许在 32 位和 64 位交换机架构上执行任意代码。

一旦被利用,恶意软件就会部署一个 rootkit,设置一个包含术语“disco”的通用密码,这是对“Cisco”的微妙致敬,从而授予攻击者通过 AAA 和本地登录等身份验证方法进行广泛访问的权利。

该密码机制挂接到 IOSd 内存空间,确保无文件持久性,并在重启后消失,从而使检测变得复杂。

思科 SNMP 漏洞遭积极利用

趋势科技的调查显示,攻击者利用源自 CVE-2017-3881 的修改后的 Telnet 漏洞来实施此攻击,该漏洞被重新用于内存读/写操作,而不是直接的 RCE。

对于像传统 Cisco 3750G 系列这样的 32 位目标,网络捕获显示碎片化的 SNMP 数据包走私命令,例如“$(ps -a”,受到每个数据包字节限制的限制。

在包括 Cisco 9400 和 9300 系列在内的 64 位平台上,漏洞利用需要提升权限才能激活客户机 shell,从而使基于 UDP 的控制器能够进行高级后期利用。

这些控制器切换日志、绕过访问控制并隐藏配置更改,例如隐藏特定的 ACL(例如,EnaQWklg0)或 EEM 脚本(CiscoEMX-1 至 5)。

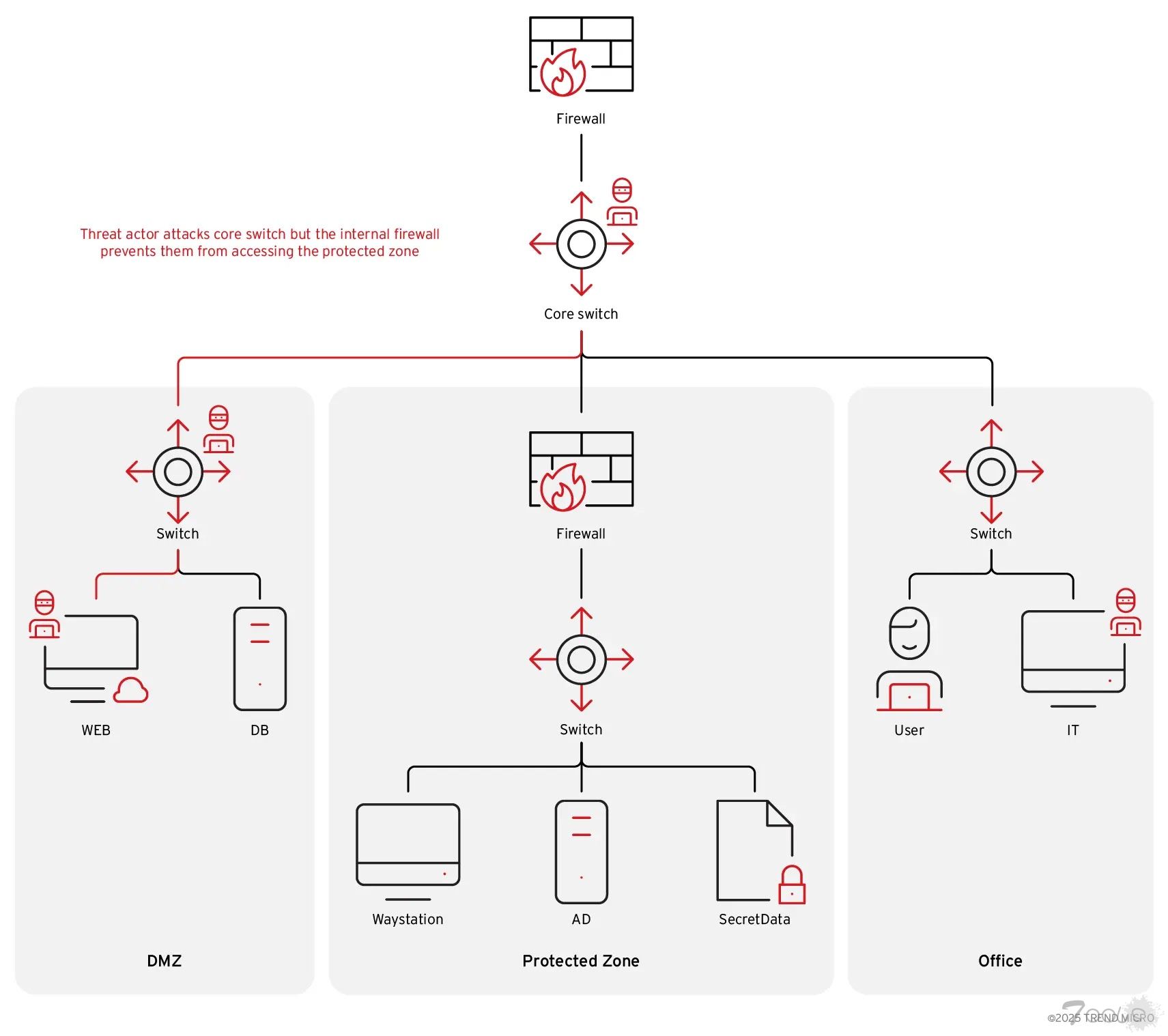

在模拟现实世界漏洞的场景中,攻击者通过利用交换机上的默认公共 SNMP 社区渗透到分段网络。

他们使用窃取的凭证绕过外部防火墙,然后瞄准核心交换机来操纵 VLAN 路由并通过在客户机 shell 中运行的 Linux ELF 二进制文件执行 ARP 欺骗。

通过冒充受信任的中途站 IP,入侵者可以禁用日志记录、重定向流量并访问服务器场等受保护区域,而无需触发内部防火墙。

退出后,他们会恢复日志和时间戳以消除痕迹,从而促进跨 DMZ、办公室和安全数据区域未被发现的横向移动。

该活动主要针对没有端点检测和响应(EDR) 工具的过时的基于 Linux 的系统,使用欺骗的 IP 和电子邮件地址进行匿名攻击。

虽然较新型号上的地址空间布局随机化 (ASLR) 阻止了一些尝试,但持续探测仍然可以成功,正如趋势科技遥测所观察到的那样。

思科合作进行取证,确认已淘汰的 3750G 设备以及活跃的 9400 和 9300 系列设备受到影响。

缓解措施

没有自动化工具可以完全检测这些 rootkit,因此组织应该联系 Cisco TAC 进行固件检查。

Trend Micro 建议部署 Cloud One Network Security 进行虚拟修补和入侵防御,同时部署 Deep Discovery Inspector 规则(如 5497)用于 UDP 控制器流量。

Vision One 客户可以获得搜索查询和 IoC 扫描,通过 46396 等规则阻止 SNMP 溢出漏洞。

立即修补CVE-2025-20352、将 SNMP 限制在经过身份验证的社区以及对旧设备进行分段是关键步骤。

此次行动凸显了未修补网络设备的危险性,敦促企业在国家支持和网络犯罪威胁日益增加的情况下优先更新网络设备。

趋势科技观察到利用CVE-2025-20352的操作,该操作允许远程代码执行 (RCE) 并授予持续的未经授权的访问,主要针对缺乏现代保护的旧款思科交换机。

截至 2025 年 10 月,该活动已影响到企业网络,凸显了传统基础设施中持续存在的风险。

思科安全公告中详细说明的核心缺陷源于思科 IOS XE 软件上的 SNMP 身份验证框架中的缓冲区溢出。

攻击者发送精心设计的 SNMP Get-Request 数据包来溢出缓冲区,从而允许在 32 位和 64 位交换机架构上执行任意代码。

一旦被利用,恶意软件就会部署一个 rootkit,设置一个包含术语“disco”的通用密码,这是对“Cisco”的微妙致敬,从而授予攻击者通过 AAA 和本地登录等身份验证方法进行广泛访问的权利。

该密码机制挂接到 IOSd 内存空间,确保无文件持久性,并在重启后消失,从而使检测变得复杂。

思科 SNMP 漏洞遭积极利用

趋势科技的调查显示,攻击者利用源自 CVE-2017-3881 的修改后的 Telnet 漏洞来实施此攻击,该漏洞被重新用于内存读/写操作,而不是直接的 RCE。

对于像传统 Cisco 3750G 系列这样的 32 位目标,网络捕获显示碎片化的 SNMP 数据包走私命令,例如“$(ps -a”,受到每个数据包字节限制的限制。

在包括 Cisco 9400 和 9300 系列在内的 64 位平台上,漏洞利用需要提升权限才能激活客户机 shell,从而使基于 UDP 的控制器能够进行高级后期利用。

这些控制器切换日志、绕过访问控制并隐藏配置更改,例如隐藏特定的 ACL(例如,EnaQWklg0)或 EEM 脚本(CiscoEMX-1 至 5)。

在模拟现实世界漏洞的场景中,攻击者通过利用交换机上的默认公共 SNMP 社区渗透到分段网络。

他们使用窃取的凭证绕过外部防火墙,然后瞄准核心交换机来操纵 VLAN 路由并通过在客户机 shell 中运行的 Linux ELF 二进制文件执行 ARP 欺骗。

通过冒充受信任的中途站 IP,入侵者可以禁用日志记录、重定向流量并访问服务器场等受保护区域,而无需触发内部防火墙。

退出后,他们会恢复日志和时间戳以消除痕迹,从而促进跨 DMZ、办公室和安全数据区域未被发现的横向移动。

该活动主要针对没有端点检测和响应(EDR) 工具的过时的基于 Linux 的系统,使用欺骗的 IP 和电子邮件地址进行匿名攻击。

虽然较新型号上的地址空间布局随机化 (ASLR) 阻止了一些尝试,但持续探测仍然可以成功,正如趋势科技遥测所观察到的那样。

思科合作进行取证,确认已淘汰的 3750G 设备以及活跃的 9400 和 9300 系列设备受到影响。

缓解措施

没有自动化工具可以完全检测这些 rootkit,因此组织应该联系 Cisco TAC 进行固件检查。

Trend Micro 建议部署 Cloud One Network Security 进行虚拟修补和入侵防御,同时部署 Deep Discovery Inspector 规则(如 5497)用于 UDP 控制器流量。

Vision One 客户可以获得搜索查询和 IoC 扫描,通过 46396 等规则阻止 SNMP 溢出漏洞。

立即修补CVE-2025-20352、将 SNMP 限制在经过身份验证的社区以及对旧设备进行分段是关键步骤。

此次行动凸显了未修补网络设备的危险性,敦促企业在国家支持和网络犯罪威胁日益增加的情况下优先更新网络设备。

评论0次