俄罗斯黑客组织 EncryptHub 利用 MSC EvilTwin 漏洞部署 Fickle Stealer 恶意软件

Trustwave SpiderLabs 披露,黑客组织 EncryptHub 正通过社会工程与 CVE-2025-26633(MSC EvilTwin) 漏洞相结合,利用恶意 Microsoft 控制台文件发起攻击。攻击者冒充 IT 部门在 Teams 中诱导目标执行 PowerShell,有效载荷包括 Fickle Stealer、Go 后门和 SilentCrystal 加载器。恶意软件可收集系统信息、建立持久性、通过 AES 加密指令与 C2 通信,并伪装成正常流量。攻击者还滥用 Brave Support 平台和虚假视频会议工具分发恶意 MSI 安装包。研究指出,该组织具备资源丰富、适应性强的特点,凸显多层防御和用户培训的重要性。

Trustwave SpiderLabs 表示,它最近观察到一个 EncryptHub 活动,该活动将社会工程学与利用 Microsoft 管理控制台 (MMC) 框架中的漏洞 (CVE-2025-26633,又名 MSC EvilTwin ) 结合起来,通过恶意 Microsoft 控制台 (MSC) 文件触发感染例程。

Trustwave 研究人员 Nathaniel Morales 和 Nikita Kazymirskyi表示:“这些活动是广泛且持续不断的恶意活动的一部分,这些活动将社会工程学与技术利用相结合,以绕过安全防御并控制内部环境。”

EncryptHub,又名 LARVA-208 和 Water Gamayun,是一个俄罗斯黑客组织,于 2024 年中期首次崭露头角。该组织以经济利益为导向,活动节奏极快,擅长利用多种手段(包括虚假工作机会、作品集审核,甚至入侵 Steam 游戏)感染目标,使其感染窃取数据的恶意软件。

网络安全

趋势科技此前在 2025 年 3 月记录了威胁行为者对 CVE-2025-26633 的滥用,揭露了传播两个名为 SilentPrism 和 DarkWisp 的后门的攻击。

最新的攻击序列涉及威胁行为者声称来自 IT 部门并向目标发送 Microsoft Teams 请求,目的是启动远程连接并通过 PowerShell 命令部署辅助有效载荷。

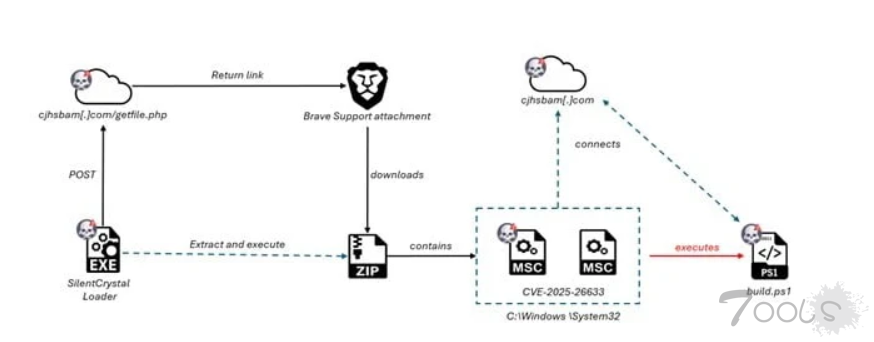

被植入的文件中有两个同名的 MSC 文件,一个是良性的,另一个是恶意的,用于触发 CVE-2025-26633,最终导致在启动无害文件时执行恶意 MSC 文件。

就 MSC 文件而言,它从外部服务器获取并执行另一个 PowerShell 脚本,该脚本收集系统信息、在主机上建立持久性并与 EncryptHub 命令和控制 (C2) 服务器通信以接收和运行恶意负载,包括一个名为 Fickle Stealer 的窃取程序。

研究人员表示:“该脚本接收来自攻击者的 AES 加密命令,对其进行解密,然后直接在受感染的机器上运行有效载荷。”

在攻击过程中,威胁行为者还部署了一个代号为 SilentCrystal 的基于 Go 的加载程序,该加载程序滥用与 Brave Web 浏览器关联的合法平台 Brave Support 来托管下一阶段恶意软件 - 一个包含两个 MSC 文件的 ZIP 存档,用于利用 CVE-2025-26633 进行攻击。

值得注意的是,Brave Support 平台上的新用户上传文件附件受到限制,这表明攻击者以某种方式设法获得具有上传权限的帐户的未经授权的访问权限,从而实施该计划。

部署的其他一些工具包括一个 Golang 后门,它在客户端和服务器模式下运行,将系统元数据发送到 C2 服务器,以及利用SOCKS5 代理隧道协议设置 C2 基础设施。

还有证据表明,威胁行为者继续依赖视频会议诱饵,这次设置了 RivaTalk 等虚假平台来欺骗受害者下载 MSI 安装程序。

运行安装程序会导致传递多个文件:来自赛门铁克的合法早期启动反恶意软件 (ELAM) 安装程序二进制文件,用于侧载恶意 DLL,进而启动 PowerShell 命令来下载并运行另一个 PowerShell 脚本。

身份安全风险评估

该恶意软件旨在收集系统信息并将其泄露到 C2 服务器,等待加密的 PowerShell 指令被解码并执行,从而使攻击者完全控制系统。该恶意软件还会显示虚假的“系统配置”弹出消息,同时启动后台作业,通过向热门网站发出 HTTP 请求来生成虚假的浏览器流量,从而将 C2 通信与正常的网络活动混合在一起。

Trustwave 表示:“EncryptHub 威胁行为者代表着一个资源丰富、适应性强的对手,他们结合了社会工程学、滥用可信平台以及利用系统漏洞来保持持久性和控制力。”

他们使用虚假的视频会议平台、加密的指挥结构和不断发展的恶意软件工具集,凸显了分层防御策略、持续的威胁情报和用户意识培训的重要性。

评论2次

生成虚假的浏览器流量之后,然后将将 C2 通信与正常的网络活动混合在一起,虚假的浏览器流量识别,它那个安全设备有点不给力啊。

国内的设备可以检测不。。。。

生成虚假的浏览器流量之后,然后将将 C2 通信与正常的网络活动混合在一起,虚假的浏览器流量识别,它那个安全设备有点不给力啊。