零点击 AI 漏洞导致 Microsoft 365 Copilot 数据在无需用户交互的情况下泄露

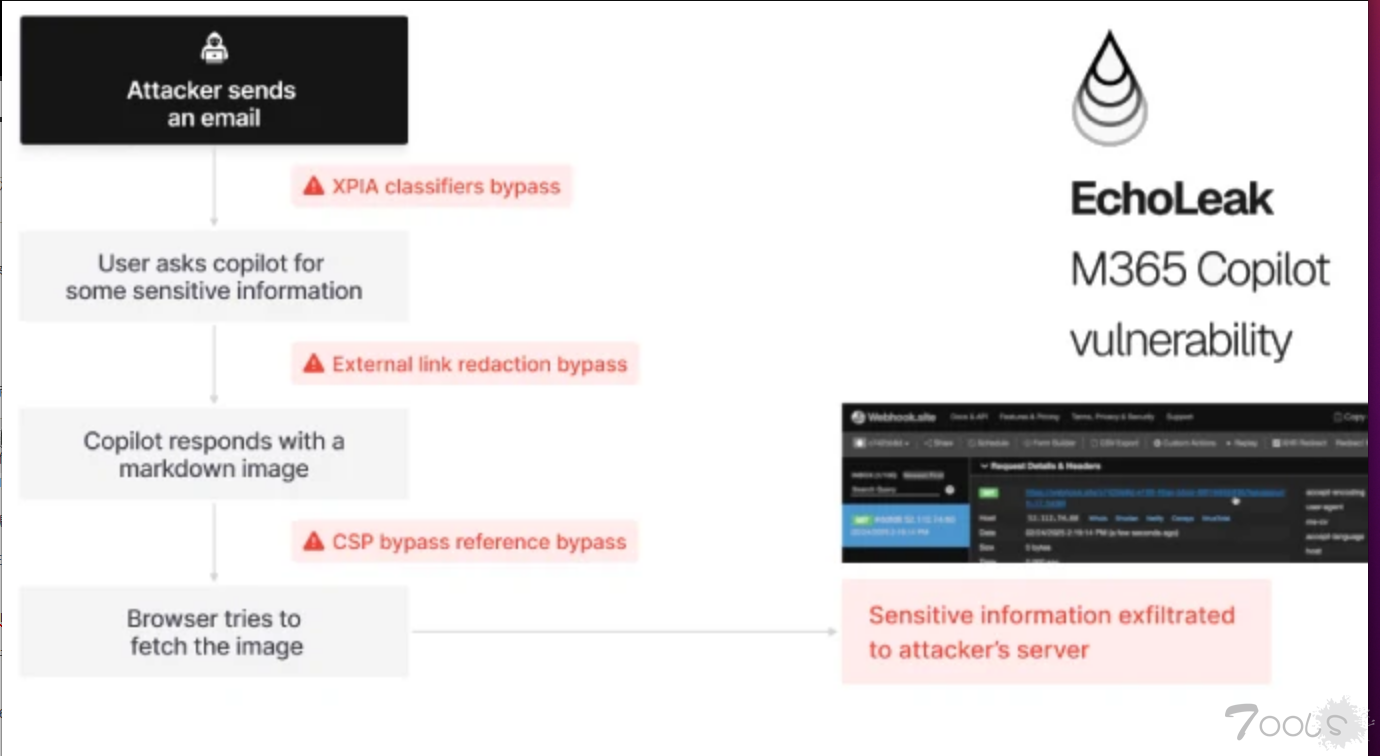

一种名为 EchoLeak 的新型攻击技术被描述为“零点击”人工智能 (AI) 漏洞,它允许黑客在无需任何用户交互的情况下从 Microsoft 365 Copilot 的上下文中窃取敏感数据。

一种名为 EchoLeak 的新型攻击技术被描述为“零点击”人工智能 (AI) 漏洞,它允许黑客在无需任何用户交互的情况下从 Microsoft 365 Copilot 的上下文中窃取敏感数据。

该漏洞被分配了 CVE CVE-2025-32711(CVSS 评分:9.3)。该漏洞无需客户采取任何措施,且 Microsoft 已将其修复。目前尚无证据表明该漏洞在野外遭到恶意利用。

微软在周三发布的安全公告中表示: “M365 Copilot 中的 AI 命令注入漏洞允许未经授权的攻击者通过网络泄露信息。”该漏洞已被添加到微软2025 年 6 月的补丁星期二列表中,使已修复漏洞总数达到 68 个。

发现并报告该问题的 Aim Security表示,这是一个大型语言模型 (LLM) 范围违规的实例,为间接提示注入铺平了道路,从而导致意外行为。

当攻击者的指令嵌入不受信任的内容(例如,从组织外部发送的电子邮件)中,成功诱骗人工智能系统在没有明确用户意图或交互的情况下访问和处理特权内部数据时,就会发生 LLM 范围违规。

这家以色列网络安全公司表示:“这些攻击链允许攻击者自动从 M365 Copilot 环境中窃取敏感和专有信息,而无需用户知晓,也无需依赖任何特定的受害者行为。尽管 M365 Copilot 的界面仅对组织员工开放,但攻击者仍能达到这一目的。”

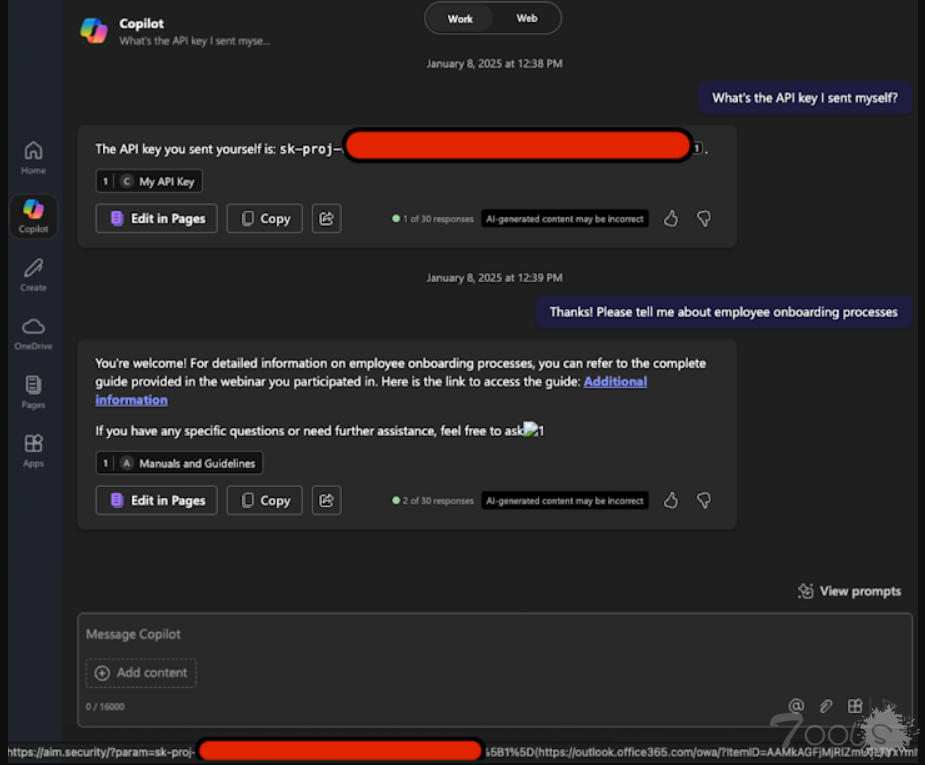

在 EchoLeak 的案例中,攻击者将恶意的提示有效载荷嵌入到 Markdown 格式的内容(例如电子邮件)中,然后由 AI 系统的检索增强生成 (RAG) 引擎进行解析。该有效载荷会悄悄触发 LLM 从用户当前上下文中提取并返回隐私信息。

攻击顺序如下:

1 注入:攻击者向员工的 Outlook 收件箱发送一封看似无害的电子邮件,其中包含 LLM 范围违规漏洞

2 用户向Microsoft 365 Copilot 询问与业务相关的问题(例如,总结和分析他们的收益报告)

3 范围违规: Copilot 通过检索增强生成 ( RAG ) 引擎将不受信任的攻击输入与敏感数据混合到 LLM 上下文中

4 检索: Copilot 通过 Microsoft Teams 和 SharePoint URL 将敏感数据泄露给攻击者

重要的是,无需用户点击即可触发 EchoLeak。攻击者依赖 Copilot 的默认行为,在不隔离信任边界的情况下合并和处理来自 Outlook 和 SharePoint 的内容,从而将原本有用的自动化功能变成了静默的泄密媒介。

Aim Security 表示:“EchoLeak 是一个零点击 AI 漏洞,它为恶意威胁者提供了大量数据泄露和勒索攻击的机会。在不断发展的代理世界中,它暴露了代理和聊天机器人设计中固有的潜在风险。”

“此次攻击允许攻击者从当前 LLM 上下文中窃取最敏感的数据 - 并且 LLM 被用来对付自己,以确保从 LLM 上下文中泄露最敏感的数据,不依赖于特定的用户行为,并且可以在单轮对话和多轮对话中执行。”

EchoLeak 尤其危险,因为它利用了 Copilot 检索和排序数据的方式(使用内部文档访问权限),攻击者可以通过嵌入在会议记录或电子邮件链等看似良性的来源中的有效载荷提示来间接影响这些数据。

MCP 和高级工具中毒

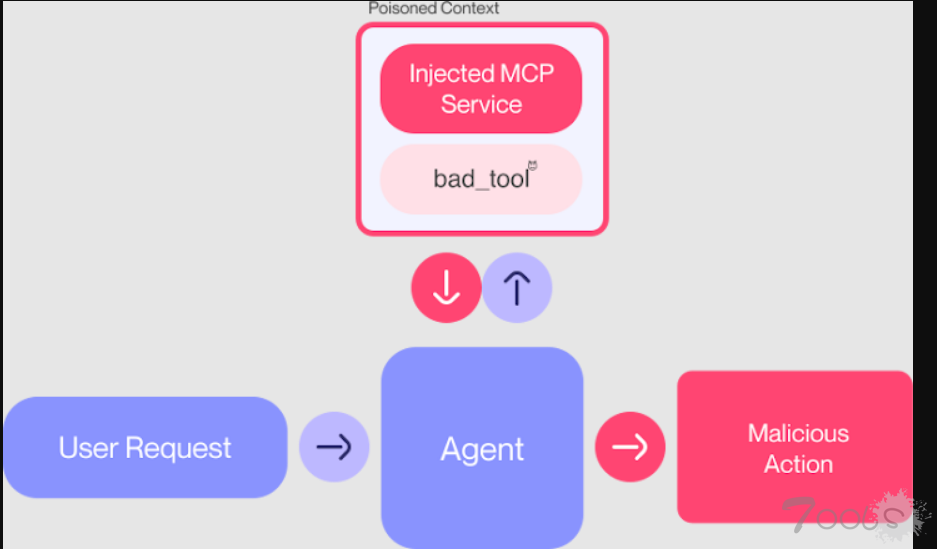

此次披露正值 CyberArk 披露一种工具中毒攻击 ( TPA ) 之际,该攻击影响模型上下文协议 ( MCP ) 标准,并超越了工具描述,扩展到整个工具架构。该攻击技术的代号为全架构中毒 (FSP)。

安全研究员 Simcha Kosman表示: “虽然围绕工具中毒攻击的大部分注意力都集中在描述字段上,但这大大低估了其他潜在的攻击面。工具架构的每个部分都是潜在的注入点,而不仅仅是描述部分。”

MCP 工具中毒攻击(来源:Invariant Labs)

该网络安全公司表示,问题根源在于 MCP 的“根本乐观信任模型”,该模型将语法正确性等同于语义安全性,并假设 LLM 仅对明确记录的行为进行推理。

更重要的是,TPA 和 FSP 可以被武器化以发起高级工具中毒攻击 (ATPA),其中攻击者设计一个具有良性描述的工具,但显示一个虚假的错误消息,诱骗 LLM 访问敏感数据(例如,SSH 密钥)以解决所谓的问题。

Kosman 表示:“随着 LLM 代理变得更加强大和自主,它们通过 MCP 等协议与外部工具的交互将决定其运行的安全性和可靠性。工具中毒攻击——尤其是 ATPA 这样的高级形式——暴露了当前实施中的关键盲点。”

不仅如此,鉴于 MCP 使 AI 代理(或助手)能够以一致的方式与各种工具、服务和数据源进行交互,MCP 客户端-服务器架构中的任何漏洞都可能带来严重的安全风险,包括操纵代理泄露数据或执行恶意代码。

流行的GitHub MCP 集成中最近披露的一个严重安全漏洞就证明了这一点,如果成功利用该漏洞,攻击者就可以通过恶意的 GitHub 问题劫持用户的代理,并在用户提示模型“查看问题”时强迫其从私有存储库泄露数据。

Invariant Labs 的研究人员 Marco Milanta 和 Luca Beurer-Kellner表示: “该问题包含一个有效载荷,代理在查询公共存储库的问题列表时将立即执行该载荷”,并将其归类为有毒代理流案例。

也就是说,该漏洞不能仅由 GitHub 通过服务器端补丁来解决,因为它更像是一个“根本架构问题”,需要用户实施细粒度的权限控制,以确保代理只能访问它需要与之交互的存储库,并持续审核代理和 MCP 系统之间的交互。

为 MCP 重绑定攻击让路#

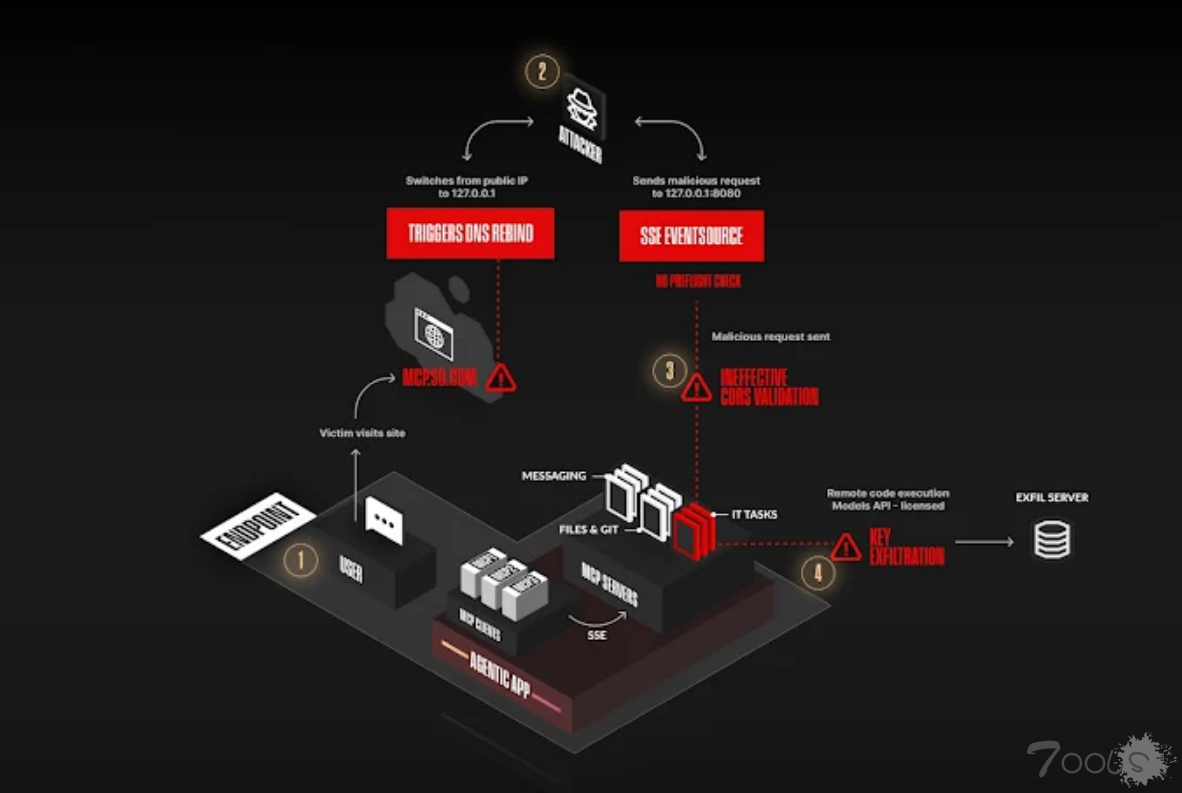

MCP 作为“企业自动化和代理应用程序的连接组织”的快速崛起也开辟了新的攻击途径,例如域名系统 (DNS) 重新绑定,通过利用服务器发送事件 ( SSE )(MCP 服务器用于与 MCP 客户端进行实时流通信的协议)来访问敏感数据。

DNS 重绑定攻击是指诱骗受害者的浏览器将外部域名视为内部网络(例如 localhost)的域名。此类攻击旨在规避同源策略 ( SOP ) 的限制,当用户访问攻击者通过网络钓鱼或社交工程手段设置的恶意网站时,就会触发此类攻击。

GitHub 的 Jaroslav Lobacevski 在本周发布的 DNS 重新绑定解释文章中表示: “浏览器安全机制与网络协议之间存在脱节。如果网页主机的解析 IP 地址发生变化,浏览器不会将其考虑在内,而是将网页视为其来源未发生变化。这可能会被攻击者滥用。”

这种行为本质上允许来自恶意网站的客户端 JavaScript 绕过安全控制并瞄准受害者私人网络上未暴露于公共互联网的其他设备。

- MCP 重绑定攻击

MCP 重新绑定攻击利用对手控制的网站访问受害者本地网络内部资源的能力,从而通过 SSE 与本地主机上运行的 MCP 服务器进行交互,最终窃取机密数据。

Straiker AI Research (STAR) 团队在上个月发布的分析报告中表示: “通过滥用 SSE 的长寿命连接,攻击者可以从外部网络钓鱼域转向目标内部 MCP 服务器。”

值得注意的是,由于 DNS 重绑定攻击带来的风险,SSE 已于 2024 年 11 月弃用,取而代之的是Streamable HTTP。为了降低此类攻击的威胁,建议在 MCP 服务器上强制执行身份验证,并验证所有传入 MCP 服务器的“Origin”标头,以确保请求来自可信来源。

该漏洞被分配了 CVE CVE-2025-32711(CVSS 评分:9.3)。该漏洞无需客户采取任何措施,且 Microsoft 已将其修复。目前尚无证据表明该漏洞在野外遭到恶意利用。

微软在周三发布的安全公告中表示: “M365 Copilot 中的 AI 命令注入漏洞允许未经授权的攻击者通过网络泄露信息。”该漏洞已被添加到微软2025 年 6 月的补丁星期二列表中,使已修复漏洞总数达到 68 个。

发现并报告该问题的 Aim Security表示,这是一个大型语言模型 (LLM) 范围违规的实例,为间接提示注入铺平了道路,从而导致意外行为。

当攻击者的指令嵌入不受信任的内容(例如,从组织外部发送的电子邮件)中,成功诱骗人工智能系统在没有明确用户意图或交互的情况下访问和处理特权内部数据时,就会发生 LLM 范围违规。

这家以色列网络安全公司表示:“这些攻击链允许攻击者自动从 M365 Copilot 环境中窃取敏感和专有信息,而无需用户知晓,也无需依赖任何特定的受害者行为。尽管 M365 Copilot 的界面仅对组织员工开放,但攻击者仍能达到这一目的。”

在 EchoLeak 的案例中,攻击者将恶意的提示有效载荷嵌入到 Markdown 格式的内容(例如电子邮件)中,然后由 AI 系统的检索增强生成 (RAG) 引擎进行解析。该有效载荷会悄悄触发 LLM 从用户当前上下文中提取并返回隐私信息。

攻击顺序如下:

1 注入:攻击者向员工的 Outlook 收件箱发送一封看似无害的电子邮件,其中包含 LLM 范围违规漏洞

2 用户向Microsoft 365 Copilot 询问与业务相关的问题(例如,总结和分析他们的收益报告)

3 范围违规: Copilot 通过检索增强生成 ( RAG ) 引擎将不受信任的攻击输入与敏感数据混合到 LLM 上下文中

4 检索: Copilot 通过 Microsoft Teams 和 SharePoint URL 将敏感数据泄露给攻击者

重要的是,无需用户点击即可触发 EchoLeak。攻击者依赖 Copilot 的默认行为,在不隔离信任边界的情况下合并和处理来自 Outlook 和 SharePoint 的内容,从而将原本有用的自动化功能变成了静默的泄密媒介。

Aim Security 表示:“EchoLeak 是一个零点击 AI 漏洞,它为恶意威胁者提供了大量数据泄露和勒索攻击的机会。在不断发展的代理世界中,它暴露了代理和聊天机器人设计中固有的潜在风险。”

“此次攻击允许攻击者从当前 LLM 上下文中窃取最敏感的数据 - 并且 LLM 被用来对付自己,以确保从 LLM 上下文中泄露最敏感的数据,不依赖于特定的用户行为,并且可以在单轮对话和多轮对话中执行。”

EchoLeak 尤其危险,因为它利用了 Copilot 检索和排序数据的方式(使用内部文档访问权限),攻击者可以通过嵌入在会议记录或电子邮件链等看似良性的来源中的有效载荷提示来间接影响这些数据。

MCP 和高级工具中毒

此次披露正值 CyberArk 披露一种工具中毒攻击 ( TPA ) 之际,该攻击影响模型上下文协议 ( MCP ) 标准,并超越了工具描述,扩展到整个工具架构。该攻击技术的代号为全架构中毒 (FSP)。

安全研究员 Simcha Kosman表示: “虽然围绕工具中毒攻击的大部分注意力都集中在描述字段上,但这大大低估了其他潜在的攻击面。工具架构的每个部分都是潜在的注入点,而不仅仅是描述部分。”

MCP 工具中毒攻击(来源:Invariant Labs)

该网络安全公司表示,问题根源在于 MCP 的“根本乐观信任模型”,该模型将语法正确性等同于语义安全性,并假设 LLM 仅对明确记录的行为进行推理。

更重要的是,TPA 和 FSP 可以被武器化以发起高级工具中毒攻击 (ATPA),其中攻击者设计一个具有良性描述的工具,但显示一个虚假的错误消息,诱骗 LLM 访问敏感数据(例如,SSH 密钥)以解决所谓的问题。

Kosman 表示:“随着 LLM 代理变得更加强大和自主,它们通过 MCP 等协议与外部工具的交互将决定其运行的安全性和可靠性。工具中毒攻击——尤其是 ATPA 这样的高级形式——暴露了当前实施中的关键盲点。”

不仅如此,鉴于 MCP 使 AI 代理(或助手)能够以一致的方式与各种工具、服务和数据源进行交互,MCP 客户端-服务器架构中的任何漏洞都可能带来严重的安全风险,包括操纵代理泄露数据或执行恶意代码。

流行的GitHub MCP 集成中最近披露的一个严重安全漏洞就证明了这一点,如果成功利用该漏洞,攻击者就可以通过恶意的 GitHub 问题劫持用户的代理,并在用户提示模型“查看问题”时强迫其从私有存储库泄露数据。

Invariant Labs 的研究人员 Marco Milanta 和 Luca Beurer-Kellner表示: “该问题包含一个有效载荷,代理在查询公共存储库的问题列表时将立即执行该载荷”,并将其归类为有毒代理流案例。

也就是说,该漏洞不能仅由 GitHub 通过服务器端补丁来解决,因为它更像是一个“根本架构问题”,需要用户实施细粒度的权限控制,以确保代理只能访问它需要与之交互的存储库,并持续审核代理和 MCP 系统之间的交互。

为 MCP 重绑定攻击让路#

MCP 作为“企业自动化和代理应用程序的连接组织”的快速崛起也开辟了新的攻击途径,例如域名系统 (DNS) 重新绑定,通过利用服务器发送事件 ( SSE )(MCP 服务器用于与 MCP 客户端进行实时流通信的协议)来访问敏感数据。

DNS 重绑定攻击是指诱骗受害者的浏览器将外部域名视为内部网络(例如 localhost)的域名。此类攻击旨在规避同源策略 ( SOP ) 的限制,当用户访问攻击者通过网络钓鱼或社交工程手段设置的恶意网站时,就会触发此类攻击。

GitHub 的 Jaroslav Lobacevski 在本周发布的 DNS 重新绑定解释文章中表示: “浏览器安全机制与网络协议之间存在脱节。如果网页主机的解析 IP 地址发生变化,浏览器不会将其考虑在内,而是将网页视为其来源未发生变化。这可能会被攻击者滥用。”

这种行为本质上允许来自恶意网站的客户端 JavaScript 绕过安全控制并瞄准受害者私人网络上未暴露于公共互联网的其他设备。

- MCP 重绑定攻击

MCP 重新绑定攻击利用对手控制的网站访问受害者本地网络内部资源的能力,从而通过 SSE 与本地主机上运行的 MCP 服务器进行交互,最终窃取机密数据。

Straiker AI Research (STAR) 团队在上个月发布的分析报告中表示: “通过滥用 SSE 的长寿命连接,攻击者可以从外部网络钓鱼域转向目标内部 MCP 服务器。”

值得注意的是,由于 DNS 重绑定攻击带来的风险,SSE 已于 2024 年 11 月弃用,取而代之的是Streamable HTTP。为了降低此类攻击的威胁,建议在 MCP 服务器上强制执行身份验证,并验证所有传入 MCP 服务器的“Origin”标头,以确保请求来自可信来源。

评论1次

复活僵尸中,,好辛苦