@T00ls:

只有不断找寻机会的人才会及时把握机会。

热门文章

安全资讯破局者河图:专攻“疑难杂症”的实战派创业逻辑【T00ls人物专访第二十一期】

>追风赶月莫停留,平芜尽处是春山 ### 自我介绍我是河图,香港墨 ...

安全资讯专访simeon:攻防深处,薪火相传【T00ls人物专访第二十期】

### 自我介绍simeon,前阿里巴巴集团安全部高级安全专家,曾就职 ...

安全资讯开源编辑器Notepad++更新程序存在安全漏洞被劫持流量投毒 请用户注意杀毒和更新

开源文本和代码编辑器 Notepad++ 日前被安全专家发现安全漏洞, ...

安全资讯专访xiya:从破解到构建,一名团队负责人的安全观【T00ls人物专访第十九期】

### 自我介绍大家好,我是陈博(ID:xiya),目前就职于启明星辰 ...

最新回复

阿这 结果只是seo么

2026-02-02 15:03:14

一直用Cursor,真的很好用。

2026-02-02 12:06:11

qoder确实不错,新用户都10美元了。 ...

2026-02-02 12:00:59

回复 2# whoami 我去应急都觉得这个 ...

2026-02-02 11:58:29

总结特征,去除特别是有些误报或者重复率 ...

2026-02-02 11:56:07

精华推荐

逆向破解利用python免杀cs shellcode

# 利用python免杀cs shellcode## 0x01 前言老方法,拓展了一下 ...

渗透测试【奇技淫巧】【对某相亲网的一次渗透】--过程详细到另我自己都发指【2016五一快乐-详情首发】

自认为整个过程写的非常详细,虽然此文章我发表到某平台,但是没 ...

渗透测试从 Shiro 底层源码看 Shiro 漏洞

# 从 Shiro 底层源码看 Shiro 漏洞## 前言Shiro 的漏洞已爆出很 ...

T00ls.Com版权所有。T00ls所有原创文章未经管理团队许可,禁止一切形式的转载。

Copyright © 2008 - 2026 T00ls All Rights Reserved.

评论42次

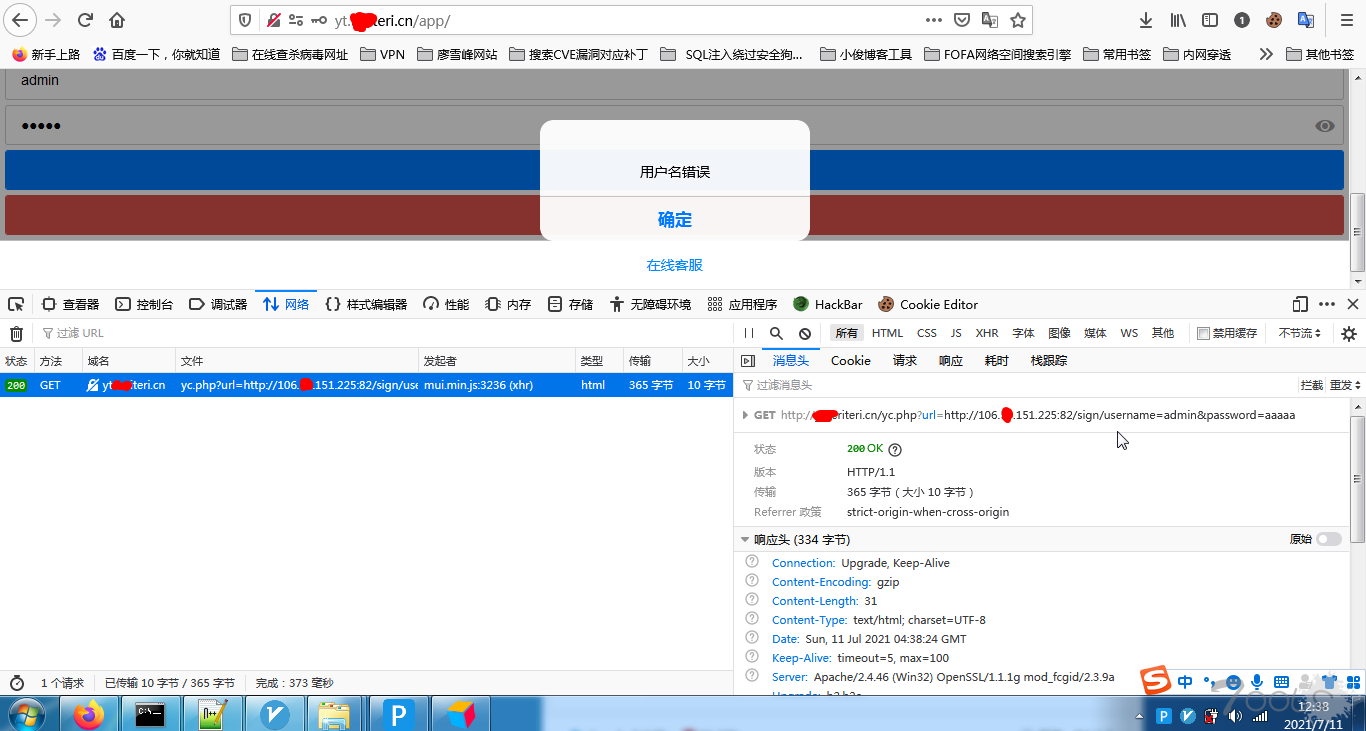

不解析,最多SSRF,可以读配置文件,看运气也可以拿shell

ssrf目测是file_get_contents函数导致的

试试能用file: 这一类的协议不

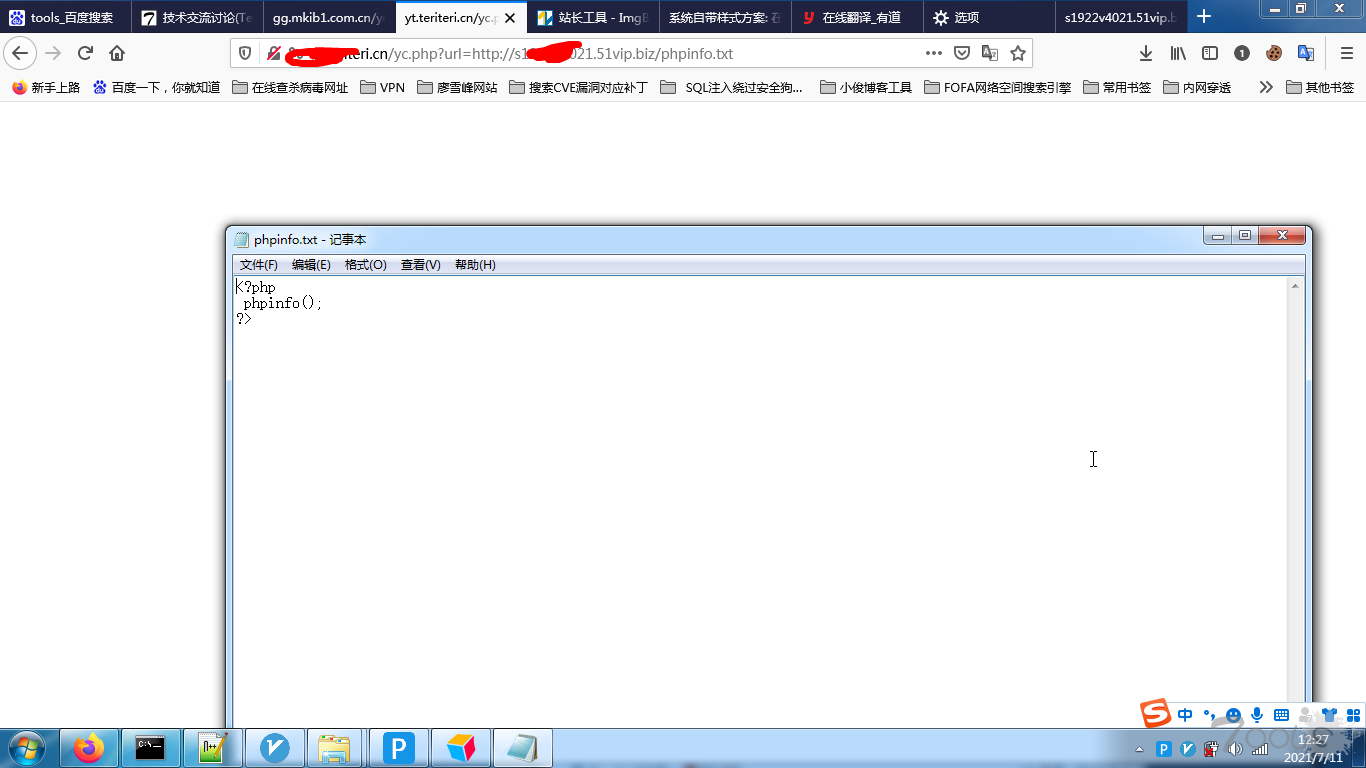

读本地文件试试啊

试试ssrf吧 吧url枚举换成内网ip

ssrf,可以读端口,读文件好像有权限限制

包含个锤子哦 就是读取信息而已

试试file协议能不能读本地

SSRF遍历内网资产卡能不能利用

这种站的验证方式,会不会有逻辑漏洞呢,改响应包的那种

本地根目录加文件读取试试?

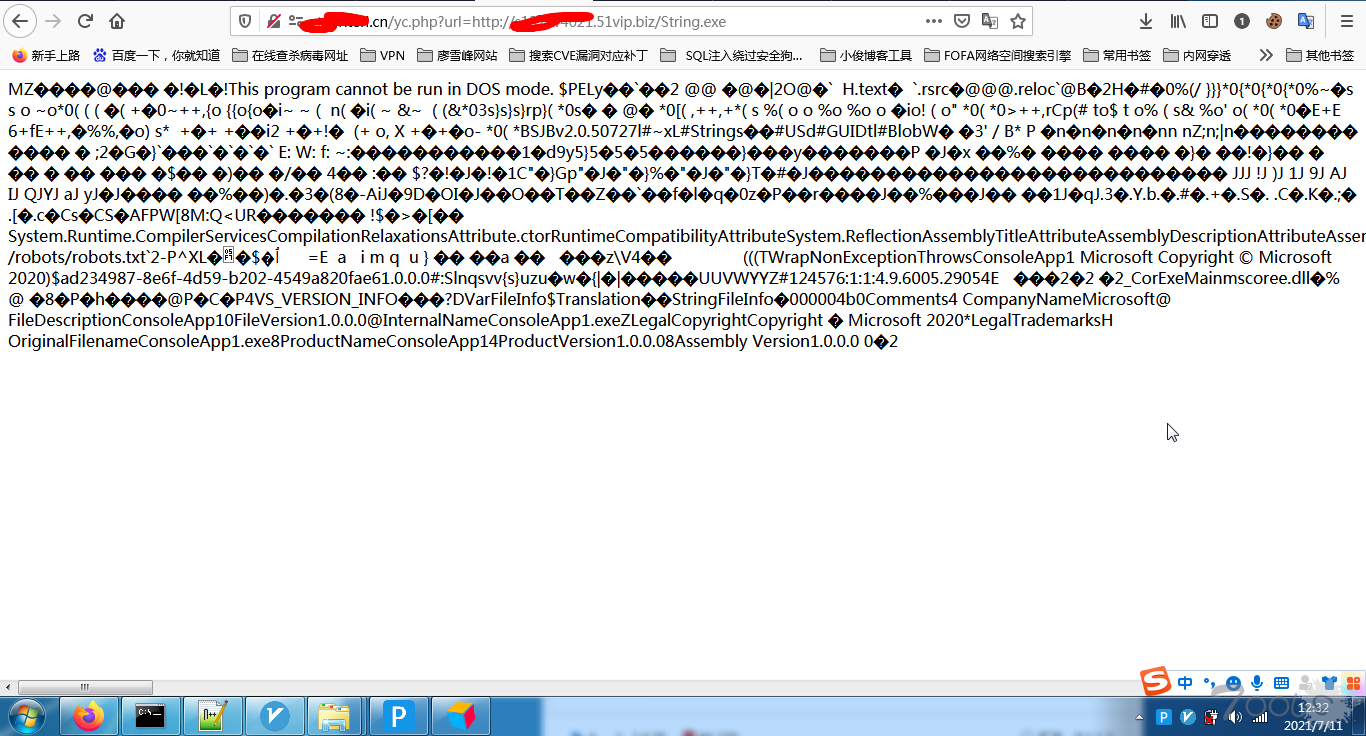

看起来是win的服务器,如果是ssrf的话,可以试试把它指向一个运行Responder监听器的服务器。总是有机会获得NTLMv1或NTLMv2哈xi值,有时候服务器会用administrator运行php集成环境,抓下administrator的密码,解密一下不是美滋滋#89

师傅有这技术相关的文章可以分享一下嘛

ssrf嘛 可以看探测内网 论坛里搜一下 有一篇文章关于ssrf的 写得很好 可以看一下

这是SSRF吧

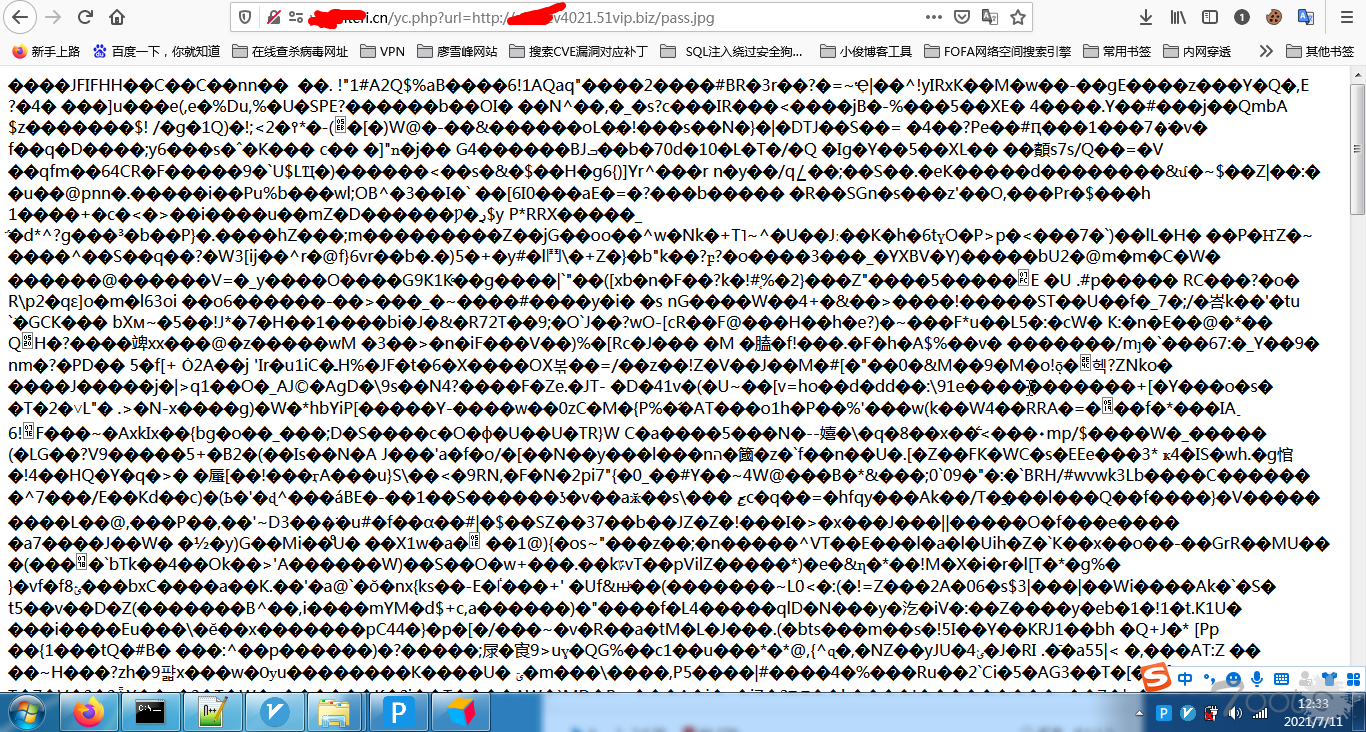

建议直接放一个.php后缀的

看xi统读配置文件

遇到过一次用的是curl请求的,看你的这个返回请求下配置文件看下吧,或者试试别的协议

感觉是一个回显ssrf,可以试试看能不能读取配置文件和代码

这应该就是回显的ssrf,要是能读本地文件有机会拿shell

应该是单纯读取 可以试试读读本地源码 审计一下或者是ssrf 或者配合个xss搞管理员

ssrf 试试本地文件读取和内网探测,抓6379redis未授权可反弹shell

远程加载 不是包含 看看能不能读文件