黑客滥用区块链智能合约通过受感染的 WordPress 网站传播恶意软件

谷歌警告:UNC5142攻击者利用BNB链EtherHiding与CLEARSHORT感染WordPress,从链上获取恶意登录页,诱导Windows与macOS用户运行命令,在内存载入窃取器(Atomic、Lumma、RADTHIEF、Vidar)。2023年演进为多合约架构,7月下旬疑停或转移。

代号为UNC5142的威胁行为者出于经济动机,被发现滥用区块链智能合约来传播 Atomic (AMOS)、Lumma、Rhadamanthys(又名 RADTHIEF)和 Vidar 等信息窃取程序,目标是 Windows 和 Apple macOS 系统。

谷歌威胁情报小组 (GTIG) 在与 The Hacker News 分享的一份报告中表示:“UNC5142 的特点是使用受感染的 WordPress 网站和‘EtherHiding’技术,这是一种通过将恶意代码或数据放置在公共区块链(例如 BNB 智能链)上来掩盖恶意代码或数据的技术。 ”

谷歌表示,截至2025年6月,已标记约1.4万个包含注入JavaScript的网页,这些网页表现出与UNC5142相关的行为,表明存在针对易受攻击的WordPress网站的不加区分的攻击行为。然而,这家科技巨头指出,自2025年7月23日以来,它没有发现任何UNC5142活动,这要么表明攻击暂停,要么表明运营转向。

EtherHiding于 2023 年 10 月首次由 Guardio Labs 记录,当时它详细描述了利用币安智能链 (BSC) 合约通过提供虚假浏览器更新警告的受感染网站提供恶意代码的攻击。

DFIR 保留服务

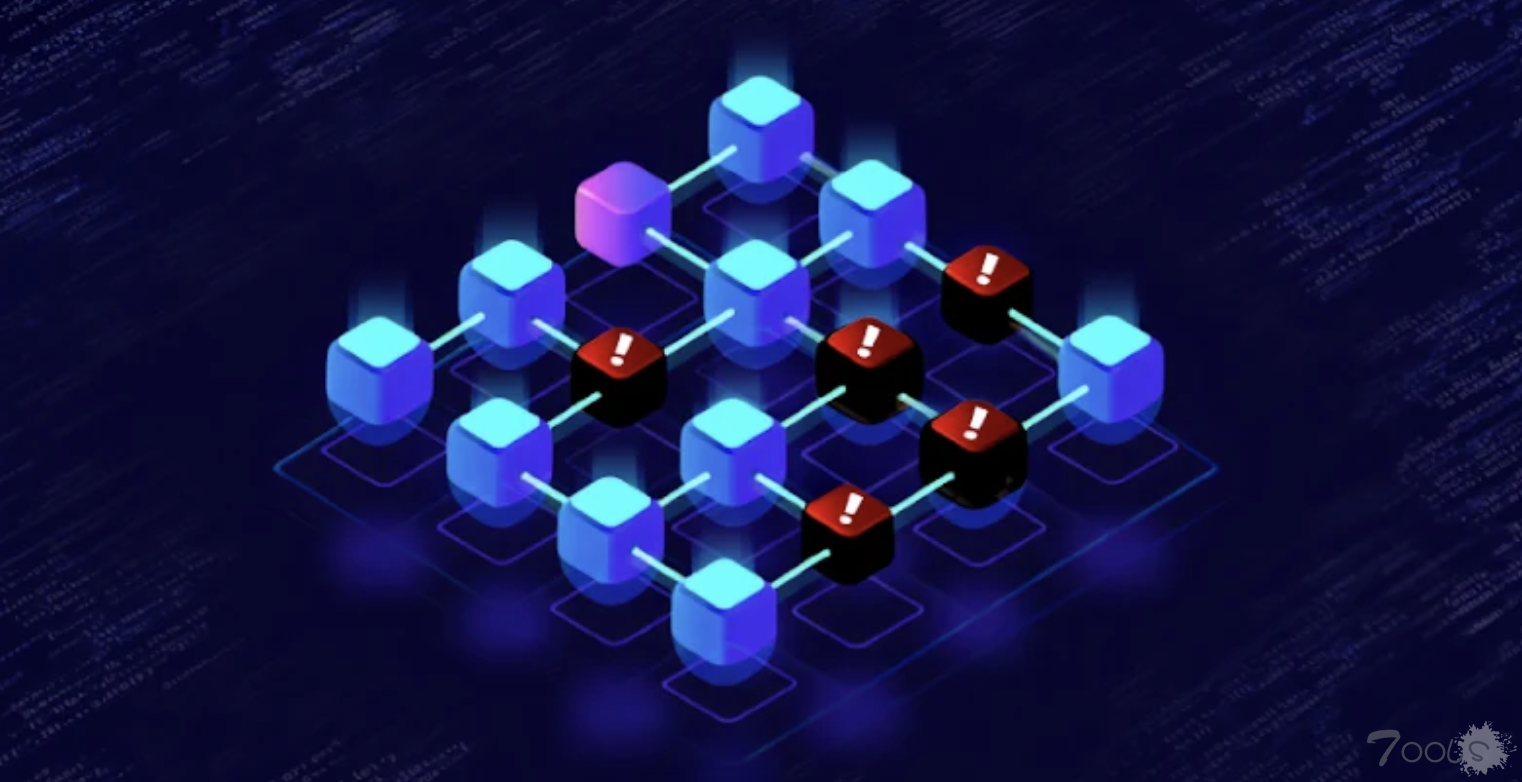

支撑攻击链的关键因素是一个名为 CLEARSHORT 的多阶段 JavaScript 下载程序,该程序能够通过被黑网站传播恶意软件。第一阶段是一个 JavaScript 恶意软件,它会被插入到网站中,并通过与存储在 BNB 智能链 (BSC) 区块链上的恶意智能合约进行交互来获取第二阶段的恶意软件。第一阶段的恶意软件会被添加到插件相关文件、主题文件中,在某些情况下,甚至会直接添加到 WordPress 数据库中。

智能合约负责从外部服务器获取 CLEARSHORT 登录页面,然后利用ClickFix社会工程学策略诱骗受害者在 Windows 的“运行”对话框(或 Mac 上的“终端”应用)中运行恶意命令,最终导致系统感染窃取数据的恶意软件。登录页面通常托管在 Cloudflare 的 .dev 页面上,截至 2024 年 12 月,以加密格式检索。

CLEARSHORT感染链

在 Windows 系统上,恶意命令需要执行从 MediaFire URL 下载的 HTML 应用程序 (HTA) 文件,然后删除 PowerShell 脚本以绕过防御,从 GitHub 或 MediaFire(在某些情况下从他们自己的基础设施)获取加密的最终有效负载,并直接在内存中运行窃取程序,而无需将工件写入磁盘。

在 2025 年 2 月和 4 月针对 macOS 的攻击中,我们发现攻击者利用 ClickFix 诱饵提示用户在终端上运行 bash 命令,该命令会检索到 Shell 脚本。随后,该脚本会使用 curl 命令从远程服务器获取 Atomic Stealer 的有效载荷。

UNC5142 最终有效载荷随时间分布

CLEARSHORT 被评估为ClearFake的一个变体,后者是法国网络安全公司 Sekoia 于 2025 年 3 月进行广泛分析的对象。ClearFake 是一个恶意 JavaScript 框架,部署在受感染的网站上,通过路过式下载技术传播恶意软件。据了解,该框架自 2023 年 7 月起活跃,并在 2024 年 5 月左右采用了 ClickFix 进行攻击。

区块链的滥用具有多种优势,因为这种巧妙的技术不仅可以与合法的 Web3 活动融合,还可以提高 UNC5142 的运营抵御检测和删除攻击的能力。

谷歌表示,该威胁行为者的活动在过去一年中发生了显著变化,从 2024 年 11 月开始从单一合约系统转变为更复杂的三智能合约系统,以提高运营灵活性,并在今年 1 月初观察到进一步的改进。

它解释说:“这种新架构是对一种被称为代理模式的合法软件设计原则的改编,开发人员可以使用它来使他们的合约可升级。”

CIS 构建套件

该设置采用高效的“路由器-逻辑-存储”架构,其中每个合约都有特定的任务。这种设计允许快速更新攻击的关键部分,例如登录页面 URL 或解密密钥,而无需修改受感染网站上的 JavaScript。因此,攻击活动更加灵活,并且更不容易被删除。

UNC5142 通过利用智能合约数据的可变性(值得注意的是,程序代码一旦部署就不可改变)来改变有效负载 URL 来实现这一点,执行这些更新需要花费 0.25 美元到 1.50 美元之间的网络费用。

进一步分析表明,威胁行为者使用两套不同的智能合约基础设施,通过 CLEARSHORT 下载器传播窃取恶意软件。据称,主基础设施于 2024 年 11 月 24 日创建,而并行的二级基础设施则于 2025 年 2 月 18 日投入使用。

GTIG 表示:“主要基础设施作为核心竞选基础设施,以其早期创建和持续更新而著称。次要基础设施则被视为一种平行部署,更具战术性,可能是为了支持特定竞选活动的激增、测试新的诱饵,或仅仅是为了增强运营韧性而建立的。”

“鉴于感染链的频繁更新、一致的操作节奏、受感染网站的数量以及过去一年半中分布式恶意软件负载的多样性,UNC5142 的行动很可能取得了一定程度的成功。”

评论0次