新的 Win-DDoS 漏洞使攻击者可以通过 RPC、LDAP 将公共域控制器转变为 DDoS 僵尸网络

一种新颖的攻击技术可以被武器化,用来连接世界各地数千个公共域控制器 (DC),创建恶意僵尸网络,并利用它来发起强大的分布式拒绝服务 (DDoS) 攻击。

SafeBreach 研究人员 Or Yair 和 Shahak Morag 将这种方法命名为 Win-DDoS,并在今天的 DEF CON 33 安全会议上展示了他们的研究成果。

Yair 和 Morag 在与 The Hacker News 分享的一份报告中表示:“当我们探索 Windows LDAP 客户端代码的复杂性时,我们发现了一个重大缺陷,该缺陷使我们能够操纵 URL 引用过程,将 DC 指向受害服务器,从而压垮它。”

因此,我们得以创建 Win-DDoS,这项技术可使攻击者利用全球数万个公共数据中心的力量,创建一个拥有海量资源和高上传速率的恶意僵尸网络。所有这些都无需购买任何东西,也不会留下任何可追踪的痕迹。

网络安全

这种攻击无需代码执行或凭证,就能将数据中心转变为 DDoS 机器人,本质上就是将 Windows 平台变成了受害者和攻击目标。攻击流程如下:

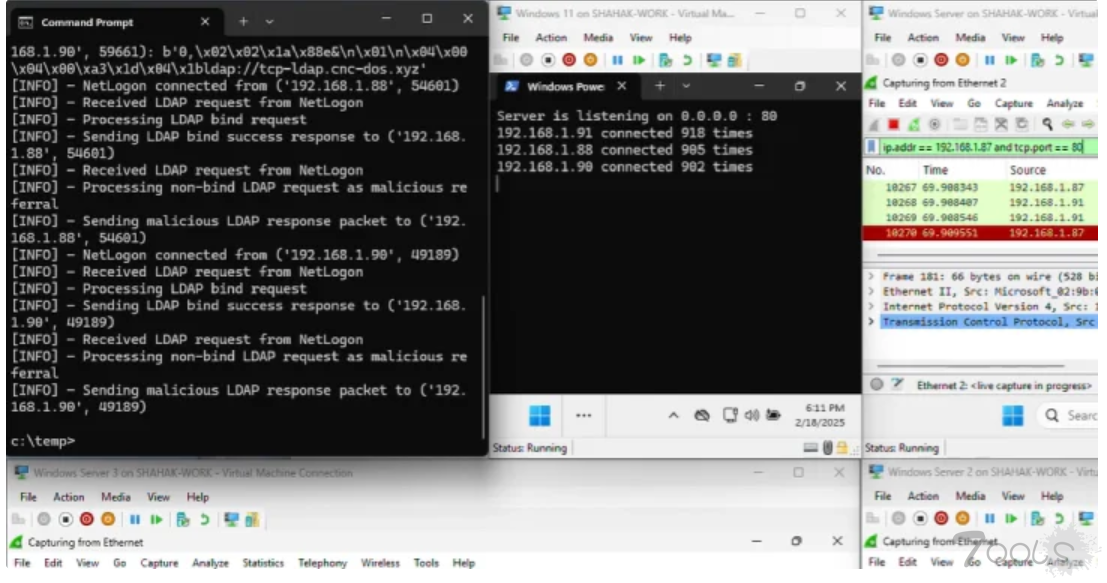

攻击者向 DC 发送 RPC 调用,触发 DC 成为 CLDAP 客户端

DC 将 CLDAP 请求发送到攻击者的 CLDAP 服务器,然后该服务器返回一个引用响应,将 DC 引用到攻击者的 LDAP 服务器,以便从 UDP 切换到 TCP

然后,DC 通过 TCP 将 LDAP 查询发送到攻击者的 LDAP 服务器

攻击者的 LDAP 服务器会以 LDAP 引用响应进行响应,其中包含一长串 LDAP 引用 URL,所有这些 URL 都指向单个 IP 地址上的单个端口

DC 在该端口上发送 LDAP 查询,导致可能通过端口提供服务的 Web 服务器关闭 TCP 连接

研究人员表示:“一旦 TCP 连接中止,DC 将继续执行列表中的下一个引用,该引用再次指向同一服务器。这种行为会重复进行,直到引用列表中的所有 URL 都结束,从而创建了我们创新的 Win-DDoS 攻击技术。”

Win-DDoS 的重要意义在于它拥有高带宽,并且不需要攻击者购买专用基础设施。它也不需要攻击者入侵任何设备,从而让他们能够躲过雷达的监视。

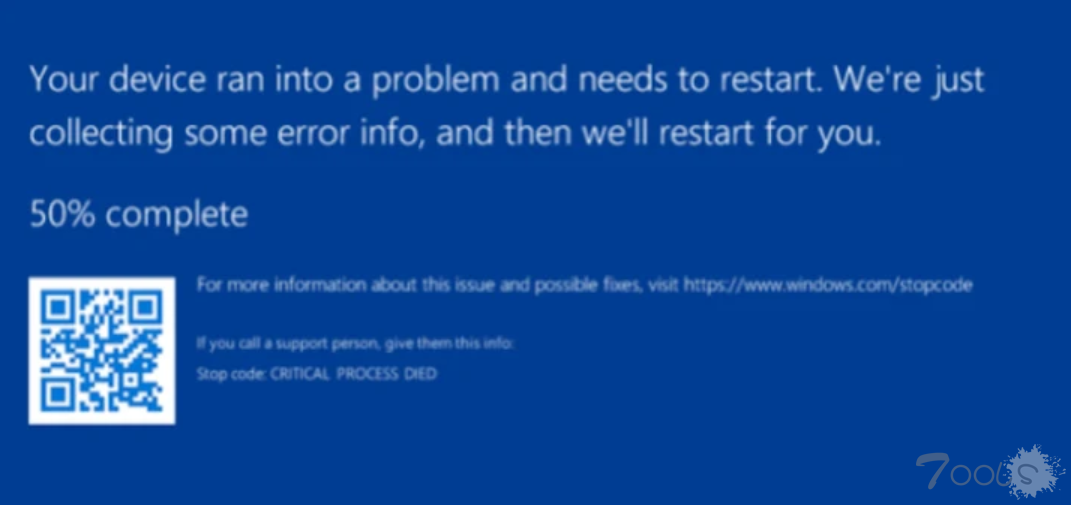

对 LDAP 客户端代码引用过程的进一步分析表明,通过向 DC 发送冗长的引用列表,可以触发 LSASS 崩溃、重启或蓝屏死机(BSoD),这是因为引用列表大小没有限制,并且在成功检索信息之前不会从 DC 的堆内存中释放引用。

Win-DDoS 颠覆了这种做法,它向一台机器提供了一个指向目标受害者的引荐列表,而不是通过提供大量可能耗尽域控制器资源的引荐来导致系统崩溃。这为全球公共域控制器成为攻击目标打开了大门,攻击者可以向攻击者选择的任何 IP 和端口发送 LDAP 数据包。

鉴于域控制器严重依赖 RPC 来运行,特别是在身份验证、用户管理和服务管理方面,SafeBreach 发现可以对 RPC 服务器采用一种名为 TorpeDoS 的拒绝服务 (DoS) 技术。

SafeBreach 告诉 The Hacker News:“TorpeDoS 是我们发明的一种技术,它能造成与 DDoS 相当的攻击影响,但只需一台计算机即可。它不需要在全球范围内使用多台不同的计算机来发起 DDoS 攻击,而只需大幅提高 RPC 调用速率的效率,使得单台计算机发起 TorpeDoS 攻击的影响相当于数万台计算机发起的 DDoS 攻击。”

身份安全风险评估

除此之外,还发现对服务器客户端请求执行的与传输无关的代码存在三个新的拒绝服务 (DoS) 漏洞,这些漏洞可以在不需要身份验证的情况下导致域控制器崩溃,此外还有一个 DoS 漏洞,任何经过身份验证的用户都有可能使域中的域控制器或 Windows 计算机崩溃。

已发现的缺陷如下:

CVE-2025-26673(CVSS 评分:7.5)- Windows 轻量级目录访问协议 (LDAP) 中不受控制的资源消耗允许未经授权的攻击者拒绝通过网络提供服务(已于 2025 年 5 月修复)

CVE-2025-32724(CVSS 评分:7.5)- Windows 本地安全机构子系统服务 (LSASS) 中不受控制的资源消耗允许未经授权的攻击者拒绝通过网络提供服务(已于 2025 年 6 月修复)

CVE-2025-49716(CVSS 评分:7.5)- Windows Netlogon 中不受控制的资源消耗允许未经授权的攻击者拒绝通过网络提供服务(已于 2025 年 7 月修复)

CVE-2025-49722(CVSS 评分:5.7)- Windows 打印后台处理程序组件中不受控制的资源消耗允许授权攻击者拒绝相邻网络的服务(已于 2025 年 7 月修复)

与今年 1 月初披露的LDAPNightmare (CVE-2024-49113) 漏洞一样,最新发现表明,Windows 中存在可能被攻击和利用的盲点,从而严重影响业务运营。

研究人员表示:“我们发现的漏洞是零点击、未经身份验证的漏洞,如果这些系统可公开访问,攻击者就可以远程破坏这些系统,同时也展示了对内部网络具有最低限度访问权限的攻击者如何针对私人基础设施触发同样的结果。”

我们的发现打破了企业威胁建模中的常见假设:DoS 风险仅适用于公共服务,而内部系统除非完全受到攻击,否则不会受到滥用。这对于企业韧性、风险建模和防御策略具有重大意义。

评论0次