跟着大牛的脚步,小弟也做了下360的hackgame,现将过程汇报下(原创)

闯关地址:http://attack.onebox.so.com

第一关:

要跳转到的地址:http://attack.onebox.so.com/c6c299rf-check.html

这一关提示,如图

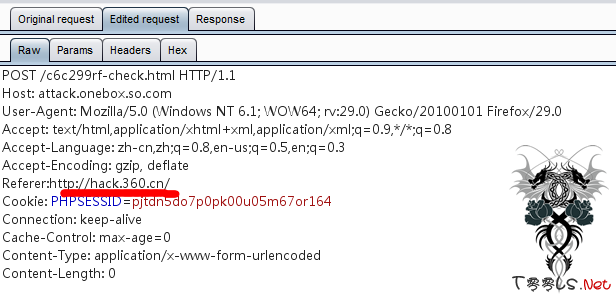

直接想到了referer,用burpsuit把referer字段改为http://hack.360.cn,随即过关。

修改referer截图如下:

第二关:

地址:http://attack.onebox.so.com/jaa60cjse-main.html

如图:要自己找密码。

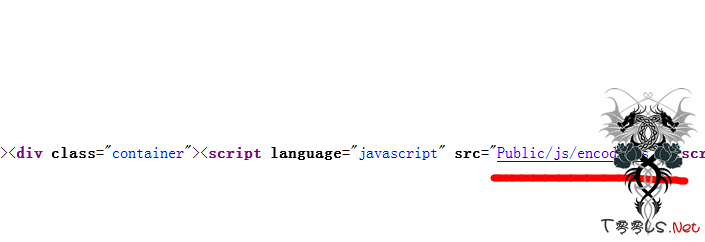

直接右键看source(此处大牛别批,我知道页面用js禁用了右键,不过我浏览器用”Web Developer“插件干掉了js,呵呵),发现有个encode.js

encode.js部分代码如下:

password被加密了,运行e v al(password),发现是jother编码,解开之后发现密码为:i360

第三关:

地址:http://attack.onebox.so.com/je4cd0jsk-main.html

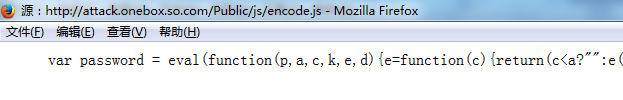

页面要求:解码如下代码:

0x253444253534253435253335253439253434253435253737253444253533253431253738253444253434253637253637253446253534253642253637253444253534253435253738253439253434253435253737253446253533253431253738253444253434253435253637253444253534253435253332253439253434253435253738253444253533253431253331253444253533253431253331253445253433253431253330253446253433253431253344

这里再次请出burpsuite,在Decoder界面里把上面的字符串扔进去,首先使用ASCII hex进行解码,得到如下结果:

0x%4D%54%45%35%49%44%45%77%4D%53%41%78%4D%44%67%67%4F%54%6B%67%4D%54%45%78%49%44%45%77%4F%53%41%78%4D%44%45%67%4D%54%45%32%49%44%45%78%4D%53%41%31%4D%53%41%31%4E%43%41%30%4F%43%41%3D

然后可以判断出这是url编码的,使用对应的url方式进行解码,得到如下结果:

0xMTE5IDEwMSAxMDggOTkgMTExIDEwOSAxMDEgMTE2IDExMSA1MSA1NCA0OCA=

最前面的0x要去掉,剩下的显然是base64编码,解之,得到下面结果:

119 101 108 99 111 109 101 116 111 51 54 48

burpsuite解码过程:

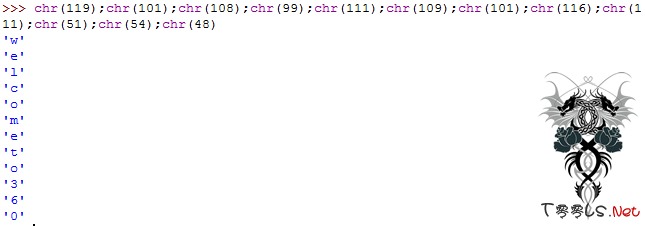

目测者应该是ACSII码的int值,在python命令行里运行:chr(119);chr(101);chr(108);chr(99);chr(111);chr(109);chr(101);chr(116);chr(111);chr(51);chr(54);chr(48)的到如下图结果:

从python运行结果可知解码后的字符为:welcometo360

第四关:

地址:http://attack.onebox.so.com/d971abpic-main.html

这关我不会,sorry,网上搜的答案过的,这个是fb上的代码:

<?p h p

$str = file_get_contents('pic.jpg');

file_put_contents('4.jpg',substr($str,strrpos($str,'JFIF') - strpos($str,'JFIF')));

echo '<img src="4.jpg" />'是可以用的。

密码是:BLACKHATWORLD

第五关:

地址:http://attack.onebox.so.com/cca5e5bas-main.html

这一题也算是社工吧,无难度,可以在网上搜到各种默认密码,如图:

第六关:

地址:http://attack.onebox.so.com/c47e92bak-main.html

页面提示所是有备份没删,那么就bak、swp之类的试试吧

发现http://attack.onebox.so.com/c47e92bak-main.html.swp可以访问,里面有key

部分代码: { $str = base64_encode("48nrpp401253s77qso600s34q2ns6p83188a5b5b91338d7df930b86beb60ccae"); return md5($str); }

写一段php把md5值输出就好了,我账户对应的md5是:0653f960755a84ee24dd76ad2ba99f11

第七关:

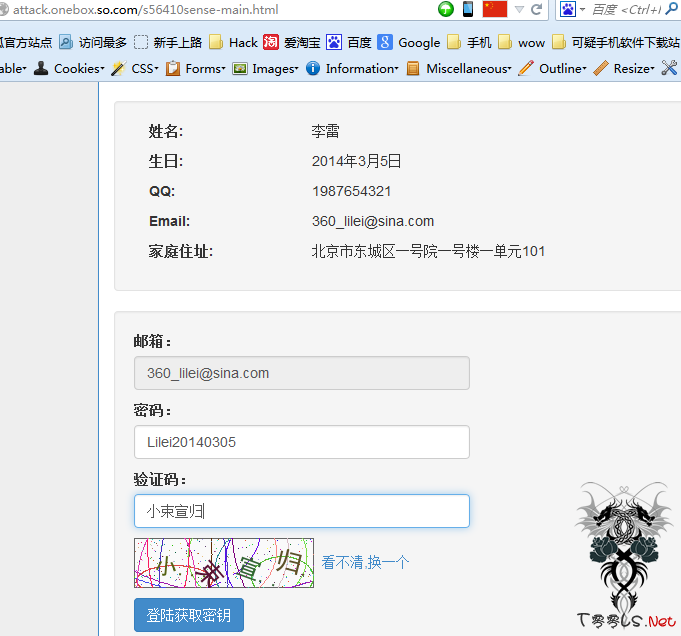

地址:http://attack.onebox.so.com/s56410sense-main.html

这关是社工猜密码,当然有提示,反正就是各种试。最后的到密码Lilei20140305

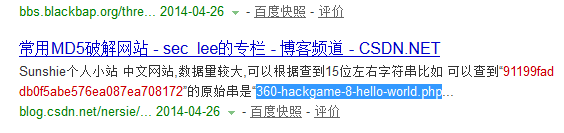

加密串:91199faddb0f5abe576ea087ea708172

然后去搜这段md5,可以搜到明文,即360-hackgame-8-hello-world.php

第八关:

地址:http://attack.onebox.so.com/eda63b0faudit-main.html

这一关,本人才疏学浅没有全搞定,搜答案过的

第九关:

xss还要用html5标签,这个没搞过,不会,继续搜答案过,呵呵

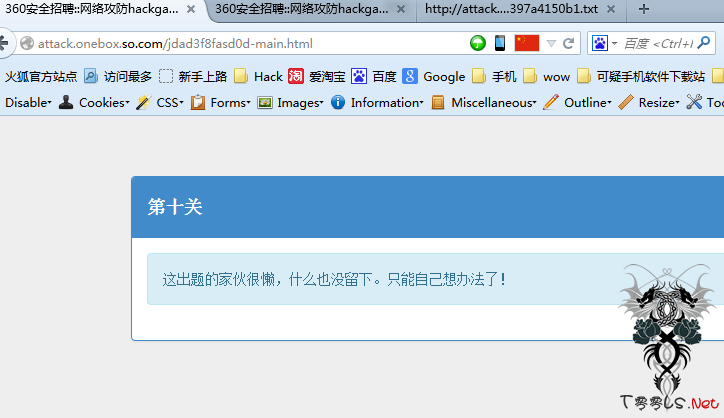

第十关:

地址:http://attack.onebox.so.com/jdad3f8fasd0d-main.html

页面直接提示:这出题的家伙很懒,什么也没留下。只能自己想办法了!

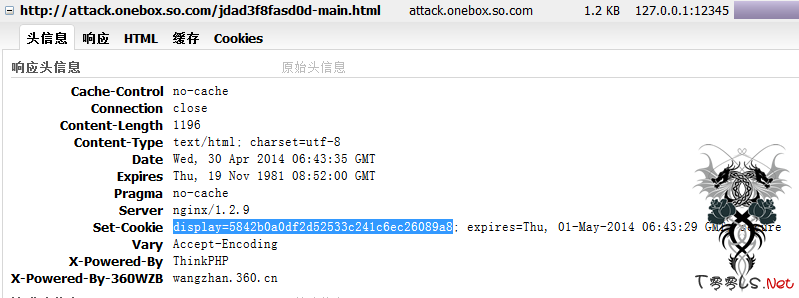

思路是向源码、提交的东西里找线索。发现set cookie里有display=5842b0a0df2d52533c241c6ec26089a8

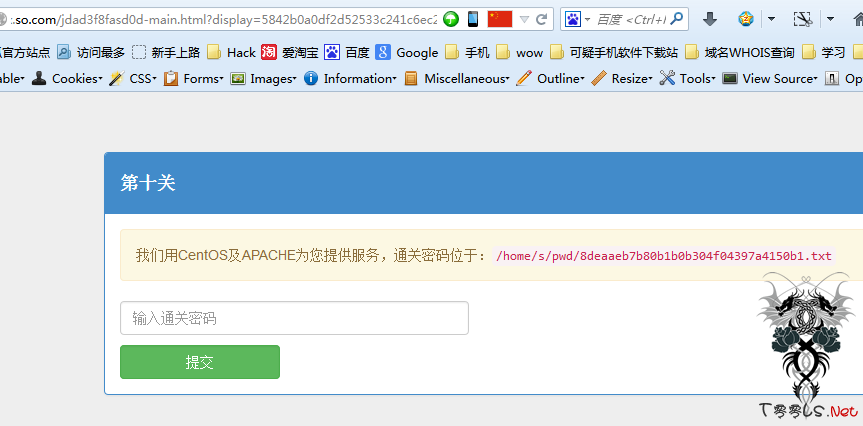

于是乎,构造http://attack.onebox.so.com/jdad3f8fasd0d-main.html?display=5842b0a0df2d52533c241c6ec26089a8访问之,得到下图结果:

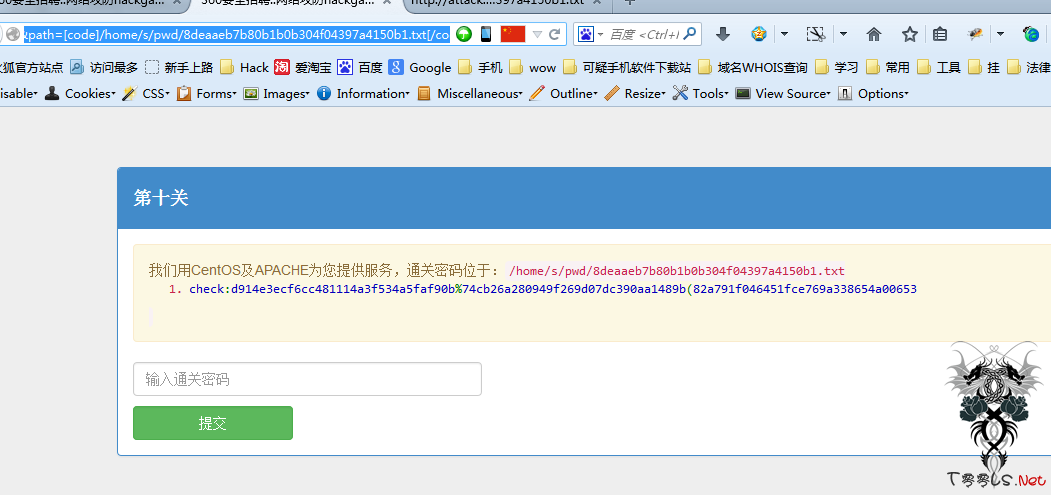

页面给出了/home/s/pwd/8942a6e96eb59122d3357217ee89242f.txt ,看来东西就在文件里了,关键是怎么读的问题了,经过一段痛苦的过程发现应利用ThinkPHP的Ubb标签漏洞读取任意内容,

继续构造url:"[url=http://attack.onebox.so.com/jdad3f8fasd0d-main.html?display=5842b0a0df2d52533c241c6ec26089a8&path=

/home/s/pwd/8942a6e96eb59122d3357217ee89242f.txt复制-粘贴-提交-搞定:恭喜您已成功通关。360网络攻防实验室期待您的加入。

评论41次

可以直接去面试了啊

502 Bad Gateway

关于第四关,没搞懂,楼主提供程序能用,就是自己没太理解。图片里面 第一行前JFIF前面是什么!

第四关的图片是两张图的文件合并的,要显示出后张就必须将文件正确的分开,我只知原理,方法是找的。

哇,这个可以看好好学xi一番

楼主威武,360什么时候也搞这个了

不错 正好可以学xi了 话说360下次搞的话 一定在试试去

木有时间玩啊。。。。看看楼主的过程简单学xi下吧。

关于第四关,没搞懂,楼主提供程序能用,就是自己没太理解。图片里面 第一行前JFIF前面是什么!

360有没有给你打电话~~

牛逼的人生无法解释,膜拜大牛

前几天第十关的时候下面的txt文件读取一次变一个地址,弄的相当郁闷,后来在乌云好多基友都说改了,现在又可以正常读取了?

楼主把那个帖子详细化了 更简单易懂适合我们小白了

这个什么时候开始 一直在学校忙东西

不错么,我也要过关一下。不知道每次是不是都不一样呢

楼主很给力,给尔等屌丝长见识了

表示我这打不开...估计360那服务器堪忧。

可以呀,秒开

额,看来360和你的ip过不去,你可以去投诉,祝你成功。

表示我这打不开...估计360那服务器堪忧。

可以呀,秒开

表示我这打不开...估计360那服务器堪忧。

可以呀,秒开

表示我这打不开...估计360那服务器堪忧。

可以呀,秒开