渗透测试

【僵尸申请复活】【已通过】bilibili登录协议

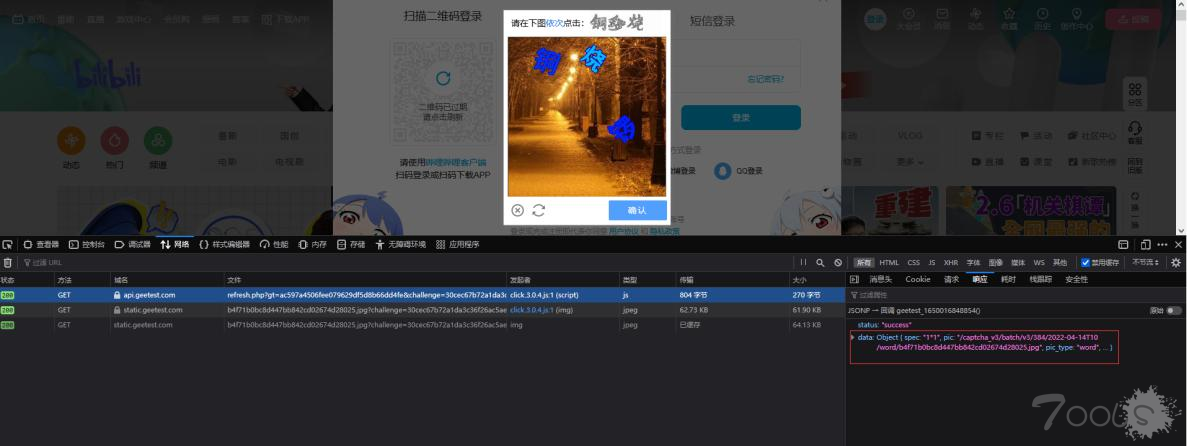

这里到bilibili的登陆处,点击登录后refresh.php会发起一个请求,用于获取验证码的地址发起该请求有两个关键参数,分别是 gt跟challenge尝试翻一下栈尝试在这里下个断点两个参数都在这里,继续往上跟,找到产生这两个值的代码区域这里也被调用了,同样的代码 并且是个函数一直跟,没有跟出来出处代码混

分享投放诱饵捕获到的云沙箱IP汇总 (截至2022年4月20日)

云沙箱包括微步在线文件分析、火绒自动上传、VT等云沙箱IP77.79.82.966.79.83.973.78.9.5079.75.73.7879.104.209.12782.69.9.5773.65.90.972.90.9.5769.76.65.965.9.56.5765.86.73.9194.154.78.69194.154.78.24879.66.9.4990.9.48.5182.79.75.979.83.9.5479.76.69.6678.65.9.4977.83.9.5775.9.50.5673.

代码审计之源代码搜集篇

前言当我们在做渗透的时候,常规思路已经无法渗透进入系统,假如我们有了对方网站业务系统的源代码,通过代码审计去寻找能利用漏洞点,哈哈本篇暂时不涉及审计相关内容,后面空了再出审计相关文章,那么这时渗透的成功率也就能大大提高很多,在搜寻了一遍t00ls好像并未发现有关源代码搜集类的文章(也

邮件发件人伪造

“ 不是伪造发件人名字,是发件人所有信息,先放效果图。”0x01———事件起因最近经常有某些单位邮箱被爆破或者弱口令登录后用于钓鱼的情况,本来美好的摸鱼时光,被这些破事整的焦头烂额归根结底还是大众的安全防护意识不太行嘛,所以领导让看看咋研究研究搞一套常规邮件钓鱼演习的系统或者流程。网

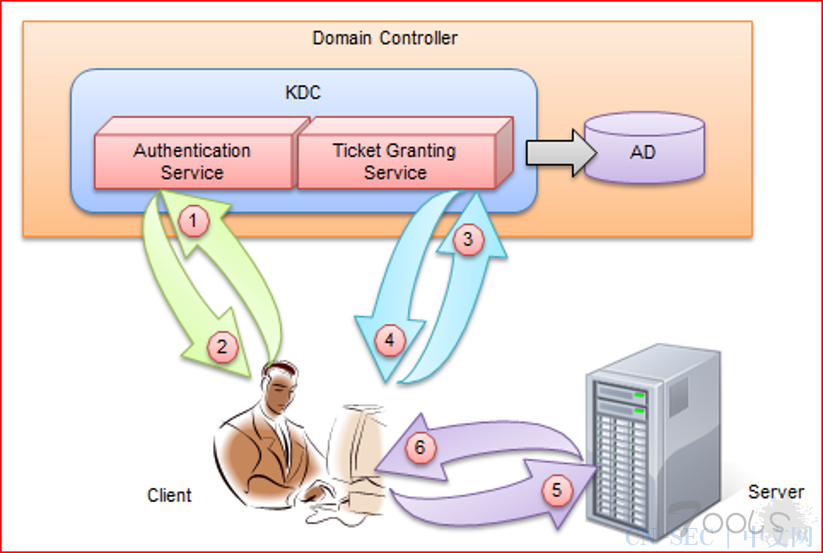

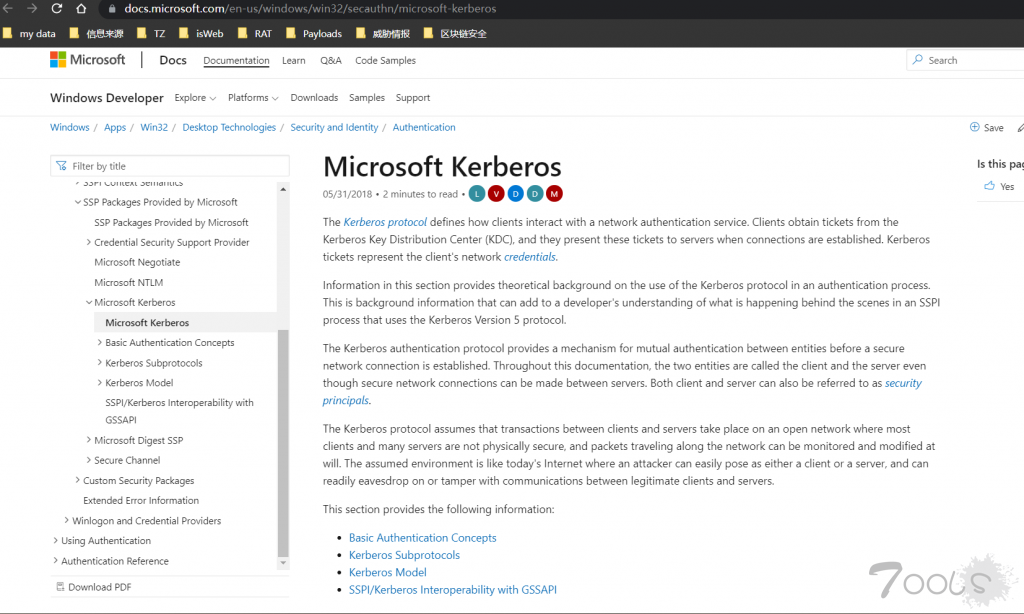

Kerberos认证学习

简介Kerberos协议是一种基于第三方可信主机的计算机网络协议,它允许两个实体之间在非安全网络环境(可能被窃听、被重放攻击)下以一种安全的方式证明自己的身份。简单说,就是A和B之间有一个秘密,A需要向B证明自己是A。名词解释Principal一个用户会以一个独一无二的身份来被 KDC 认证,该身份被称为

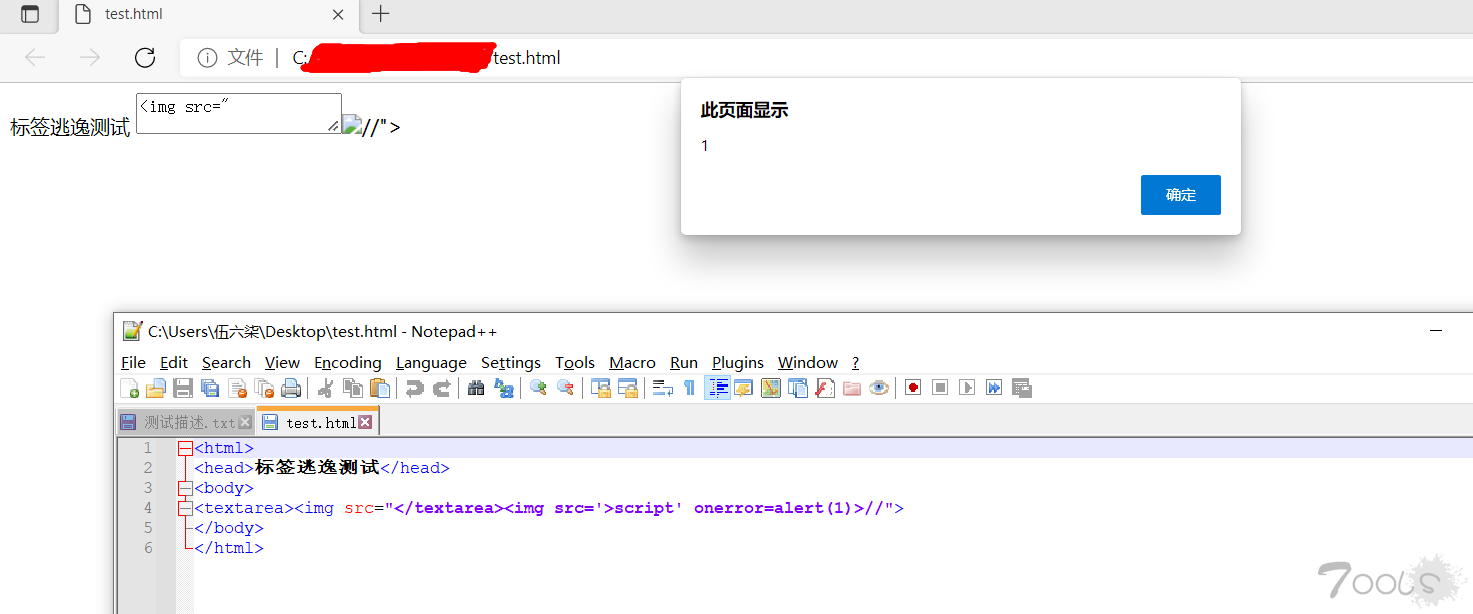

【僵尸申请复活】【未通过】几个标签逃逸-xss

textarea+img标签```<textarea><img src="</textarea><img src='>script' onerror=alert(1)>//">```img标签逃逸```<!--<img src="--><img src=x onerror=alert(1)//">```comment标签逃逸(IE6-8)```<comment><img src="</comment><img src=x onerror=alert(1)//">```

利用Notepad++插件进行权限维持

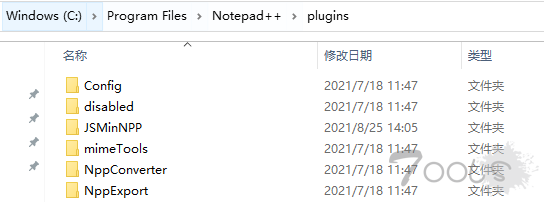

# 0.简介看到个玄武实验室推送文章,讲的是利用Notepad++的插件做权限维持的——(https://pentestlab.blog/2022/02/14/persistence-notepad-plugins/)。原理上比较简单,Notepad++在启动的时候会加载plugins目录(例如:C:\Program Files\Notepad++\plugins)中保存的插件,其实就是一个一个目录里面放

黑盒FUZZ到多个通用注入的获取

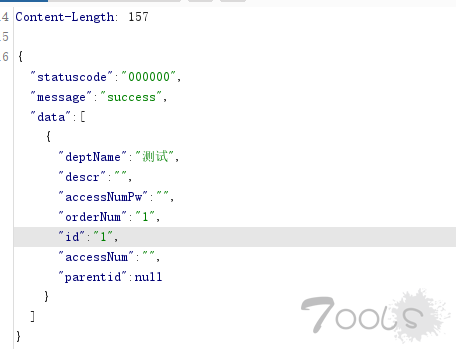

# 黑盒FUZZ到多个通用注入的获取## 前言分享一次黑盒FUZZ到多个通用注入的获取过程## 过程通过资产测绘网站定位关键字,获取到目标资产,只有一个登录框,在初步漏洞挖掘中没有找到可突破点。之后在检索burp插件Burp JS LinkFinder检测出的JS泄露路径时,发现该插件提取出了非常多的可疑路径将对这些路

域渗透:Kerberos工作原理、攻击方式

以前自己写过的一些文章,当时是发到了自己的博客和公众号;今天想到还可以发到 tools 来和大家分享,希望如有不对的地方帮忙指点一下,谢谢表哥们{:6_430:}文章分为两部分:原理、攻击方式。第一部分,原理:1. 什么是 Kerberos?kerberos 是 Active Directory 网络中域帐户的首选身份验证协议(它不

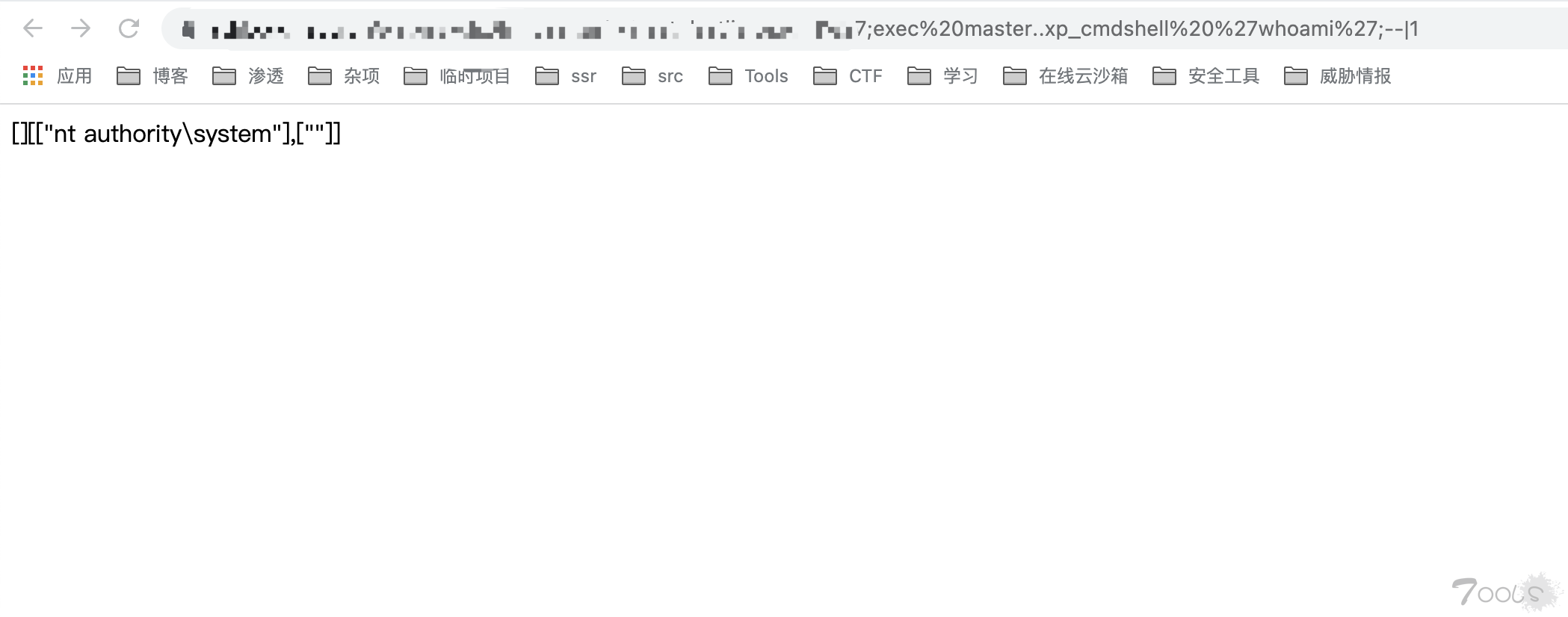

记一次站库分离从注入到拿下web server

以下测试均在取得授权后进行 现漏洞已经报告给负责人 系统已经下线在一次测试中遇到了一个mssql的注入点开启xp_cmdshell之后执行命令为system权限当我准备先上一个shell的时候发现web盘符不存在然后netstat看了下网络链接202.202.xxx.133:1433 202.202.xxx.135:xxxxx判断为站库分离然后看了下是不出网