新闻资讯

苹果发布iOS 26.2版修复多个高危安全漏洞 包括可能允许应用获得root权限的漏洞

苹果公司在当地时间 12 月 12 日发布 iOS 26.2 版更新用于修复多个高危级别的安全漏洞,其中部分漏洞已经遭到黑客的积极利用,苹果提醒用户尽快升级到最新版以确保安全性。此次修复的漏洞数量非常多,涉及到 JPEG 编解码库、通话记录、CURL、内核、FaceTime、WebKit 等等,内核中的 CVE-2025-46285 漏

捷豹路虎证实员工数据在8月份的网络攻击中被盗

英国标志性豪华汽车制造商捷豹路虎(JLR)终于披露,8 月份发生的一起网络攻击导致其现任和前任员工的敏感数据遭到泄露。这是该公司首次公开承认此次数据泄露事件的范围。此前,由于生产中断,该公司损失超过 8.9 亿美元。该事件始于8月初,迫使捷豹路虎在英国的所有工厂停产一个多月。由于IT系统被锁

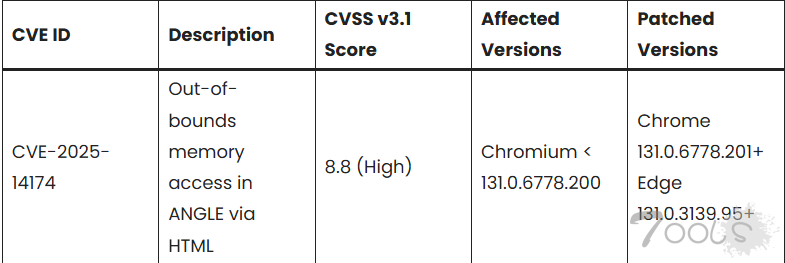

谷歌Chromium零日漏洞已被攻击者利用

美国网络安全和基础设施安全局 (CISA) 已将 Google Chromium 的 ANGLE 图形引擎中的一个严重零日漏洞添加到其已知利用漏洞 (KEV) 目录中。该漏洞编号为CVE-2025-14174,允许远程攻击者通过恶意 HTML 页面触发越界内存访问,从而可能导致浏览器中执行任意代码。该漏洞于数日前被发现并修复,凸显了基于

谷歌浏览器推出紧急更新143.0.7499.109/110版修复已被黑客利用的高危漏洞

谷歌浏览器日前发布版本更新博客透露目前发现的安全漏洞,为此谷歌已经推出 Google Chrome v143.0.7499.109/110 版进行修复,其中有个漏洞已经被证实遭到黑客的积极利用,危害程度更高因此建议所有用户立即更新。下面是漏洞清单:466192044:漏洞等级高,漏洞详情未公布,该漏洞已经在真实环境中遭到黑

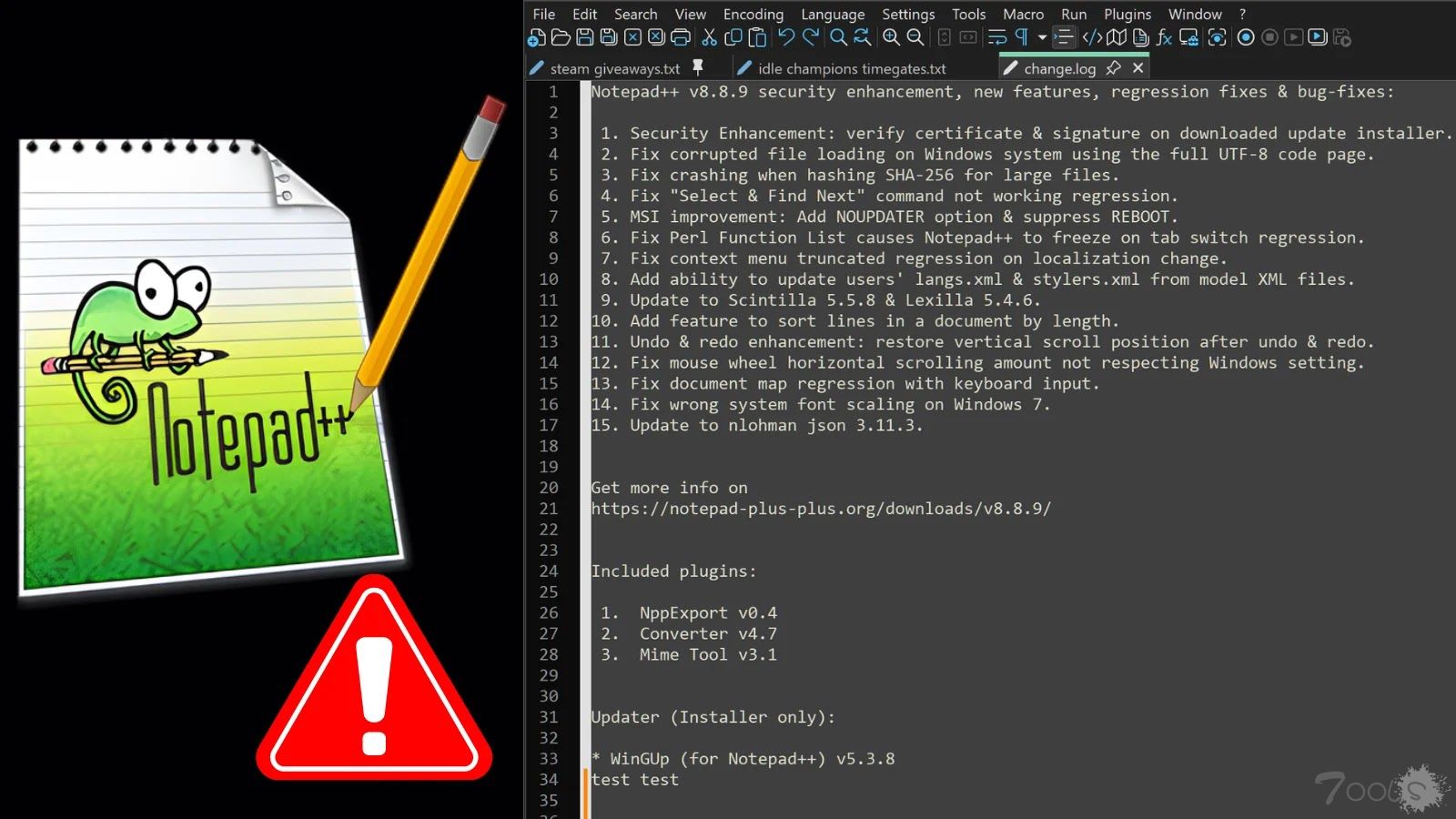

开源编辑器Notepad++更新程序存在安全漏洞被劫持流量投毒 请用户注意杀毒和更新

开源文本和代码编辑器 Notepad++ 日前被安全专家发现安全漏洞,攻击者借助漏洞可以在部分地区劫持流量从而在更新中投毒并在电脑上安装恶意软件,目前漏洞已经在 Notepad++v8.8.9 版中修复。已经安装旧版本并且尝试更新过的用户则应当使用强大的安全软件执行扫描,或许此时电脑上已经被安装恶意软件,所

Notepad++漏洞允许攻击者劫持网络流量,通过更新安装恶意软件。

流行的文本编辑器Notepad++修复了其更新机制中的一个严重安全漏洞,该漏洞可能允许攻击者劫持网络流量,并以合法更新为幌子向用户推送恶意可执行文件。安全研究人员最近观察到与 WinGUp(Notepad++ 使用的内置更新程序)相关的可疑流量模式。根据他们的调查结果,在某些情况下,更新请求会被重定向到恶

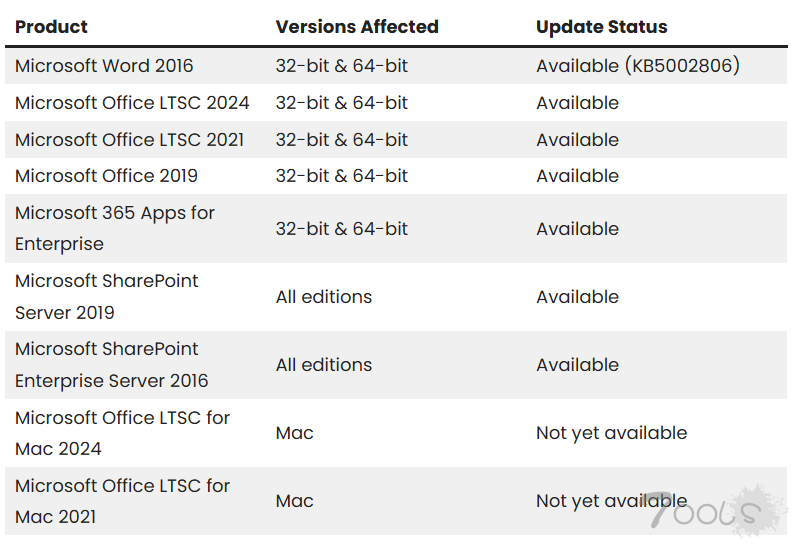

微软Outlook新增远程代码执行漏洞(CVE-2025-62562)

微软已修复 Outlook 中的一个严重远程代码执行 ( RCE ) 漏洞,该漏洞可能允许攻击者在易受攻击的系统上执行恶意代码。该漏洞编号为 CVE-2025-62562,于 2025 年 12 月 9 日发布,需要 IT 管理员和最终用户立即关注。该漏洞源于微软 Office Outlook 中的一个释放后使用漏洞。根据微软的漏洞分类,该漏洞

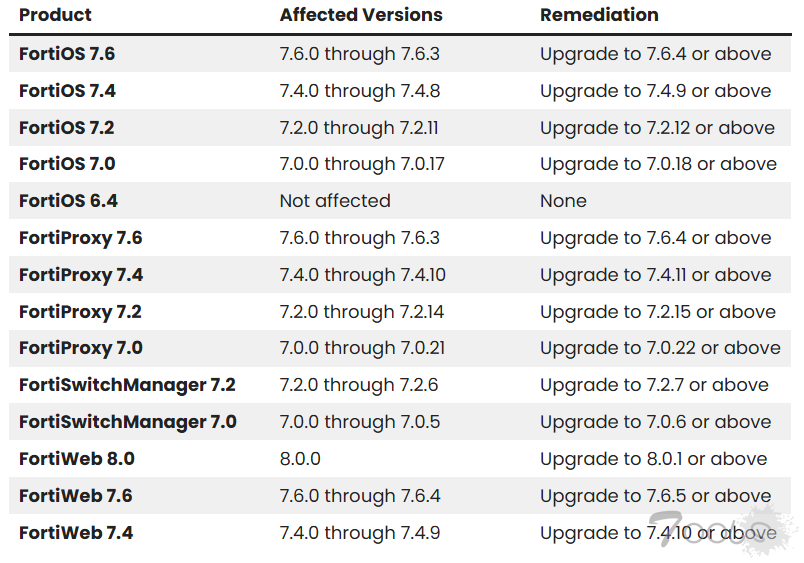

FortiOS、FortiWeb 和 FortiProxy 漏洞允许攻击者绕过 FortiCloud 单点登录身份验证

Fortinet 发布了一项紧急安全公告,指出其FortiOS、FortiWeb、FortiProxy 和 FortiSwitchManager 产品线存在严重漏洞。该安全漏洞被认定为加密签名验证不当(CWE-347),可能允许未经身份验证的攻击者绕过 FortiCloud 单点登录 (SSO) 登录身份验证。该漏洞源于设备未能正确验证 SAML 消息中的签名。如

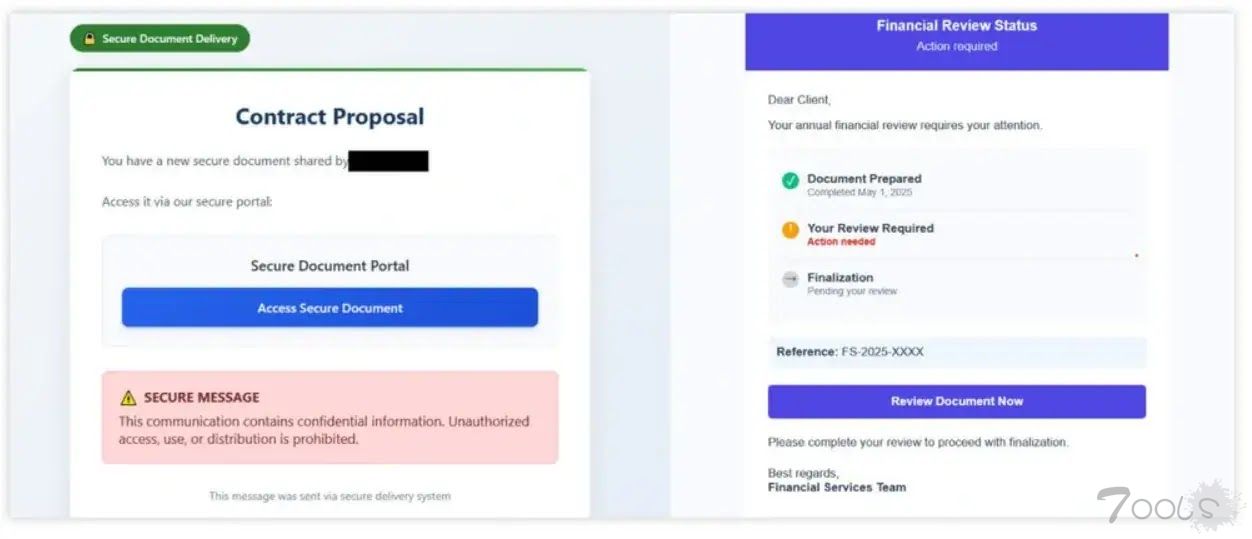

新型GhostFrame超隐蔽钓鱼工具包攻击全球数百万用户

一种名为 GhostFrame 的复杂新型网络钓鱼工具包已被用于发起超过 100 万次攻击。该隐蔽工具最早由 Barracuda 的安全研究人员于 2025 年 9 月发现,代表了网络钓鱼即服务技术的危险演变。GhostFrame 最令人担忧的地方在于它的简单性和有效性。与传统的钓鱼工具包不同,GhostFrame 使用一个看似无害的 HT

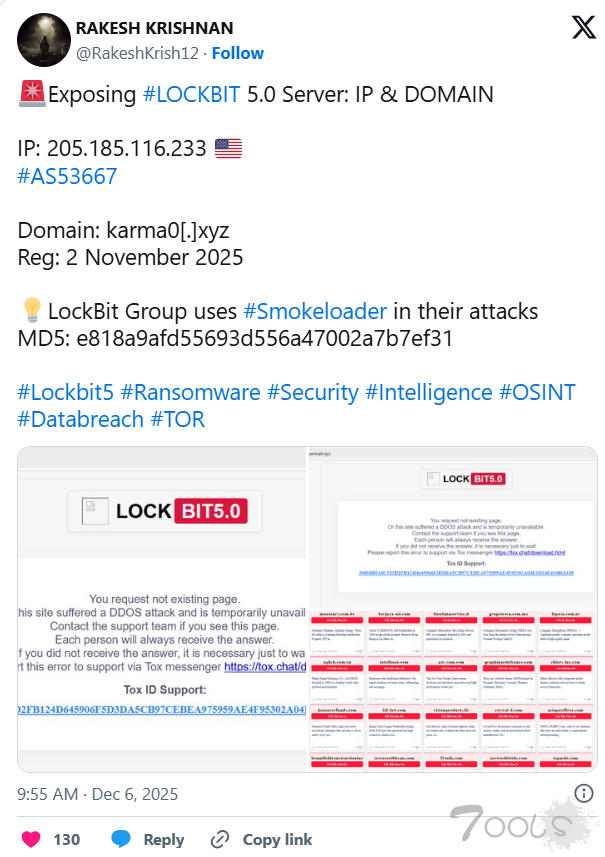

LockBit 5.0 基础设施因新的服务器、IP 和域名泄露而暴露

LockBit 5.0 的关键基础设施被曝光,IP 地址为 205.185.116.233,域名 karma0.xyz 托管了该勒索软件组织的最新泄露网站。据研究员 Rakesh Krishnan 称,该服务器托管在 AS53667(PONYNET,由 FranTech Solutions 运营)下,该网络经常被滥用于非法活动。该服务器显示了一个带有“LOCKBITS.5.0”标识的