谷歌Chromium零日漏洞已被攻击者利用

谷歌Chromium零日漏洞编号为CVE-2025-14174,允许远程攻击者通过恶意 HTML 页面触发越界内存访问,从而可能导致浏览器中执行任意代码。

美国网络安全和基础设施安全局 (CISA) 已将 Google Chromium 的 ANGLE 图形引擎中的一个严重零日漏洞添加到其已知利用漏洞 (KEV) 目录中。

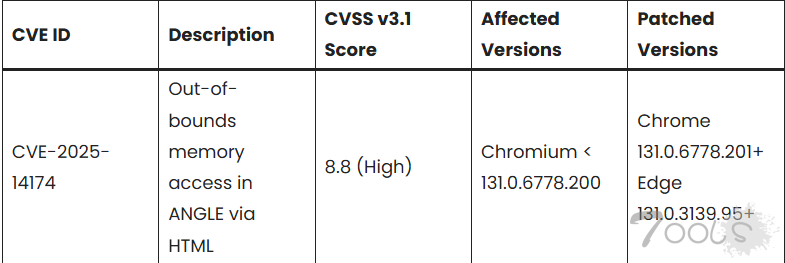

该漏洞编号为CVE-2025-14174,允许远程攻击者通过恶意 HTML 页面触发越界内存访问,从而可能导致浏览器中执行任意代码。

该漏洞于数日前被发现并修复,凸显了基于 Chromium 内核的浏览器(目前主导着互联网)面临的持续威胁。攻击者可能利用该漏洞进行恶意入侵、数据窃取或部署勒索软件,但美国网络安全和基础设施安全局 (CISA) 指出,目前尚未确认与勒索软件相关的案例。联邦机构必须在 2026 年 1 月 2 日前采取缓解措施,否则必须停止使用受影响的产品。

CVE-2025-14174存在于 Chromium 的 OpenGL ES 接口层 ANGLE 中,其边界检查不当会导致内存损坏。精心构造的网页可以在渲染过程中利用此漏洞,在某些情况下绕过沙盒保护。

国家漏洞数据库 (NVD) 将其评为高危漏洞,早期的 CVSS v3.1 评估表明存在远程代码执行风险。

目前尚未出现公开的入侵指标 (IoC),但威胁行为者可能会将其与网络钓鱼或恶意广告联系起来。

美国网络安全和基础设施安全局 (CISA) 敦促各机构立即按照约束性操作指令 (BOD) 22-01 对联邦系统(尤其是云服务)进行补丁更新。各机构应扫描未打补丁的浏览器,强制执行自动更新,并监控异常渲染崩溃情况。

谷歌于12月10日发布了稳定版修复程序,将Chrome浏览器升级至131.0.6778.201版本。微软Edge浏览器随后升级至131.0.3139.95版本,而Opera用户则应查看各厂商的更新渠道。谷歌在发布说明中指出:“建议用户在更新后重新启动浏览器。”

此次事件凸显了 Chromium 浏览器巨大的攻击面,影响了超过 70% 的桌面浏览器。面对日益增多的零日漏洞攻击,全球安全团队应优先考虑漏洞修复工作。

该漏洞编号为CVE-2025-14174,允许远程攻击者通过恶意 HTML 页面触发越界内存访问,从而可能导致浏览器中执行任意代码。

该漏洞于数日前被发现并修复,凸显了基于 Chromium 内核的浏览器(目前主导着互联网)面临的持续威胁。攻击者可能利用该漏洞进行恶意入侵、数据窃取或部署勒索软件,但美国网络安全和基础设施安全局 (CISA) 指出,目前尚未确认与勒索软件相关的案例。联邦机构必须在 2026 年 1 月 2 日前采取缓解措施,否则必须停止使用受影响的产品。

CVE-2025-14174存在于 Chromium 的 OpenGL ES 接口层 ANGLE 中,其边界检查不当会导致内存损坏。精心构造的网页可以在渲染过程中利用此漏洞,在某些情况下绕过沙盒保护。

国家漏洞数据库 (NVD) 将其评为高危漏洞,早期的 CVSS v3.1 评估表明存在远程代码执行风险。

目前尚未出现公开的入侵指标 (IoC),但威胁行为者可能会将其与网络钓鱼或恶意广告联系起来。

美国网络安全和基础设施安全局 (CISA) 敦促各机构立即按照约束性操作指令 (BOD) 22-01 对联邦系统(尤其是云服务)进行补丁更新。各机构应扫描未打补丁的浏览器,强制执行自动更新,并监控异常渲染崩溃情况。

谷歌于12月10日发布了稳定版修复程序,将Chrome浏览器升级至131.0.6778.201版本。微软Edge浏览器随后升级至131.0.3139.95版本,而Opera用户则应查看各厂商的更新渠道。谷歌在发布说明中指出:“建议用户在更新后重新启动浏览器。”

此次事件凸显了 Chromium 浏览器巨大的攻击面,影响了超过 70% 的桌面浏览器。面对日益增多的零日漏洞攻击,全球安全团队应优先考虑漏洞修复工作。

评论1次

有相关POC吗?