新型混合勒索软件 HybridPetya 利用CVE-2024-7344绕过UEFI Secure Boot

HybridPetya勒索软件具备绕过UEFI secure boot的能力通过加密主文件表,通过向EFI分区加载恶意EFI应用程序,入侵UEFI。该软件可能是由UEFI版Petya改进而来,目前是第四个具备绕过UEFI secure boot能力的案例。它将勒索软件的攻击层面从操作系统延伸到了固件级别,利用UEFI漏洞绕过安全启动机制。证明了保护固件层和及时更新系统及固件的重要性。

网络安全研究人员发现了一种名为 HybridPetya 的新型勒索软件,该恶意软件不仅与臭名昭著的 Petya/NotPetya 病毒相似,还利用今年早些披露的一个现已修复的漏洞(CVE-2024-7344),具备了绕过统一可扩展固件接口(UEFI)系统中安全启动机制的能力。 斯洛伐克网络安全公司 ESET 表示,这些样本于 2025 年 2 月被上传至 VirusTotal 平台。

"HybridPetya 会加密主文件表(Master File Table)^1,该表包含了 NTFS 格式分区上所有文件的重要元数据,"安全研究员 Martin Smolár 表示^2。"与原始 Petya/NotPetya 不同,HybridPetya 能够通过向 EFI 系统分区安装恶意 EFI 应用程序,来入侵基于现代 UEFI 的系统。" 换言之,部署的 UEFI 应用程序是负责加密主文件表(MFT)的核心组件,该表中存储着 NTFS 格式分区上所有文件的元数据。

HybridPetya

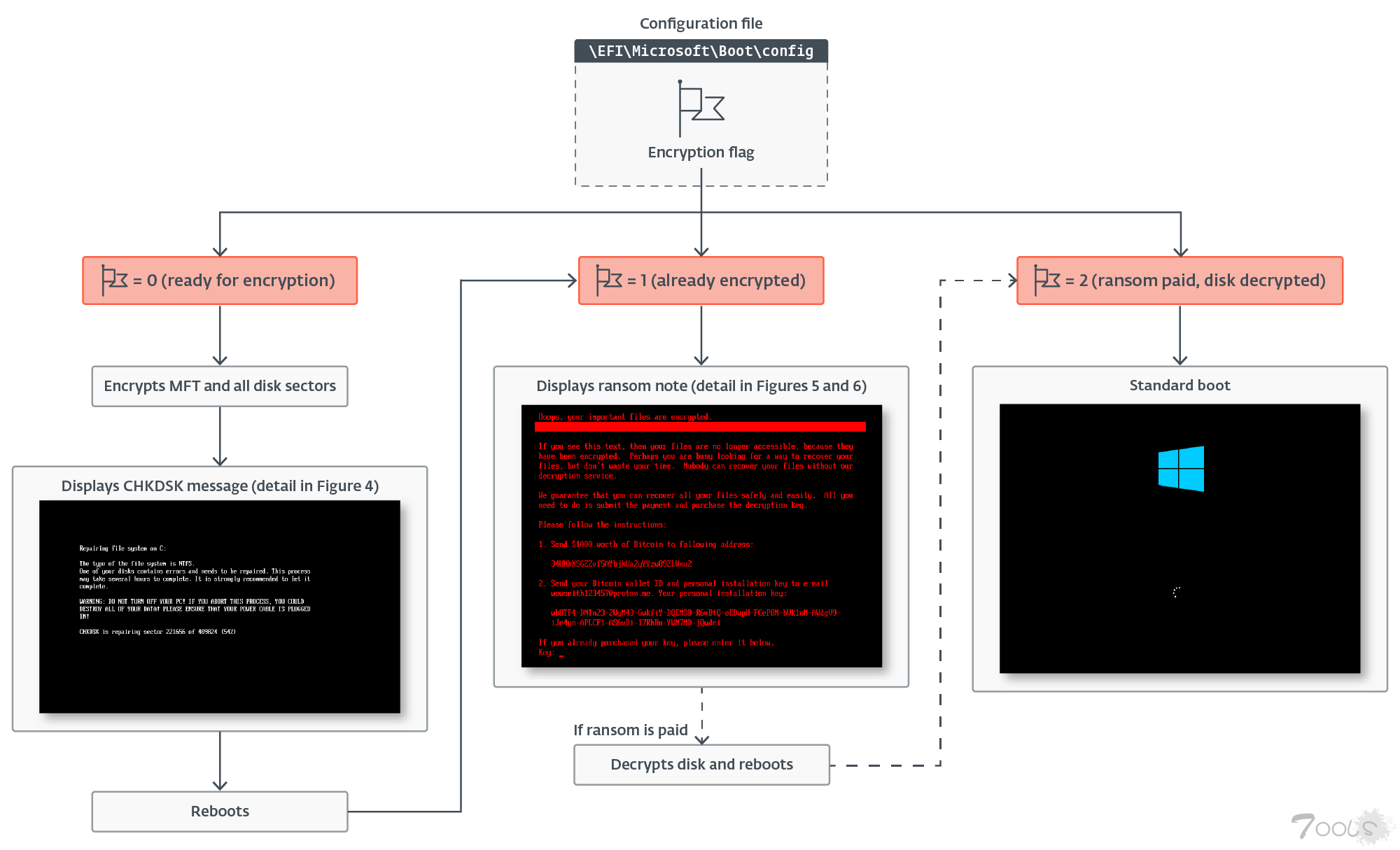

包含两个部分bootkit and an installer bootkit由安装程序引导加载配置文件以及检测加密状态,存在三种取值0,1,2

0 (Ready to Encryption)

- 使用配置文件中的key&nonce通过加密算法

Salsa20 encryption algorithm加密\EFI\Microsoft\Boot\verify - 在EFI分区创建文件

\EFI\Microsoft\Boot\counter记录已加密的硬盘簇(disk clusters) - 执行NTFS格式分区的磁盘加密流程 其中也会把标志位设为"1",并且在受害者屏幕上显示虚假的CHKDSK信息以及加密进度(让受害者误以为在修复磁盘错误)

1 (already encrypted)

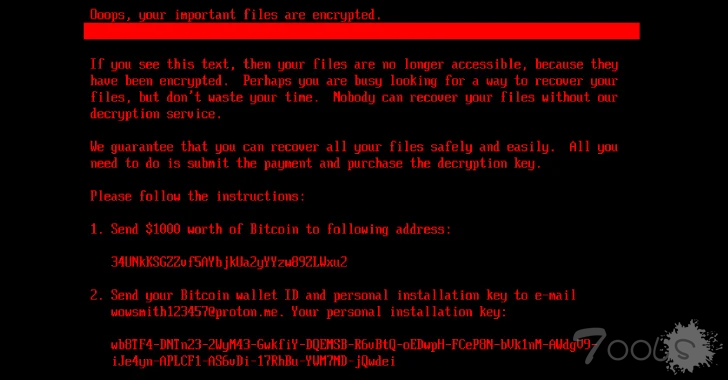

给用户显示勒索信息,会(不知道在哪利用的)要求发送1000\$到比特币账户(34UNkKSGZZvf5AYbjkUa2yYYzw89ZLWxu2)目前该账户存款为0,在年初2、3月份受过183.32\$

在获取并输入解密密钥后,Bootkit会验证密钥并尝试解密\EFI\Microsoft\Boot\verify若密钥正确,标志置为2,读取\EFI\Microsoft\Boot\counter启动解密步骤。

2 (ransom paid, disk decrypted)

斯莫拉尔表示:"当解密簇数量与计数器文件中数值相等时,解密过程即告终止。在进行 MFT 解密过程中,该引导工具会实时显示当前解密进度状态。"

解密阶段还涉及Bootkit从安装过程中创建的备份恢复合法引导程序 - \EFI\Boot\bootx64.efi"和\EFI\Microsoft\Boot\bootmgfw.efi。此步骤完成后,受害者会收到重新启动 Windows 设备的提示。

利用CVE-2024-7344绕过Secure Boot

值得注意的是,在部署 UEFI bootkit 组件时,Installer对引导加载程序的修改会触发系统崩溃(即蓝屏死机/BSoD),并确保设备启动时自动执行 bootkit 二进制文件。

ESET 补充指出,部分变种的 HybridPetya 恶意软件正利用 CVE-2024-7344^3 漏洞(CVSS 评分:6.7)。该漏洞存在于 Howyar Reloader UEFI 应用程序(原"reloader.efi"文件,在攻击样本中被重命名为"\EFI\Microsoft\Boot\bootmgfw.efi")中,可导致远程代码执行,最终绕过 Secure Boot 机制。

该变种还包含一个名为"cloak.dat"的特制文件,可通过 reloader.efi 加载,内含经过 XOR 加密的 bootkit 二进制代码。微软已在 2025 年 1 月"补丁星期二^4"更新中撤销^5了存在漏洞的旧版二进制文件(reloader.efi)。

当 reloader.efi 二进制文件(伪装为 bootmgfw.efi 部署)在启动过程中执行时,它会在 EFI 系统分区上搜索 cloak.dat ,该文件中嵌入的 UEFI 应用程序以极不安全的方式加载,完全忽略任何完整性检查,从而绕过 UEFI 安全启动机制,"ESET 表示。

扩展信息

HybridPetya 与 NotPetya 的另一个不同之处在于,与后者的破坏性能力不同,新发现的恶意程序允许攻击者从受害者的个人安装密钥(如图所示的personal installation key)中重建解密密钥。

来自 ESET 的遥测数据显示,目前没有证据表明 HybridPetya 在野外被使用。这家网络安全公司还指出,安全研究员 Aleksandra "Hasherezade" Doniec 最近发现^6的 UEFI 版 Petya 概念验证^7,并补充说"这两个案例之间可能存在某种关联"。不过,这并不排除 HybridPetya 也可能是一个 PoC 的可能性。 HybridPetya 目前至少是第四个公开已知的真实或概念验证型 UEFI 引导工具包实例,具备绕过 UEFI 安全启动功能的能力,此前已有 BlackLotus(利用 CVE-2022-21894 漏洞)、BootKitty^8(利用 LogoFail 漏洞)和 Hyper-V 后门概念验证^9(利用 CVE-2020-26200 漏洞),"ESET 表示。

"这表明安全启动绕过不仅可行——它们正变得越来越普遍,对研究者和攻击者都具有吸引力。"

Shade BIOS & UEFI安全

作为基本输入输出系统(BIOS)的继任者,UEFI 成为攻击者眼中的高价值目标。由于 UEFI 在机器启动时先于操作系统运行,能够感染引导过程的恶意软件可借此绕过传统安全防护^10,以高权限执行恶意代码,并具备极强的隐蔽性和清除抗性。

HybridPetya 的发现之际,FFRI Security 的研究员Kazuki Matsuo详细披露了一种名为"Shade BIOS^11"的技术。该技术使得恶意软件能够完全脱离操作系统级的安全体系独立运行,并在运行时不依赖特定硬件即可执行恶意操作。

这种恶意软件被描述为"纯 BIOS(pure-BIOS)"病毒,其独特之处在于即使在操作系统启动后仍能将 BIOS 保留在内存中,从而在运行时保持 UEFI 功能并调用驱动程序——这使得它能够绕过所有类型的网络安全防护措施。.

上月举行的 Black Hat 2025 大会上,Matsuo 研究员指出 Shade BIOS 的厉害之处在于"将 UEFI 恶意程序与系统级的安全体系脱钩"^12,它无需识别目标设备类型,也无需完整实现驱动堆栈或直接访问 I/O 端口就能实施攻击。

评论0次