CL-STA-0969 在为期 10 个月的间谍活动中在电信网络中安装隐蔽恶意软件

CL-STA-0969 是一个与中国有关联的国家级威胁行为者,近年来针对东南亚电信组织进行持续攻击。其使用多种高级恶意工具,如AuthDoor、Cordscan、GTPDOOR、ChronosRAT 等,实现远程控制和数据收集,同时具备极强的隐蔽性。攻击者擅长伪装、权限提升、日志清除、反向 SSH 隧道建立等操作,展现出对电信网络和协议的深刻理解与长期渗透意图,具高度操作安全意识。

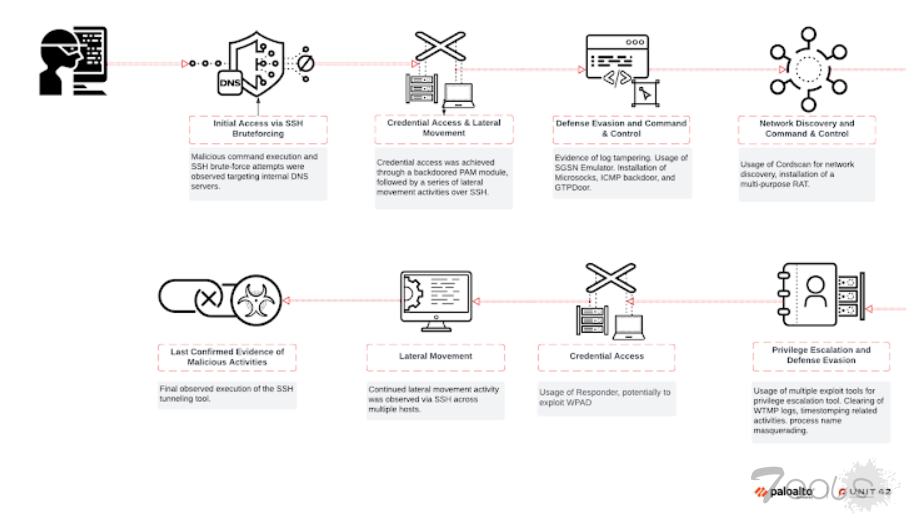

东南亚的电信组织已成为国家支持的威胁行为者CL-STA-0969的目标,以便对受感染网络进行远程控制。

Palo Alto Networks 第 42 部队表示,他们在该地区观察到多起事件,其中包括 2024 年 2 月至 11 月期间针对关键电信基础设施的一起事件。

这些攻击的特点是使用多种工具实现远程访问,以及部署可以从移动设备收集位置数据的 Cordscan。

然而,这家网络安全公司表示,没有发现其调查的网络和系统中存在数据泄露的证据。攻击者也没有试图追踪或与移动网络中的目标设备进行通信。

安全研究人员 Renzon Cruz、Nicolas Bareil 和 Navin Thomas表示: “CL-STA-0969 背后的威胁行为者保持了较高的操作安全性(OPSEC),并采用了各种防御规避技术来避免被发现。”

根据第 42 单元的数据,CL-STA-0969 与 CrowdStrike 追踪的名为Liminal Panda的集群有很大的重叠,Liminal Panda 是一个与中国有联系的间谍组织,自 2020 年以来一直被认为针对南亚和非洲的电信实体发动攻击,目的是收集情报。

值得注意的是,Liminal Panda 的某些间谍技术此前曾被归咎于另一个名为LightBasin (又名 UNC1945)的威胁行为者,该组织自 2016 年以来也一直将电信行业作为攻击目标。而 LightBasin 与第三个名为UNC2891的集群存在重叠,后者是一个以经济利益为目的的团伙,以攻击自动柜员机 (ATM) 基础设施而闻名。

网络安全

研究人员指出:“虽然这个集群与 Liminal Panda 有很大重叠,但我们也观察到攻击者工具与其他已报告的团体和活动集群有重叠,包括 Light Basin、UNC3886 、UNC2891 和 UNC1945。”

至少在一个案例中,CL-STA-0969 被认为对 SSH 身份验证机制进行了暴力攻击,并利用访问权限植入了各种植入程序,例如 -

AuthDoor是一种恶意的可插入式身份验证模块 ( PAM ),其工作原理类似于 SLAPSTICK(最初归因于 UNC1945),用于进行凭证窃取,并通过硬编码的魔法密码提供对受感染主机的持续访问

Cordscan,一款网络扫描和数据包捕获实用程序(之前归属于 Liminal Panda)

GTPDOOR,一种专门设计用于部署在邻近 GPRS 漫游交换机的电信网络中的恶意软件

EchoBackdoor是一种被动后门,它监听包含命令和控制 (C2) 指令的 ICMP 回显请求数据包,以提取命令并通过未加密的 ICMP 回显回复数据包将执行结果发送回服务器

服务 GPRS 支持节点 (SGSN) 模拟器 ( sgsnemu ),一种通过电信网络传输流量并绕过防火墙限制的仿真软件(之前归属于 Liminal Panda)

ChronosRAT是一个模块化 ELF 二进制文件,具有 shellcode 执行、文件操作、键盘记录、端口转发、远程 shell、屏幕截图和代理功能

NoDepDNS(内部称为 MyDns)是一个 Golang 后门,它创建原始套接字并被动监听端口 53 上的 UDP 流量,以通过 DNS 消息解析传入的命令

Unit 42 研究人员指出:“CL-STA-0969 利用不同的 Shell 脚本建立了反向 SSH 隧道以及其他功能。CL-STA-0969 会系统性地清除日志并删除不再需要的可执行文件,以保持高度的 OPSEC(操作安全)。”

除了威胁行为者已经部署的广泛的恶意工具组合之外,还有Microsocks 代理、快速反向代理 ( FRP )、FScan、Responder和ProxyChains,以及利用 Linux 和基于 UNIX 的系统中的漏洞(CVE-2016-5195、CVE-2021-4034 和 CVE-2021-3156)来实现权限提升的程序。

除了使用定制工具和公开工具的组合外,研究人员还发现威胁行为者还采用了多种策略来逃避雷达的监视。这些策略包括:通过 DNS 隧道传输流量、通过受感染的移动运营商路由流量、擦除身份验证日志、禁用安全增强型 Linux ( SELinux ),以及使用与目标环境匹配的令人信服的名称伪装进程名称。

身份安全风险评估

“CL-STA-0969 展现出对电信协议和基础设施的深刻理解,”Unit 42 表示。“其恶意软件、工具和技术揭示了其为保持持久隐秘访问而精心策划的行动。它通过代理其他电信节点的流量、使用审查较少的协议传输数据以及采用各种防御规避技术来实现这一点。”

评论0次