@T00ls:

没有一颗珍珠的闪光,是靠别人涂抹上去的。

热门文章

安全资讯MongoDB 存在严重未经身份验证的漏洞,可通过 zlib 压缩泄露敏感数据

漏洞通报:MongoDB 严重安全漏洞 (CVE-2025-14847)一个编号为 CV ...

安全资讯破局者河图:专攻“疑难杂症”的实战派创业逻辑【T00ls人物专访第二十一期】

>追风赶月莫停留,平芜尽处是春山 ### 自我介绍我是河图,香港墨 ...

安全资讯开源编辑器Notepad++更新程序存在安全漏洞被劫持流量投毒 请用户注意杀毒和更新

开源文本和代码编辑器 Notepad++ 日前被安全专家发现安全漏洞, ...

安全资讯专访simeon:攻防深处,薪火相传【T00ls人物专访第二十期】

### 自我介绍simeon,前阿里巴巴集团安全部高级安全专家,曾就职 ...

最新回复

还是有人中招了,虽然官方更新了,但也没 ...

2026-02-01 02:25:45

回复 11# PeterLee 哎呀,你一说我才 ...

2026-01-31 22:58:59

师傅我对你发的0day 不感兴趣,但对你的a ...

2026-01-31 22:42:05

回复 10# t00ls九鸟 这个目前也闭源 ...

2026-01-31 17:07:25

我现在都是把 前端丢给AI 让他总结特征语 ...

2026-01-31 16:29:34

精华推荐

T00ls.Com版权所有。T00ls所有原创文章未经管理团队许可,禁止一切形式的转载。

Copyright © 2008 - 2026 T00ls All Rights Reserved.

评论42次

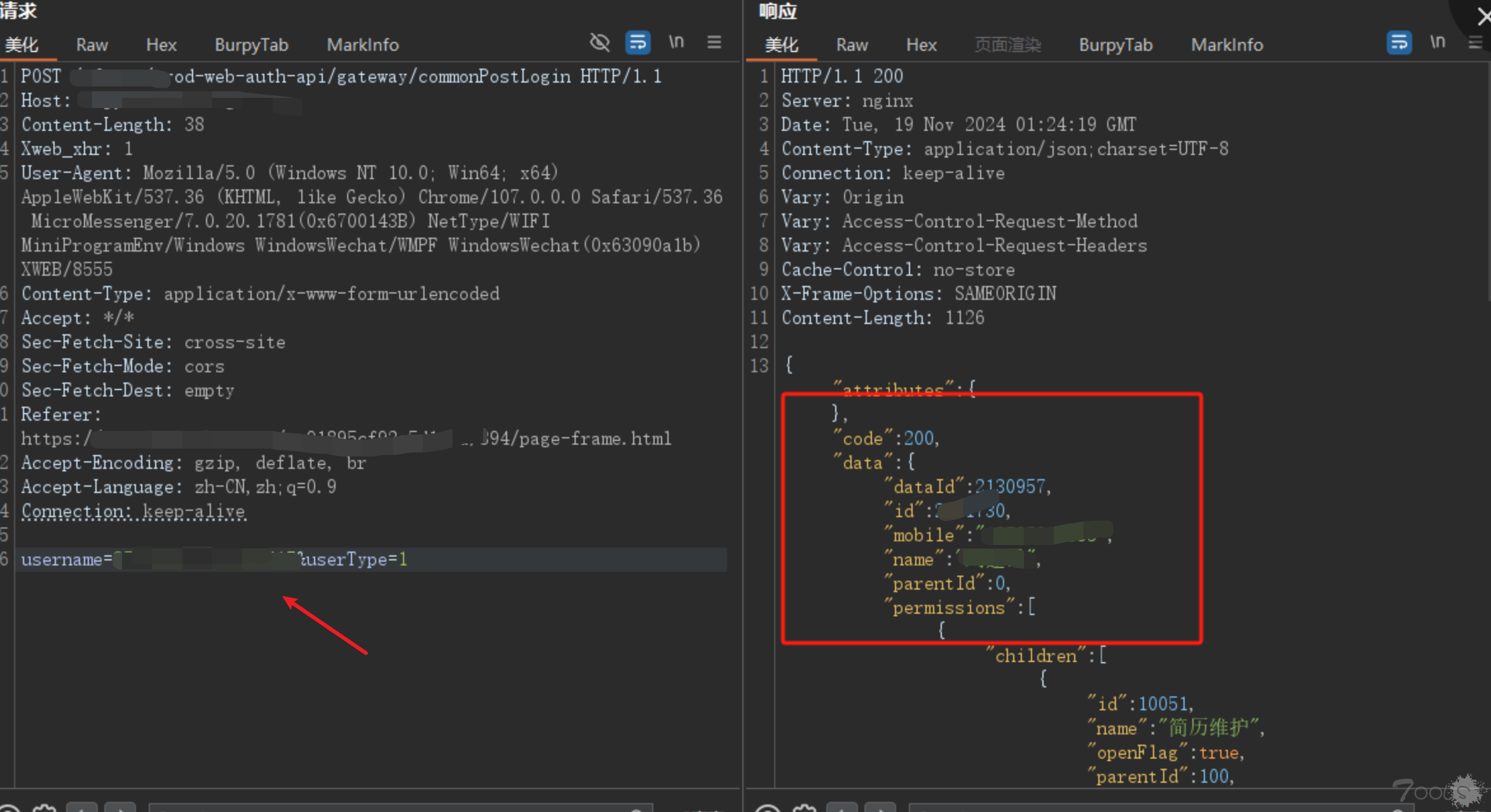

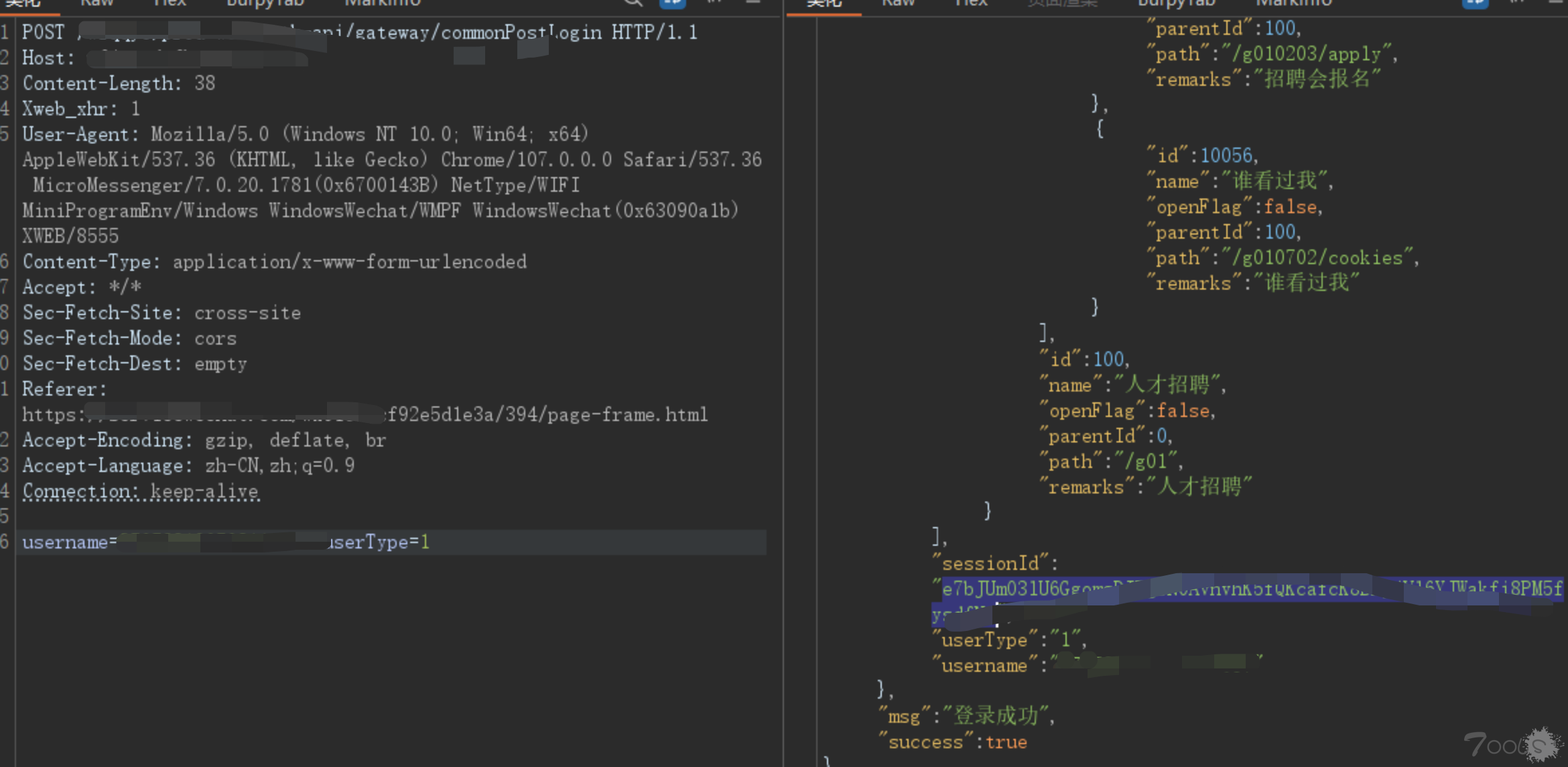

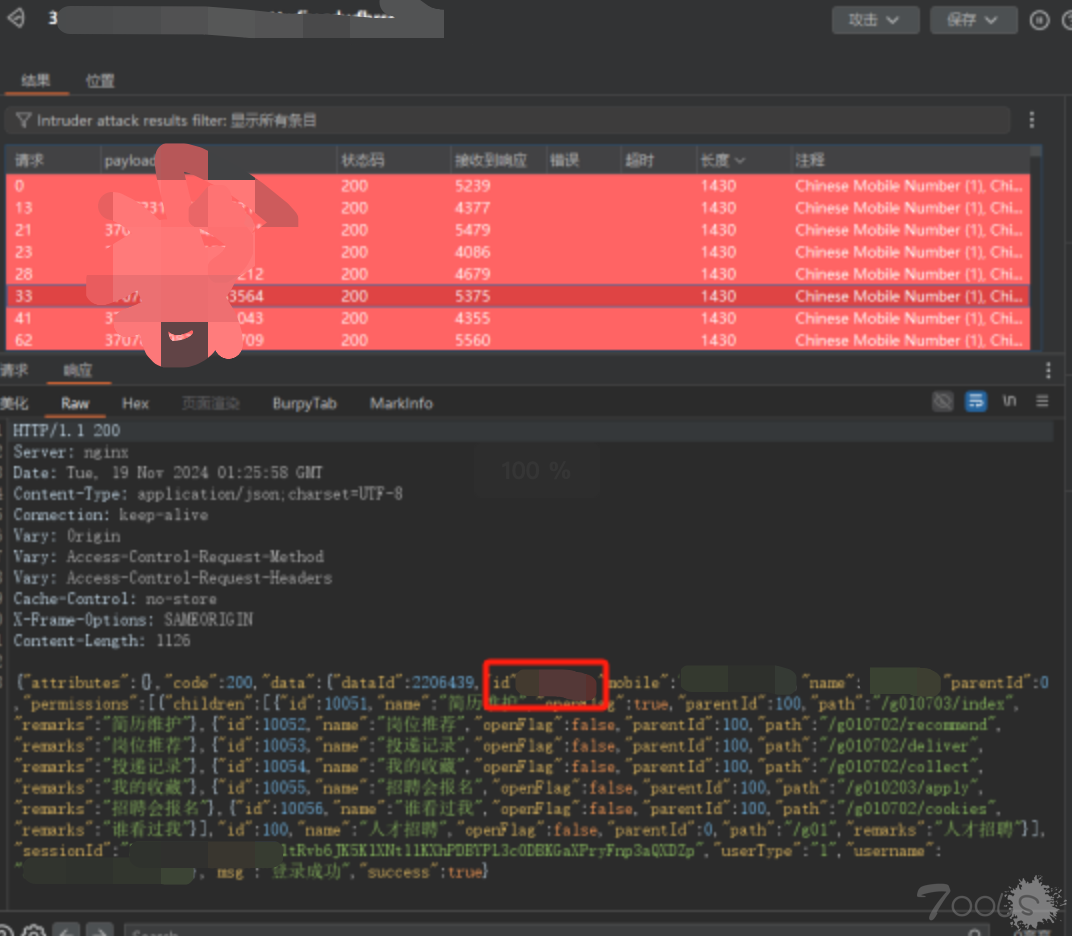

username置空是不是可以返回全部用户信息

我见过 显示5000万 实际只有30 条 毕竟大量的虚假注册

感谢分享

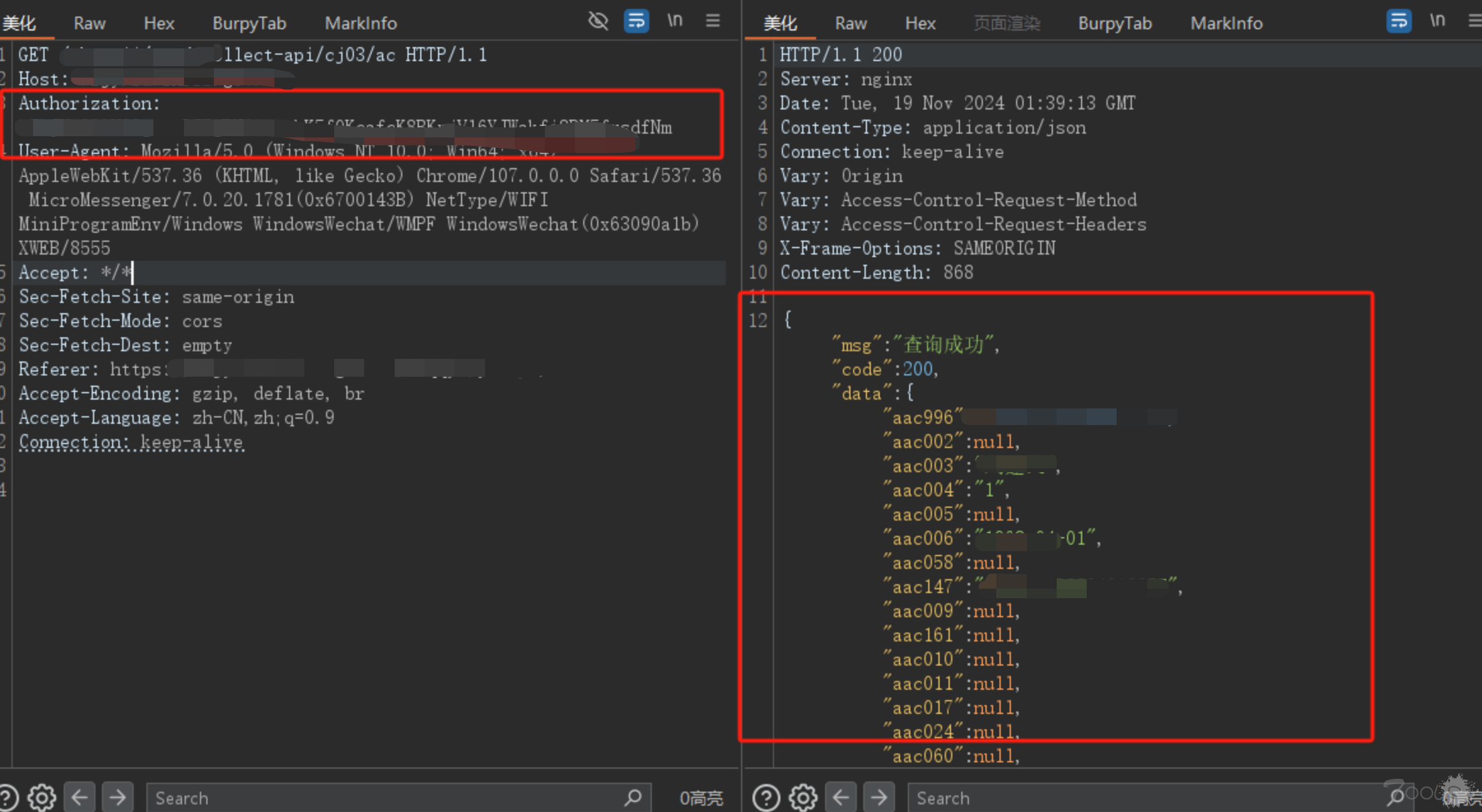

打码打了个寂寞

这是小程序吗,现在小程序的比web的好挖些

啊?没看到学xi的点

就是发了一个 流程 hhh

比较常规的思路,一般用springboot开发的xi统很常见

感觉水了一篇文章

遍历一下username参数,感觉能得出不少数据呀,有点xing

小程序的安全性越来越受到重视了。

啊?没看到学xi的点

username是突破点,这漏洞有点简单

我感觉楼主不如弄个流程图说明下,你这样整几个图还打码看着挺费劲的,重要的是,哎,你说你脱了多少条数据来着😄

这种username要么跑字典(zhangsan lisi),要么是根据xi统规律(归属地 递增等),要么尝试置空或通配符(*)返回全部

好久没遇到这种,小程序直接抓包吗

所有人密码都是一样的吗

username置空是不是可以返回全部用户信息

hhh好想法,怕响应太大撑不住

这是app还是微信小程序了

这么大的量的信息泄露么,那这个小程序用户量挺大啊,还是后端连接着别的平台啊

登录口信息查询的地方不做鉴权,也是够了,把开发拿出去鸡毙。

我想问的是,像这种案例,平台能给多少