网络犯罪分子结合网络钓鱼和 EV 证书来传递勒索软件有效负载

据观察,RedLine 和 Vidar 信息窃取程序背后的威胁行为者通过网络钓鱼活动转向勒索软件,这些活动传播使用扩展验证 ( EV ) 代码签名证书签名的初始有效负载。 趋势科技研究人员在本周发布的一份新分析中表示:“这表明威胁行为者正在通过使他们的技术具有多种用途来简化操作。”

据观察,RedLine 和 Vidar 信息窃取程序背后的威胁行为者通过网络钓鱼活动转向勒索软件,这些活动传播使用扩展验证 ( EV ) 代码签名证书签名的初始有效负载。

趋势科技研究人员在本周发布的一份新分析中表示:“这表明威胁行为者正在通过使他们的技术具有多种用途来简化操作。”

在这家网络安全公司调查的事件中,据称一名未透露姓名的受害者首先收到了带有 EV 代码签名证书的信息窃取恶意软件,随后又收到了使用相同交付技术的勒索软件。

过去,QakBot 感染利用有效代码签名证书签名的样本来绕过安全保护。

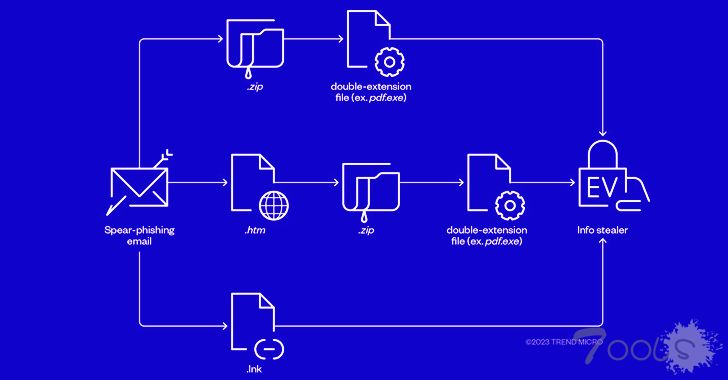

这些攻击从网络钓鱼电子邮件开始,使用陈旧的诱饵来诱骗受害者运行伪装成 PDF 或 JPG 图像的恶意附件,但实际上是可执行文件,在运行时会立即启动妥协。

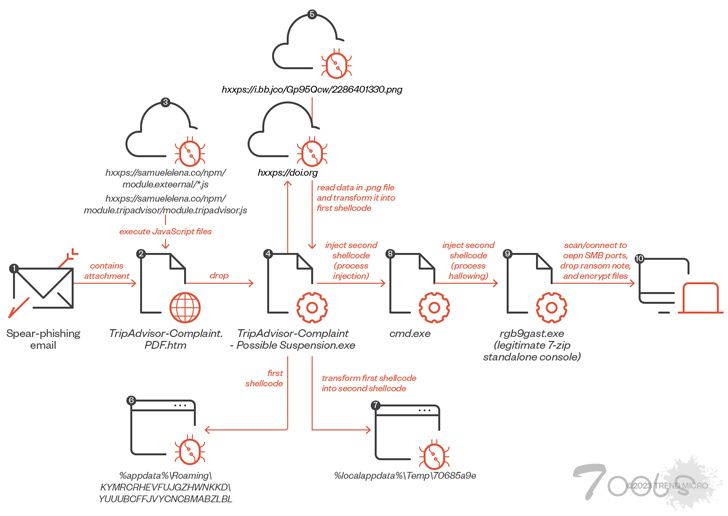

虽然针对受害者的活动在 7 月份传播了窃取恶意软件,但在收到一封包含虚假 TripAdvisor 投诉电子邮件附件(“TripAdvisor-Complaint.pdf.htm”)的电子邮件后,勒索软件负载在 8 月初开始传播,触发了一系列步骤最终导致勒索软件的部署。

研究人员表示:“在这一点上,值得注意的是,与我们调查的信息窃取者样本不同,用于删除勒索软件有效负载的文件没有 EV 证书。”

“然而,这两者来自同一威胁参与者,并使用相同的交付方法进行传播。因此,我们可以假设有效负载提供商和运营商之间存在分工。”

这一进展发生之际,IBM X-Force 发现了新的网络钓鱼活动,该活动传播了名为DBatLoader的恶意软件加载程序的改进版本,该加载程序在今年早些时候被用作分发 FormBook 和 Remcos RAR 的渠道。

DBatLoader 的新功能促进了 UAC 绕过、持久性和进程注入,这表明它正在积极维护,以删除可以收集敏感信息并启用系统远程控制的恶意程序。

最近的一系列攻击是自 6 月下旬以来检测到的,旨在传播商品恶意软件,例如 Agent Tesla 和 Warzone RAT。尽管也发现了西班牙语和土耳其语的电子邮件,但大多数电子邮件都专门针对英语使用者。

该公司表示:“在几次观察到的活动中,威胁行为者充分利用了对电子邮件基础设施的控制,使恶意电子邮件能够通过 SPF、DKIM 和 DMARC 电子邮件身份验证方法。 ”

“大多数活动利用 OneDrive 来暂存和检索额外的有效负载,一小部分则利用转移 [.]sh 或新的/受损的域名。”

在相关新闻中,Malwarebytes 透露,一项新的恶意广告活动针对在 Google 等搜索引擎上搜索 Cisco Webex 视频会议软件的用户,将他们重定向到传播 BATLOADER 恶意软件的虚假网站。

BATLOADER 则与远程服务器建立联系以下载第二阶段加密的有效负载,这是另一种已知的窃取者和键盘记录器恶意软件,称为DanaBot。

威胁行为者采用的一项新技术是使用跟踪模板 URL作为过滤和重定向机制来进行指纹识别并确定感兴趣的潜在受害者。不符合条件的访问者(例如,来自沙盒环境的请求)将被定向到合法的 Webex 站点。

Malwarebytes 威胁情报总监杰罗姆·塞古拉 (Jérôme Segura)表示:“由于这些广告看起来非常合法,因此毫无疑问人们会点击它们并访问不安全的网站。”

“这些广告中使用的软件类型表明,威胁行为者对企业受害者感兴趣,这将为他们提供有助于进一步网络‘渗透测试’以及在某些情况下部署勒索软件的凭据。”

评论0次