@T00ls:

只有不断找寻机会的人才会及时把握机会。

热门文章

安全资讯开源编辑器Notepad++更新程序存在安全漏洞被劫持流量投毒 请用户注意杀毒和更新

开源文本和代码编辑器 Notepad++ 日前被安全专家发现安全漏洞, ...

安全资讯专访simeon:攻防深处,薪火相传【T00ls人物专访第二十期】

### 自我介绍simeon,前阿里巴巴集团安全部高级安全专家,曾就职 ...

安全资讯专访xiya:从破解到构建,一名团队负责人的安全观【T00ls人物专访第十九期】

### 自我介绍大家好,我是陈博(ID:xiya),目前就职于启明星辰 ...

最新回复

有佬搭建渗透工作流的吗?该怎么搞,有啥 ...

2026-02-02 17:30:17

回复 2# whoami 有的有的,我们这儿 ...

2026-02-02 17:24:09

阿这 结果只是seo么

2026-02-02 15:03:14

一直用Cursor,真的很好用。

2026-02-02 12:06:11

qoder确实不错,新用户都10美元了。 ...

2026-02-02 12:00:59

精华推荐

T00ls.Com版权所有。T00ls所有原创文章未经管理团队许可,禁止一切形式的转载。

Copyright © 2008 - 2026 T00ls All Rights Reserved.

评论79次

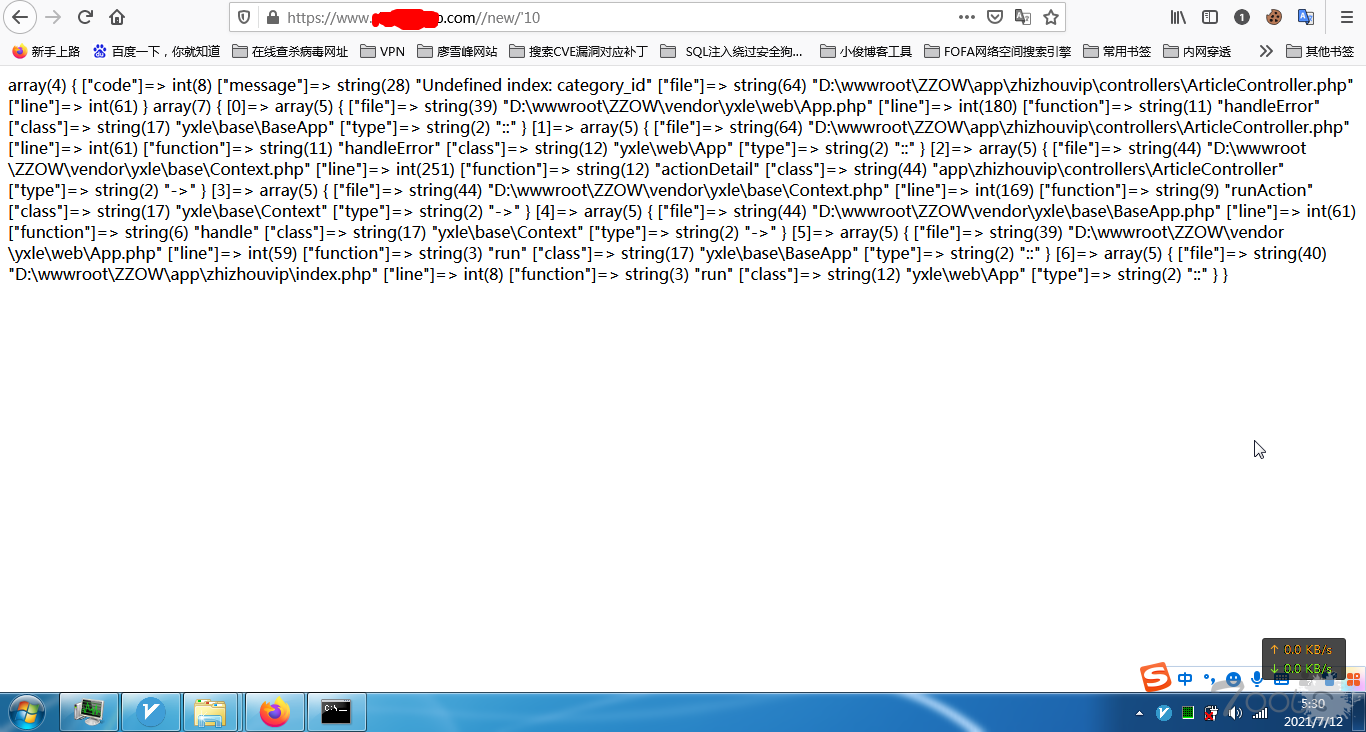

很明显跟数据库没有关xi 故不是sql注入

估计他代码给id的参数类型是int整形 ,且只过滤掉参数后面的任何非整数字符,该处看样子也过滤了sql注入 ,就只是单纯的报错页面 ,不过有绝对路径,可以收集一下

这怎么看都不是注入啊,尝试自己构造一下url,确认是否是伪静态

看着应该不是注入,有的话伪静态注入和正常注入也没啥区别

这也不是伪静态,这是框架为了美化url的一种处理方式

这不是注入,php的调试信息,看信息像laravel的,可以试试漏洞

debug的问题

这个一看就是不存在注入,一个debug而已 看网站页面好有年代感

没出现报错注入的返回页面,就是网站代码问题

万一伪静态呢? ???

冒泡。。。。。。。。。。

还在这里水评论 多看看规则呀 等下就封号

冒泡。。。。。。。。。。

无注入, 从其他方面入手吧

好像并不存在注入,只是一个debug

这个是打印的结果吧和注入没关xi的。估计是调试完 没注释掉

这个并不是注入而是类似于debug调试信息得那种返回了回来

这个并不是注入而是类似于debug调试信息得那种返回了回来

这个并不是注入而是类似于debug调试信息得那种返回了回来

额,大兄弟,其实我想问,你这好像没判断是不是伪静态页面啊?这很像就是个静态页面,然后网页的报错信息回显啊~

不太像是sql,感觉就是程序bug。