@T00ls:

非淡泊无以明志,非宁静无以致远。

热门文章

安全资讯专访黑客应急专家朽木:百战取证,跨界传灯【T00ls人物专访第十六期】

### 自我介绍大家好,我是朽木。目前担任一家金融公司的安全负责 ...

安全资讯专访黑客追风人查鲁特:跨域寻道,视角为刃【T00ls人物专访第十四期】

大家好,我叫查鲁特(ID:X-ROOT),查鲁特由ID音译而成,不是我 ...

安全资讯专访黑客老兵核攻击:从零开始,以码为核【T00ls人物专访第十三期】

核攻击,一个在网络安全江湖中声名远扬的传奇人物,他仿佛是夜空 ...

安全资讯专访黑客守夜人没睡的风:内核深耕,近源见真【T00ls人物专访第十七期】

### 自我介绍大家好 我是没睡的风 破晓团队核心,目前就职于上海 ...

最新回复

回复 4# cxaqhq 直接当无回显SQL执行 ...

2025-10-27 17:21:00

回复 3# redn3ck 本来以为稳了,没想 ...

2025-10-27 17:18:36

回复 2# houdao 试过,也是0;开始也 ...

2025-10-27 17:17:30

回复 36# cxaqhq 啥ai都能写,主要是 ...

2025-10-27 16:58:07

运行这个exe的时候,能把命令行窗口隐藏 ...

2025-10-27 16:51:54

精华推荐

逆向破解利用python免杀cs shellcode

# 利用python免杀cs shellcode## 0x01 前言老方法,拓展了一下 ...

逆向破解微信PC端技术研究(2)-拿下聊天语音

> 微信PC端技术研究-保存聊天语音> by anhkgg> 2019年1月31日### ...

T00ls.Com版权所有。T00ls所有原创文章未经管理团队许可,禁止一切形式的转载。

Copyright © 2008 - 2025 T00ls All Rights Reserved.

评论10次

眼睛好累。

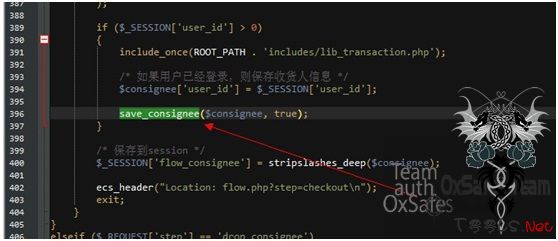

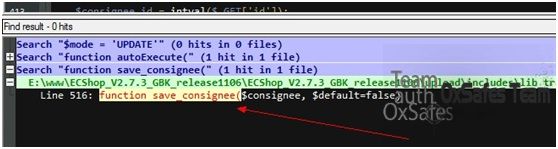

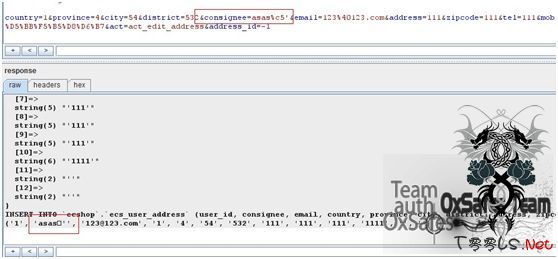

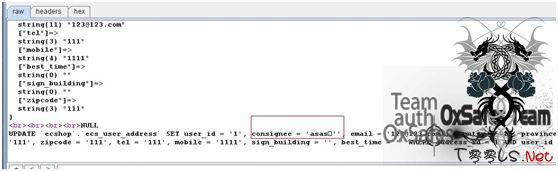

图不能放大么 ? 首发 0xsafes 啊, 没有邀请码的说。

话说看得有点头疼

顶上来 就是截图看不清啊

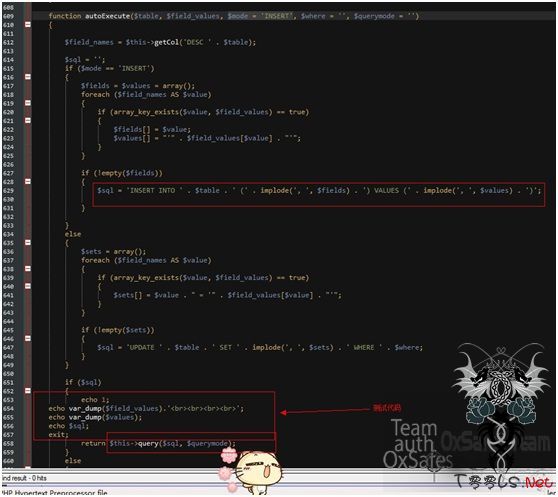

无需exp,照样拿shell

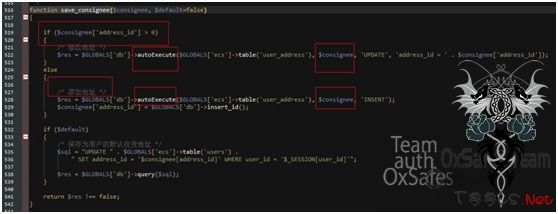

INSERT 和UPDATE的作用不大吧 还有一处在AFFICHE.php里也有一样的情况

神器 burp

@panda 6.jpg是什么工具啊

Exp就不写了

感谢楼主的分享~