渗透测试

(小白学习)记一次cobaltstrike4.0(公网映射)学习

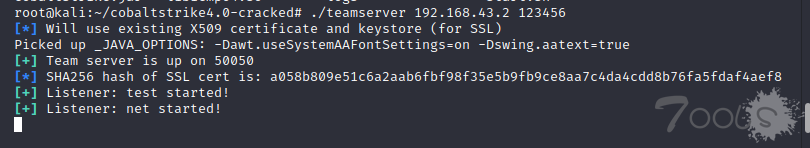

cobaltstrike4.0下载地址:https://gitee.com/jikemofan/cobaltstrike-crackedcobaltstrike4.0-cracked.zip (破解版)cobaltstrike4.0-original.zip(原版)kali2.1安装cs4.0:cd /root/git clone "https://gitee.com/jikemofan/cobaltstrike-cracked.git" #下载cs4.0文件cd cobaltstrike-crackedunz

【僵尸申请复活】一次前台SQL绕过Waf与后台Getshell

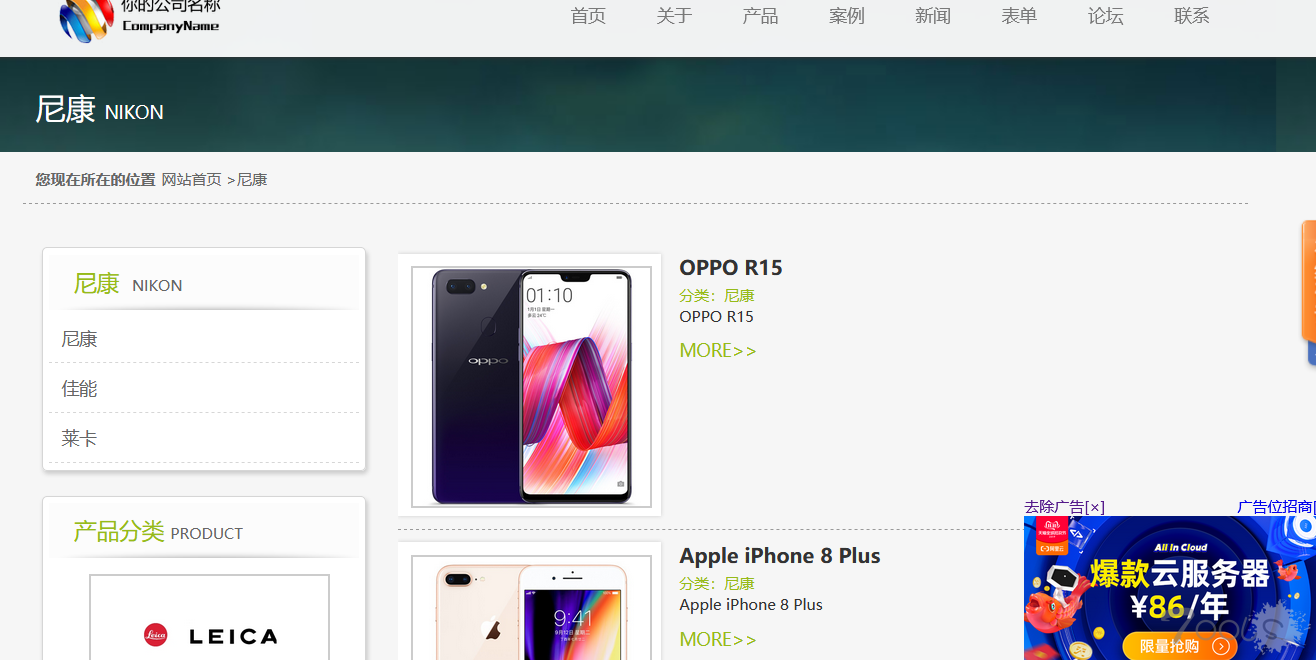

# 信息收集打开网站http://xx.xyz:8035/可以通过信息收集发现使用s-cms,在网上寻找漏洞,发现前台注入,```http://xxx.xyz:8035/?type=product&S_id=3&lang=cn```注入点为S_id,在测试中发现,如果出现union字符和单引号../这样的字符就会触发waf,触发后返回包会返回一段js代码。```<script>var a =

Web中间件常见漏洞总结——IIS篇

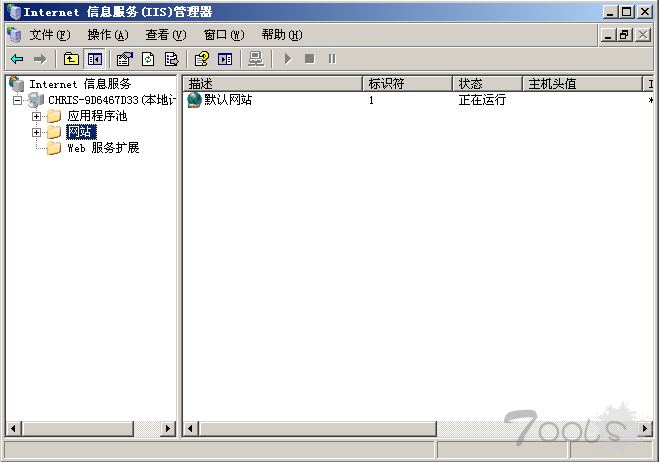

# 0x01 前言渗透过程中会遇到各种中间件,某些中间件版本存在远程执行、任意文件上传等漏洞。本文对IIS相关漏洞进行整理,方便我们在渗透过程中快速查阅IIS漏洞。文章粗略浅显,适合刚入行的新手观看。# 0x02 目录**IIS6.0 PUT漏洞****IIS6.0 远程代码执行漏洞 CVE-2017-7269****IIS6.0 解析漏洞****II

中兴光猫不拆机获取超级密码

中兴F450 F650测试成功准备一个U盘插入光猫的usb口,使用useradmin进入光猫管理界面(192.168.1.1)密码在光猫背后,查看“存储管理”是否识别U盘。随便点击U盘路径,然后使用Burp Suite 进行截包。修改为“path=/”,使其跳转根目录,这样就可以获取光猫的所有配置文件。将光猫超级密码文件 /usercon

https 双向校验场景下的抓包和测试

**https 双向校验场景下的抓包和测试**# 说明本文主要解决两个问题: 1.https双向校验场景下burp的抓包 2.https双向校验场景下各种安全工具的使用# 引子最近在测试一个项目,目标网站需要用到p12 证书才能访问,由于以前几乎没怎么测试过双向校验的网站,所以在这里遇到了问题?Burp导入证书之后死活抓

BURP 商店插件官方目录及功能介绍(翻译)

# BURP 商店插件目录及功能介绍(翻译)因为英语不好,每次重新装插件都被bappstore插件数量弄的眼花缭乱,根本不了解都有什么功能。(实际上也用不了几个插件)这篇文章等于做一个目录,自己也不能藏着分享出来给大家看着玩,也能找到意想不到的插件不是么。忙活了一下午,请各位大佬不喜勿喷。。。安

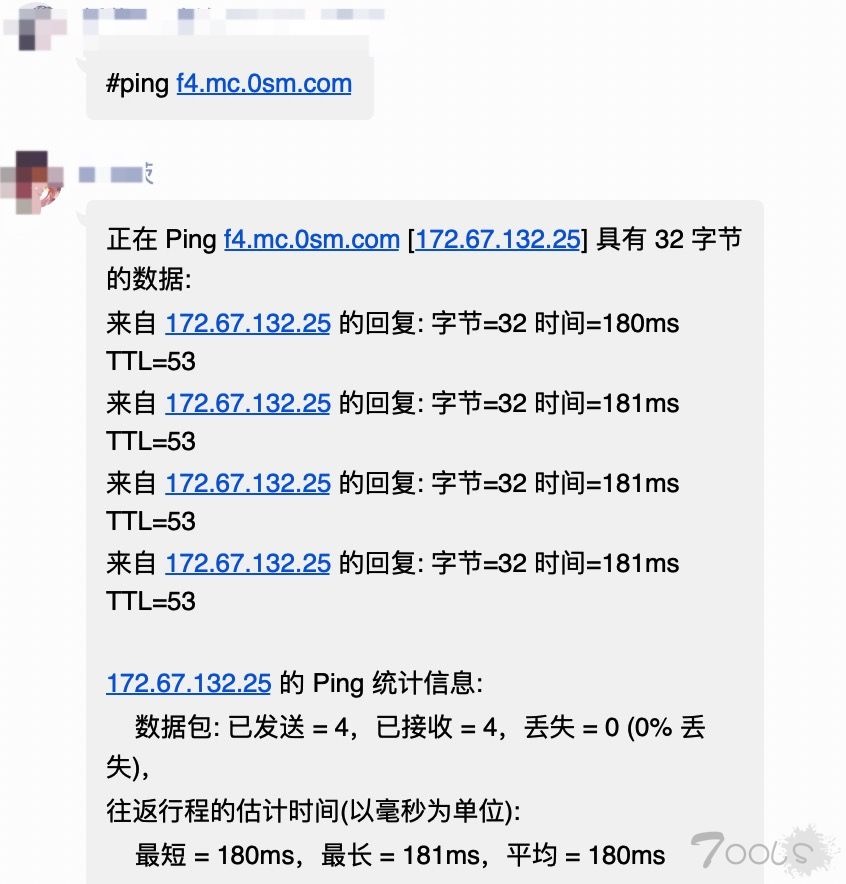

可通过qq聊天机器人拿下服务器权限

早上起床看到群里机器人有个ping主机的功能 很快啊 我就想到了命令执行 进行测试一下果然命令成功执行 明显下载文件执行就能拿权限了啊当然 按传统功夫自然是点到为止 所以我就没继续了 给群主说明了情况 进行了处理这件事告诉我们 安全无小事 哪里都有可能出风险很多人问怎么上传文件 下载执行 建议大

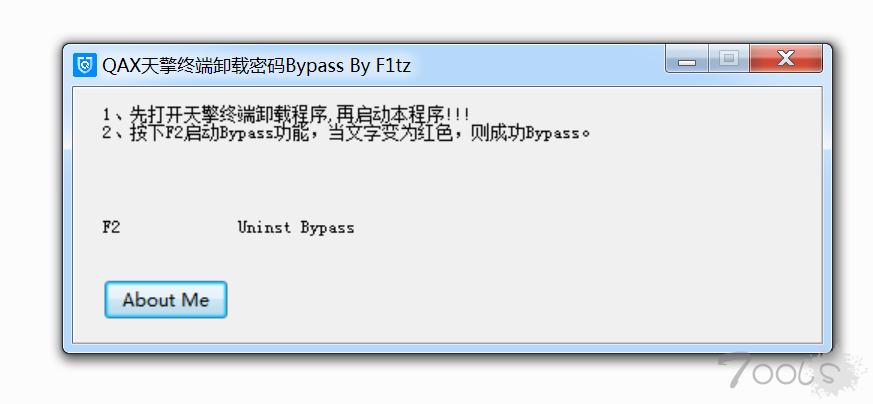

What?我竟然用游戏修改器卸载了X擎

# 前言> 声明:本人是Web选手,对逆向知识掌握浅薄,文中如有错误还请多多包含,不吝赐教。>> 声明2:该问题已经在8、9月提交过补天,给的回复是不关注、无影响,据说新版本中已经修复。某次去客户那边做渗透,现场使用X擎做了准入系统,要求我们必须安装X擎,可是等到项目结束,想要卸载的时候,客户

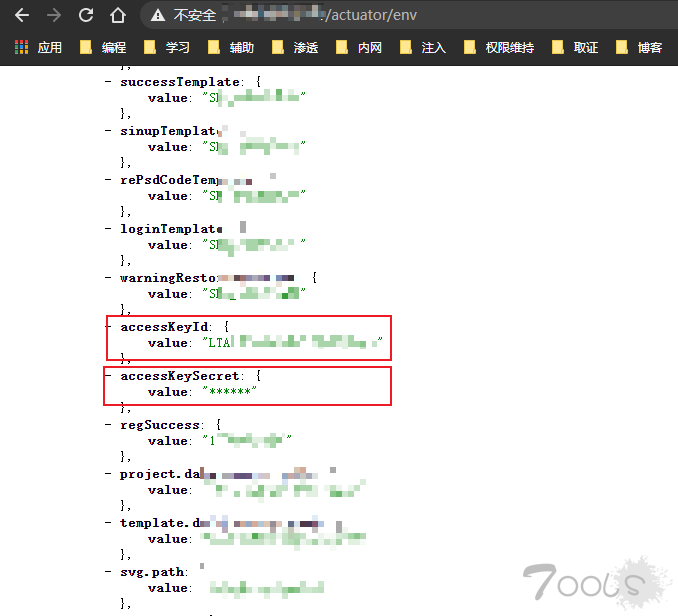

阿里云 AKSK 命令执行到谷歌验证码劫持

## 前言去年的一次任务,当时搞的挺费劲的,是一个不断踩坑填坑的快乐经历,过程过于有趣就大概记录了一下,不过由于时间挺久了,当时也没有记录太多东西导致零零散散的很不全,就将就着看个思路吧。 :)Author: R3start## Spring 敏感信息泄露前期信息收集时发现目标的一个三级子域名存在 `spring` 的

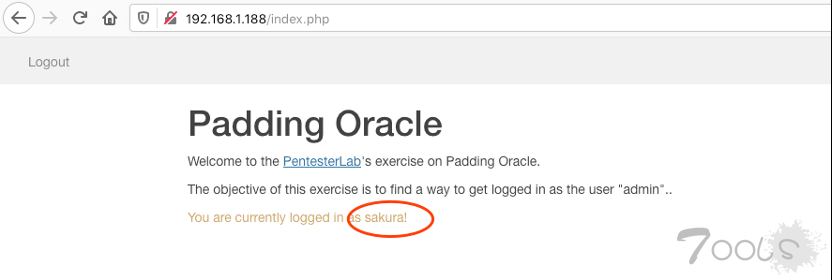

Padding Oracle Attack填充提示攻击

漏洞简介最近学习了一个shiro的 Critica级漏洞的验证,利用Padding Oracle Vulnerability破解rememberMe Cookie,达到反序列化漏洞的利用,攻击者无需知道rememberMe的加密密钥。明文分组和填充就是Padding Oracle Attack的根源所在,但是这些需要一个前提,那就是应用程序对异常的处理。当提交的加