渗透测试

简书游戏广告分析

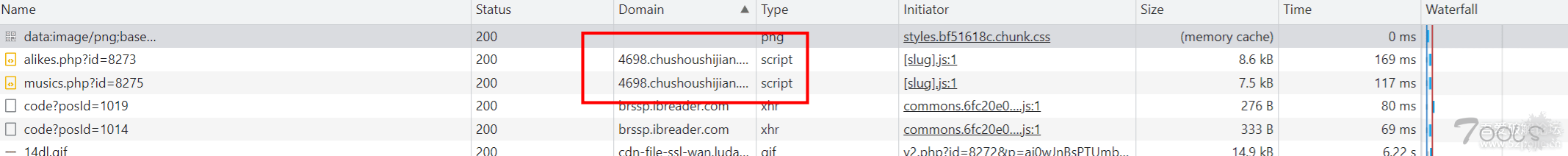

## 问题引出今天上网时无意间打开简书,发现简书中直接插入了游戏广告:好奇心驱使下,分析了一下广告是怎么插进去的,并把过程分享一下(url中的.均用_代替)## 目录- 抓包 - 分析js依赖关系 - 分析代码 - 自动关闭广告 ### 一、抓包清除Cookie,清除缓存,抓包找广告比较好找,可以从这些图片入

内网MinIO到拿分跑路-实战被轻视的MinIO

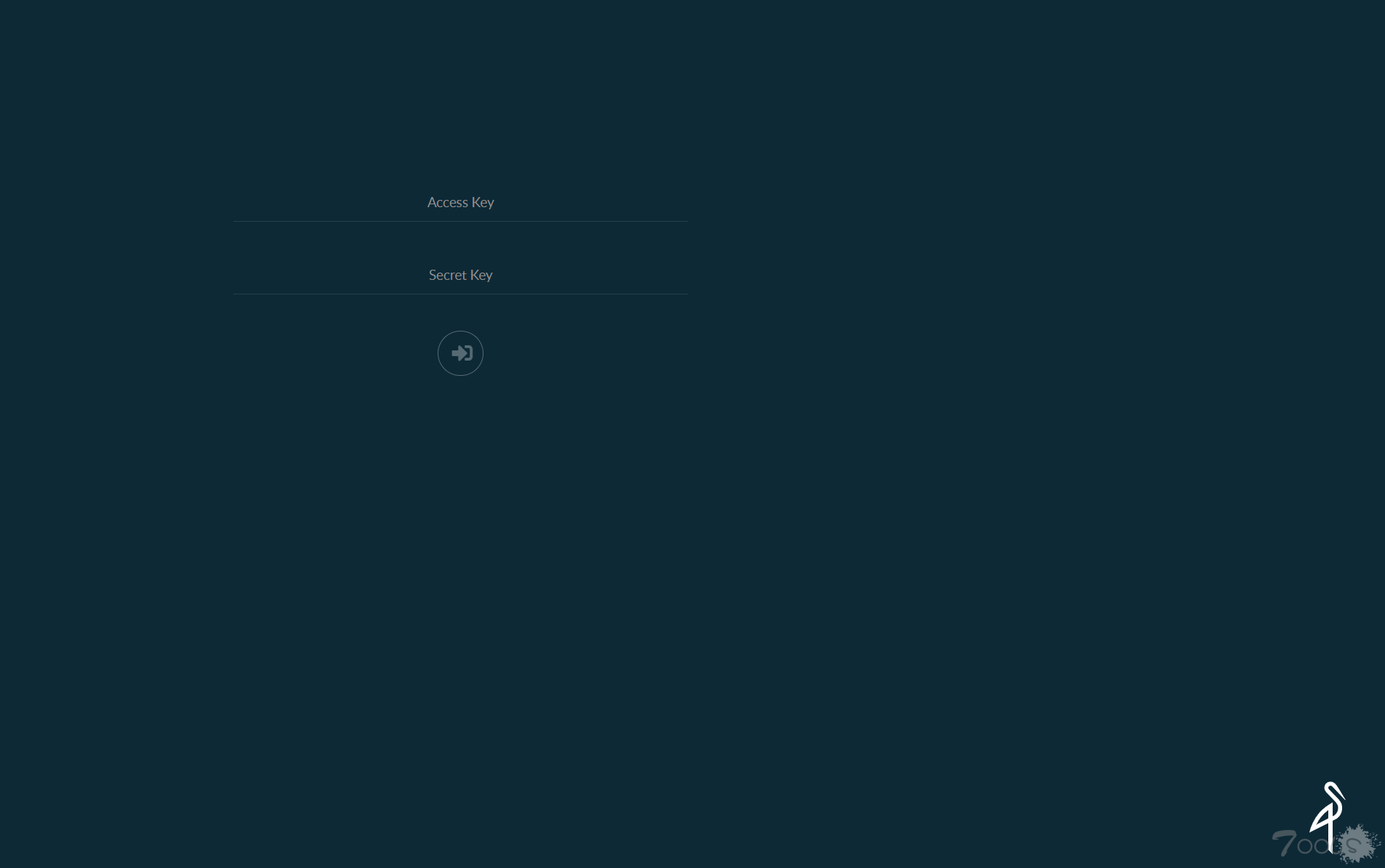

前言这两天 Minio 敏感信息泄露漏洞(CVE-2023-28432) 挺火,来蹭一波热度MinIO 提供高性能、与S3 兼容的对象存储系统,让你自己能够构建自己的云储存服务。实战中,凑巧小弟有一次通过内网部署的 Minio 拿到高分的经历,分享给各位表哥{:6_418:} 没什么技术含量,过程也与新洞无关正文拿到靶标,探测互

【保姆级教学】某金融app FRIDA hook加解密算法+jsrpc=乱杀

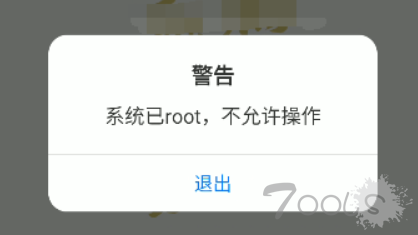

## 0x01 APP渗透测试因为是经过授权的测试,所以拿到的这个包是没有加固的。加固的话,也是有对策的,可以使用脱壳机脱壳,使用hluda绕过frida检测。### 1.1 绕过root检测1.打开app,发现提示:”系统已root,不允许操作“,然后软件进行退出,无法进行后续操作。所以需要绕过root检测。2.打开magisk,

某金融app的加解密hook+rpc+绕过SSLPinning抓包

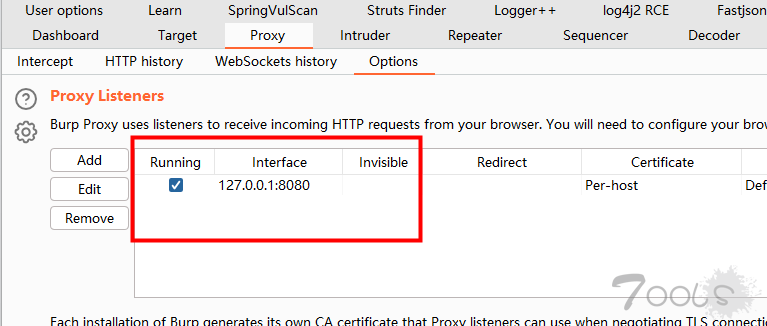

## 0x01 抓包### 1.1 burp抓包测试(抓不到)### 1.2 httpcanaryHttpCanary可以抓到包,可以看到有请求包有加密。可以看到报文有显著的特征:params## 0x02 代码分析直接将app拖到Jadx-gui中,可以看到没有加壳:然后搜索报文中的:“params”,然后定位到了加解密的地方,有报文的参数进行搜索,找加解

投稿文章:解密APP加密数据

简介:如今,在做APP安全测试的时候,越来越多的APP数据使用加密传输,一般的做法都需要去逆向APP并寻找到加解密算法。ps:针对两款有不同加密方式的iOS应用,难度由低到高进行展开叙述。案例一:首先解决挂代理抓不到包的问题使用objection ios sslpinning disable绕过证书绑定在登录处抓包发现,requ

利用Linuxdeploy在安卓上安装Linux系统

于2023/2/24整理(踩坑),发到论坛水个贴(bushi)termux那个东西,不是正经的Linux(各种意义上),还得用Linuxdeploy在安卓装个lxc系统,用起来跟docker差不多整这玩意你就可以把手机当服务器跑了,还不会影响手机的正常使用,在上面装渗透工具然后插个非实名卡就可以近源渗透啦,或者坐在车上开着

IOT安全之固件获取[笔记]

最近要求住校(什么liji学校都高三了还要求住校真的服了),都没碰到我心爱的电脑,本着不怕困难也要学习安全的精神,于是有了这篇文章,讲述了目前获取物联网固件的一些方法固件的获取是物联网安全的第一步,也是最重要的一步要不是为了出了教室怕碰见她,绝对不会写这玩意直接上图(发完上学去咯)

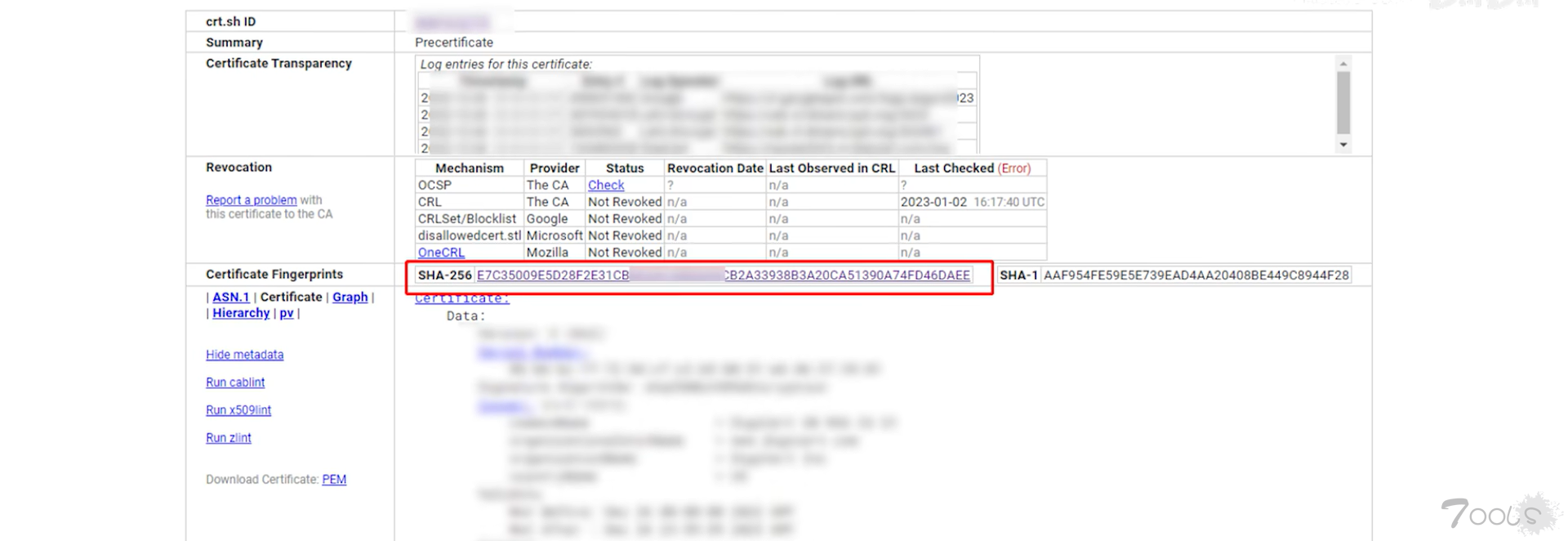

关于之前讨论到crt的妙用

之前看论坛看见这个帖子https://www.t00ls.com/thread-68180-1-2.html里面讲到这位师傅分享一个国外权威网站证书颁发机构和证书指纹搜索网站 crt.sh然后我看见评论区有师傅讲到可以通过绕过cdn找真实ip,然后看见评论区各位师傅对这个很感兴趣,然后没有一个比较满意的答案都很模糊,过了几天还是没有

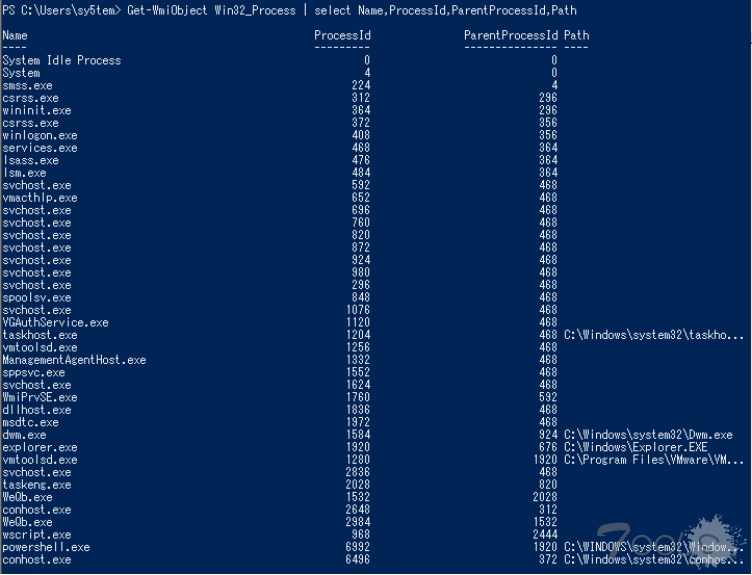

powershell在应急响应中的应用

0x00 powershell的作用 今天发一篇关于powershell在应急中的一些应用小技巧。Windows PowerShell 是一种命令行外壳程序和脚本环境,使命令行用户和脚本编写者可以利用 .NET Framework的强大功能,目前应急中的大部分windows系统是带有powershell功能的, 并且在应急过程中,利用powershell的功能,

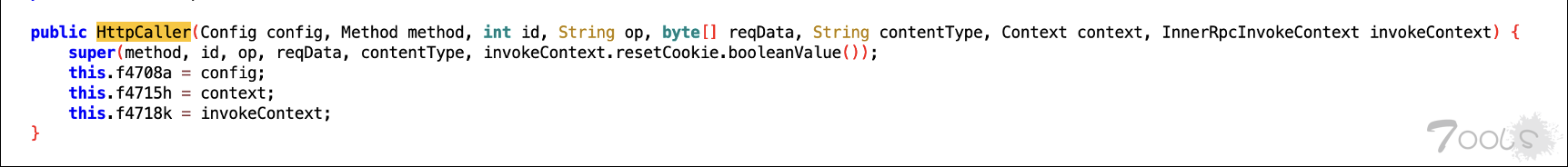

【僵尸复活申请】分享项目中遇到的App Mpaas加密的问题解决

移动开发平台(Mobile PaaS,简称 mPaaS)是源于支付宝 App 的移动开发平台,为移动开发、测试、运营及运维提供云到端的一站式解决方案,能有效降低技术门槛、减少研发成本、提升开发效率,协助企业快速搭建稳定高质量的移动 App。这次是某银行项目,需要对手机银行app进行渗透测试,但挂代理抓包后发

![IOT安全之固件获取[笔记]](https://cn.t00ls.com/attachments/month_2302/2302191453a685261469051622.jpg)