新闻资讯

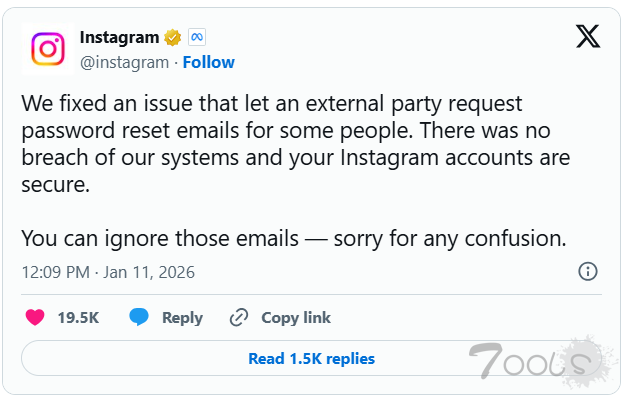

Instagram确认系统未遭入侵,并已修复外部人员密码重置问题。

Instagram 已声明其系统并未遭到入侵,部分用户最近收到的密码重置邮件是由外部人员滥用现已修复的漏洞触发的。该公司表示,用户帐户仍然安全,可以安全地忽略意外的重置电子邮件。此前有报道称,Instagram 发生大规模数据泄露事件,约 1750 万个账户的详细信息在网络犯罪论坛上被公开出售。随后,相关

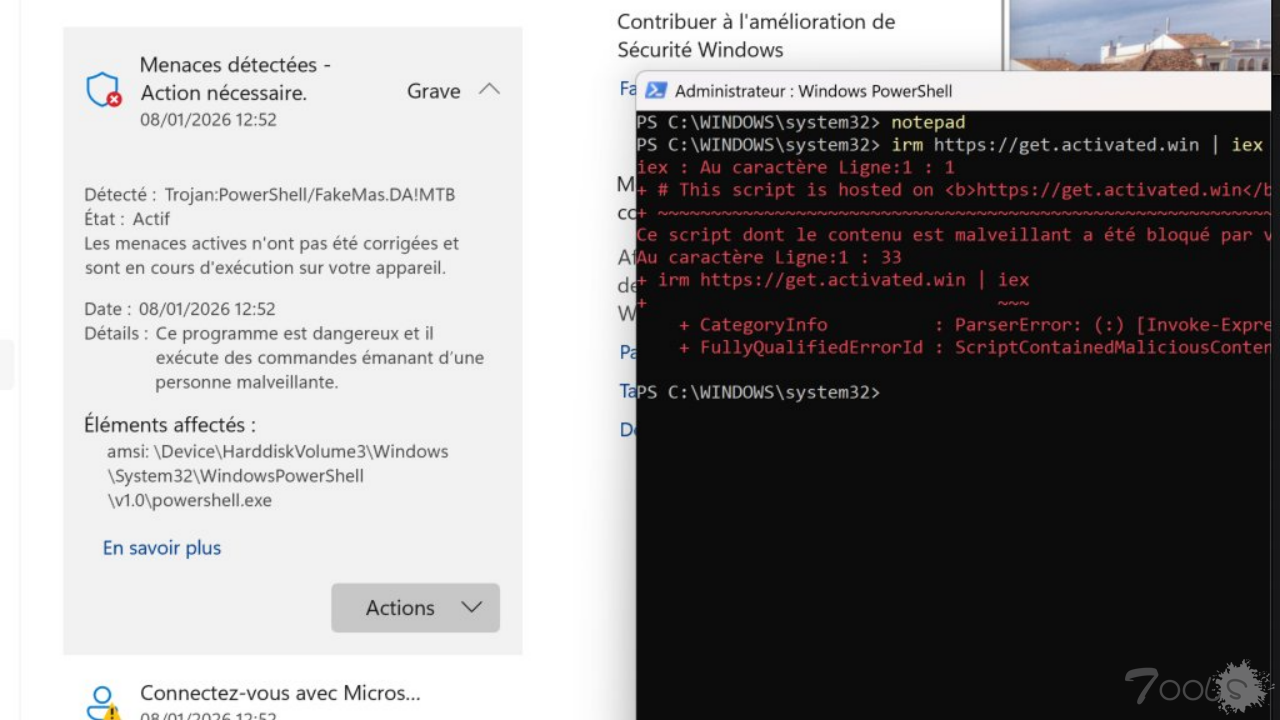

微软封杀假MAS激活工具时不慎将真MAS也封杀 用户激活需要提前关闭安全防护

微软显然也知道 MAS 在线激活工具,看起来微软也同样知道有黑客注册类似域名发布虚假的 MAS 激活工具来传播恶意软件,所以微软通过 Microsoft Defender 自动拦截虚假的 MAS 激活工具。然而不幸的是微软在处理规则时似乎出现意外,因为真正的 MAS 激活工具现在同样被拦截,这导致用户在 PowerShell 中执

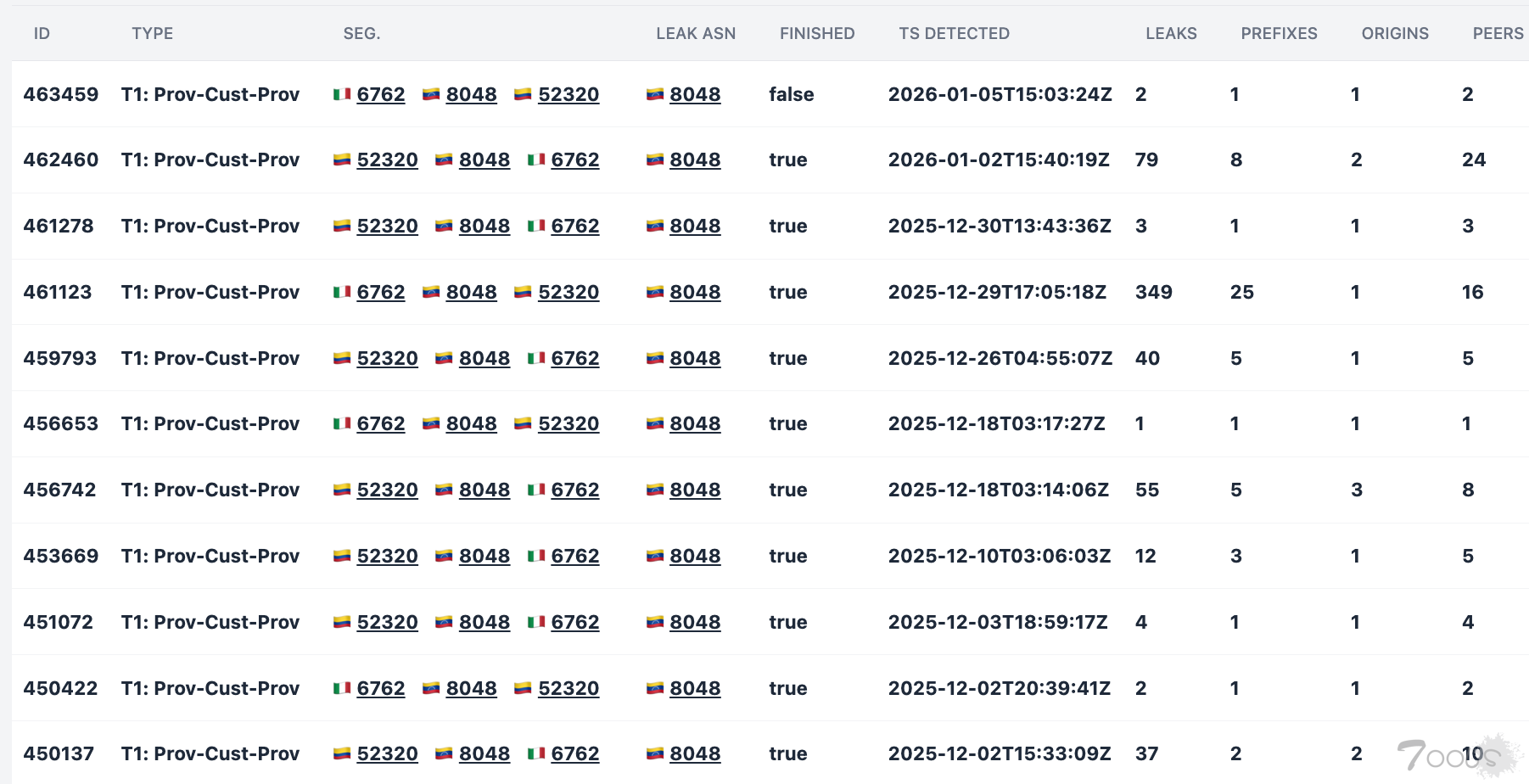

Cloudflare分析后认为委内瑞拉AS8048路由泄露纯属技术低下 可能并非美军攻击

昨天蓝点网提到国外安全分析师发现在美军进攻委内瑞拉逮捕尼古拉斯马杜罗前,当地国有电信公司 CANTV 发生 BGP 泄露,安全分析师通过事后数据分析还原事件经过,因此有不少人猜测这是美国政府在展开军事行动前通过劫持网络流量获得关键情报数据。相关内容在安全社区引起非常大的关注,现在也引起 Cloud

2024-2025 年最新网络黑客攻击技术综合报告

# 2024-2025 年最新网络黑客攻击技术综合报告## 引言随着数字化的深入和人工智能技术的飞速发展,网络安全威胁的格局正在经历前所未有的演变。黑客攻击技术日益复杂化、智能化,传统防御手段面临严峻挑战。本报告旨在总结 2024 年至 2025 年间最新的网络黑客攻击技术和趋势,深入分析其原理、影响及应

攻击面管理中的ROI问题

攻击面管理(ASM)工具在减少风险方面效果明显,但它们提供的更多是信息。安全团队部署了ASM后,资产清单会不断增长,警报开始出现,仪表板上填满了数据。表面上看,活动可见且有可衡量的产出。但当领导问一个简单的问题:“这是否减少了安全事件?”时,答案往往不明确。这种“努力与结果之间的差距”

重新审视 CVE-2025-50165:Windows 图像组件中的一个严重缺陷

ESET 研究人员对 CVE-2025-50165 进行了分析。这是一个严重的 Windows 漏洞,攻击者只需打开一个特制的 JPG 文件(一种最常用的图像格式)即可远程执行代码。该漏洞由 Zscaler ThreatLabz 发现并记录,引起了我们的兴趣。微软虽然将其严重性评为“严重”,但认为其可利用性较低。我们的根本原因分析使

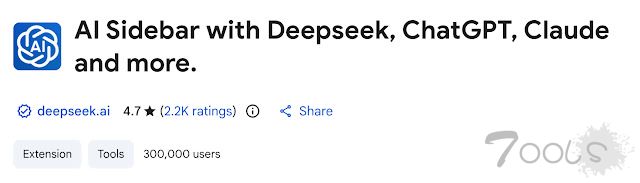

恶意 Chrome 扩展程序窃取 90 万用户的 ChatGPT 和 DeepSeek 对话

两款恶意 Chrome 扩展程序通过秘密地将 ChatGPT 和 DeepSeek 对话以及完整的浏览历史记录泄露到攻击者服务器,导致超过 90 万用户受到侵害。该恶意软件由 OX Security 研究人员发现,它冒充合法的 AITOPIA AI 侧边栏工具,其中一个假冒版本甚至获得了 Google 的“精选”徽章。OX 研究团队在例行分析中

Bitfinex比特币被盗事件的黑客因特朗普提前获释出狱 曾被查扣36亿美元的比特币

业界知名加密货币交易所 Bitfinex 曾在 2016 年遭到黑客攻击,彼时该交易所损失高达 119,756 枚比特币,按照当时的价格损失金额达到 6,100 万美元。在 2022 年美国执法机构逮捕发起攻击的黑客,并且按照当时价格计算黑客窃取的比特币高达 45 亿美元,其中 94,000 枚比特币被美国司法部查封,扣押的总金

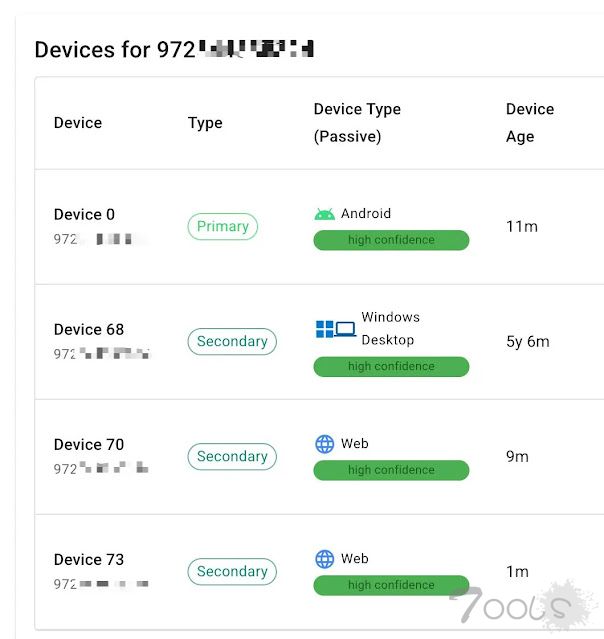

WhatsApp漏洞泄露用户元数据,包括设备操作系统

WhatsApp 的多设备加密协议长期以来存在元数据泄露问题,攻击者可以利用该协议识别用户设备的操作系统,从而辅助定向恶意软件传播。近期研究表明,Meta 公司已部分修复了这一问题,但透明度问题依然存在。Meta 的 WhatsApp 拥有超过 30 亿月活跃用户,采用端到端加密(E2EE) 来保障消息安全;但是,其多

MongoDB漏洞CVE-2025-14847目前在全球范围内正被积极利用

该漏洞编号为CVE-2025-14847(CVSS 评分:8.7),允许未经身份验证的攻击者远程泄露 MongoDB 服务器内存中的敏感数据。该漏洞的代号为MongoBleed。OX Security表示: “zlib压缩算法的一个缺陷允许攻击者触发信息泄露。攻击者通过发送格式错误的网络数据包,可以提取出部分私人数据。”网络安全问题根