新闻资讯

恶意 npm 软件包冒充 Flashbot,窃取以太坊钱包密钥

在 npm 软件包注册表中发现了一组新的四个恶意软件包,它们能够从以太坊开发人员那里窃取加密货币钱包凭证。Socket 研究员 Kush Pandya在分析中表示: “这些软件包伪装成合法的加密实用程序和Flashbots MEV基础设施,同时秘密地将私钥和助记符种子泄露给威胁行为者控制的 Telegram 机器人。”审计及其

Noisy Bear 利用 BarrelFire 钓鱼攻击哈萨克斯坦能源行业

一名可能来自俄罗斯的威胁行为者被指控对哈萨克斯坦能源部门发动了一系列新攻击。此次活动代号为“BarrelFire 行动”,与 Seqrite Labs 追踪的一个名为“Noisy Bear”的新威胁组织有关。该威胁行为者至少自 2025 年 4 月起就一直活跃。安全研究员 Subhajeet Singha 表示:“此次攻击活动针对的是 KazMu

CISA 要求立即修复 Sitecore 严重漏洞

在发现一个正在被广泛利用的安全漏洞后,联邦民事行政部门 (FCEB) 机构被建议在 2025 年 9 月 25 日之前更新其 Sitecore 实例。该漏洞的编号为CVE-2025-53690,CVSS 评分为 9.0(满分 10.0),表示严重程度极高。美国网络安全和基础设施安全局 (CISA)表示:“Sitecore Experience Manager (XM)、Experi

专访黑客追风人查鲁特:跨域寻道,视角为刃【T00ls人物专访第十四期】

大家好,我叫查鲁特(ID:X-ROOT),查鲁特由ID音译而成,不是我真名!不是我真名!不是我真名!!!重要的事情说三遍。X 代表无限可能,root 象征至高权限;二者组合,提醒自己永远保持好奇,永远向上提权。科班出身,10+ 年甲方安全建设老兵,也是“风口跳槽型”选手。在乙方,金融,保险,游戏,交

GhostRedirector 利用 Rungan 后门和 Gamshen IIS 模块入侵 65 台 Windows 服务器

网络安全研究人员发现了一个此前未记录的威胁集群,名为GhostRedirector,该集群已成功入侵至少 65 台 Windows 服务器,主要位于巴西、泰国和越南。据斯洛伐克网络安全公司 ESET 称,这些攻击导致部署了一个名为 Rungan 的被动 C++ 后门和一个代号为 Gamshen 的原生互联网信息服务 (IIS) 模块。据信,

恶意 npm 软件包利用以太坊智能合约攻击加密货币开发者

网络安全研究人员在 npm 注册表中发现了两个新的恶意软件包,它们利用以太坊区块链的智能合约对受感染的系统执行恶意操作,这表明威胁行为者不断寻找新的方式来传播恶意软件并躲避雷达的趋势。ReversingLabs 研究员 Lucija Valentić在与 The Hacker News 分享的一份报告中表示: “这两个 npm 包滥用

王某李某某等人非法控制彩票终端机系统获刑【T00ls法律讲堂第五十八期】

裁判要旨以违规进行网络销售彩票为目的,违反国家规定,擅自修改、增加彩票终端机应用程序,控制彩票终端机程序运行的行为,严重扰乱社会秩序,危害网络安全,存有巨大社会风险,应以非法控制计算机信息系统罪定罪处罚。其中在定罪量刑的标准上,要注重综合全案进行考量,避免机械割裂行为之间的关系。

钱某等破坏计算机信息系统案——非法获取政府公共服务管理平台账号的行为认定【T00ls法律讲堂第五十七期】

关键词刑事/破坏计算机信息系统罪/政府公共服务管理平台/非法录入/审批虚假信息/平台账号/数据失真/应用程序基本案情2017年底,被告人钱某因自己公司名下的工程师需要在建筑市场监管公共服务平台(以下简称监管平台)内登记入库,遂结识某市住房和城乡建设局建筑工程管理处装饰科工作人员孙某(已判决),

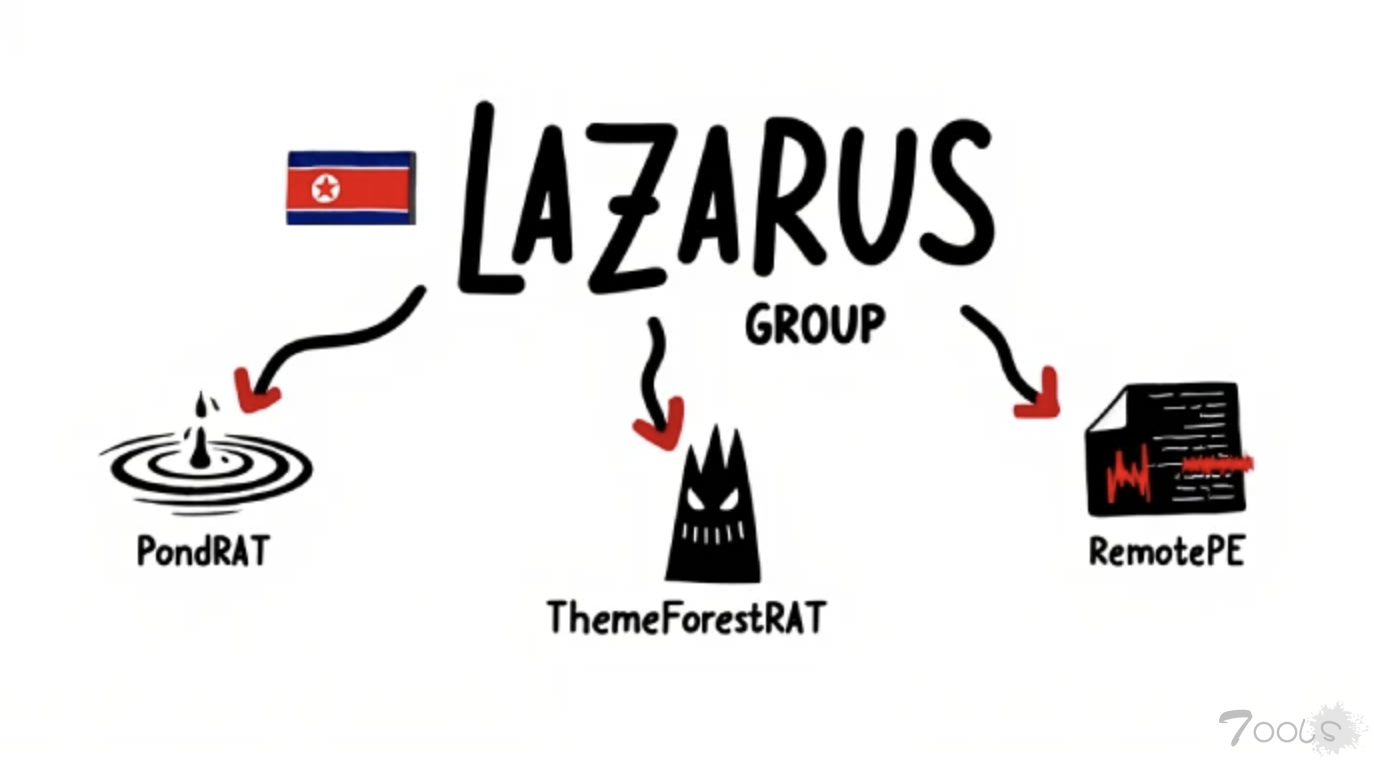

Lazarus Group 利用 PondRAT、ThemeForestRAT 和 RemotePE 扩展恶意软件库

与朝鲜有关的威胁行为者拉撒路集团 (Lazarus Group) 被归咎于一项社会工程活动,该活动传播了三种不同的跨平台恶意软件,分别名为 PondRAT、ThemeForestRAT 和 RemotePE。NCC 集团的 Fox-IT 于 2024 年观察到的这次攻击针对的是去中心化金融 (DeFi) 领域的一个组织,最终导致员工系统受到攻击。“从此

朝鲜APT37针对韩国政府和情报机构发动复杂的鱼叉式网络钓鱼攻击

攻击事件核心要点攻击手法冒充韩国国家情报研究会内部通讯(第52期),通过伪造PDF文档的LNK(Windows快捷方式)文件传播恶意载荷。利用朝鲜劳动党副部长金与正的公开声明作为诱饵,针对韩国政府、统一部、韩美同盟及APEC等机构。恶意载荷执行后下载RokRAT后门程序(APT37常用工具),具备内