新闻资讯

美英等国发出严重警告,微软、Fortinet的漏洞正在被“滥用”

美国、英国和澳大利亚等国的网络安全机构发布联合声明,称疑似受伊朗政府资助的攻击者,正在积极利用Fortinet和Microsoft Exchange ProxyShell的漏洞。攻击者利用漏洞获得受害者系统初始访问权限后,开始窃取数据和部署勒索软件。漏洞“泛滥”多部门惨遭其害据美国网络安全和基础设施安全局(CISA)、联

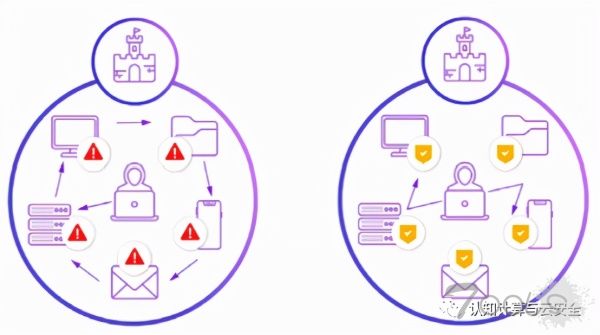

零信任、微分段:网络安全的进一步演变

微分段使用虚拟化技术在网络中创建日益细化的安全区域。通过应用高度集中的安全策略,微分段将安全性从简单地识别 IP 地址转变为仅根据用户的身份和角色授予用户访问他们需要的应用程序和数据的权限。然后安全就变成了个人用户,限制了网络内危险的横向移动。这些策略可以通过位置和设备进一步细化,一

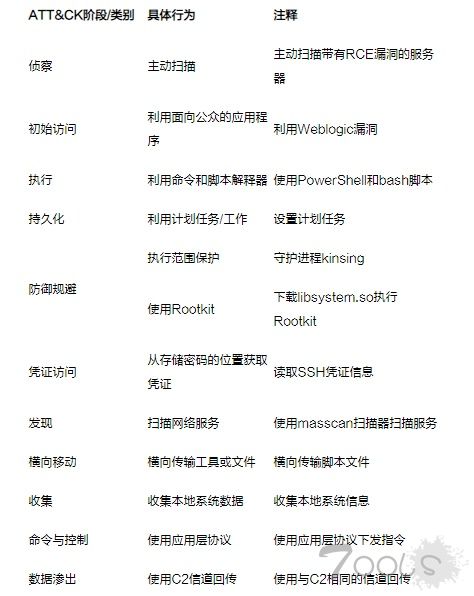

隐藏在挖矿活动下的木马病毒

H2Miner挖矿组织自2019年出现,持续活跃,同时向Linux与Windows双平台传播恶意脚本,最终下载门罗币挖矿程序以及其他后门、端口扫描工具等。H2Miner主要使用RCE漏洞进行传播,研究人员本次捕获到的样本利用了CVE-2020-14883(WebLogic RCE漏洞)进行传播。详情H2Miner挖矿组织在Linux平台上传播Kinsing僵

你的手机有可能被这七种方法入侵

移动设备的安全性通常高于电脑的安全性,但很多用户仍然可能被迷惑,智能手机仍然可能被黑客入侵。人们需要注意安全使用手机的一些事项。智能手机革命本应为科技行业推出安全计算平台提供第二次机会。与具有漏洞的电脑和易受攻击的服务器不同,移动设备据称被锁定可以不受恶意软件的影响。但事实证明,

企业在2022年将面临的主要网络安全威胁

网络攻击者在2021年采用了一些成功的攻击策略,其中包括那些与勒索软件、社交媒体以及对远程工作依赖性转变相关的头条新闻。预计他们将把这些措施应用在政治活动中(例如选举),并变得更加复杂,从而有可能在全球范围内造成更大的破坏。来自网络安全厂商的工程师和安全架构师提供了对2022年网络威胁格局

零信任安全的四个特点

日益增长的科技需求,促进了云计算、AI、物联网、大数据等新兴技术的发展,同时,数字化转型让企业业务与新技术得到了深度融合,在这样的背景下,互联网安全事件发生的次数越来越多,企业的安全管理面临着巨大的挑战。为了将模糊的网络安全边界分清,零信任安全应运而生!什么是零信任呢?零信任打破了传

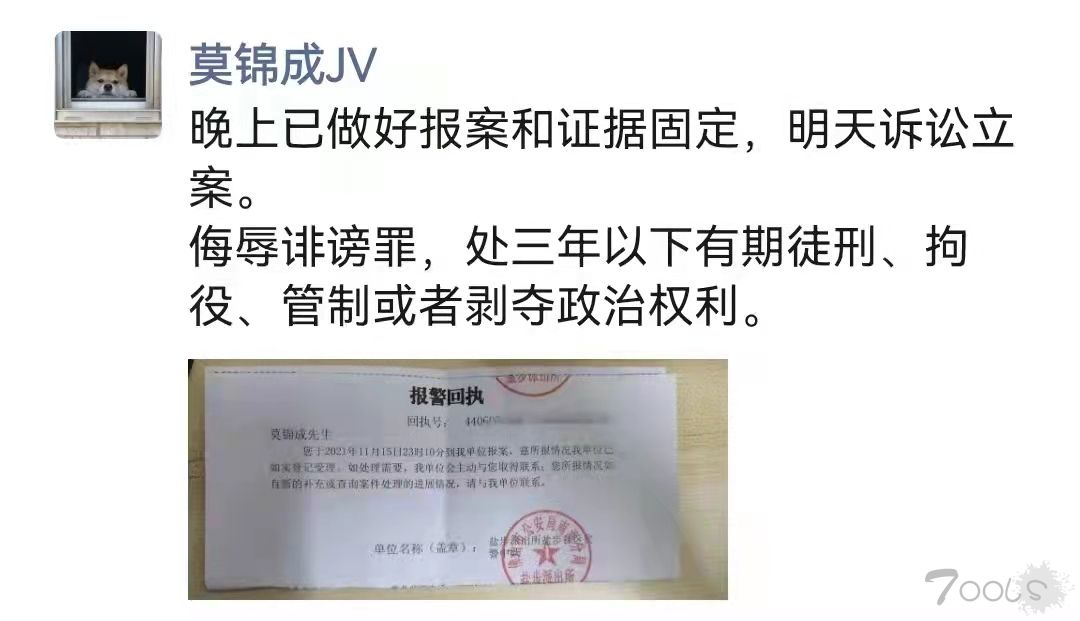

徐昊律师对HW服务费支付纠纷的分享【T00ls法律讲堂第四十八期】

近期一直有关于参加HW的选手,不能及时足额结算款项,引发了很多纠纷,现在徐昊律师关于部分事项简单分享以下几点。一、你和对方的关系你和受聘单位之间的关系是劳务关系,并非劳动关系。劳动关系是指企业和员工之间签订劳动合同、发放工资、交纳社保的基础上,员工需要遵守企业各项规章制度的归属关系

美国黑客入侵Booking.com 公司管理层却对此保持沉默

Booking.com请求荷兰情报部门AIVD帮助其调查这一广泛的数据泄露事件,但没有通知受影响的客户或荷兰数据保护局(AP)。管理层称,根据霍金路伟律师事务所的建议,它当时没有法律要求这样做。据相关人士透露,Booking公司IT专家对管理层对数据泄露保持沉默的决定感到不舒服。专家们对这一决定也持批评态

Windows10的权限提升零日漏洞得到了修复

在Windows中,有一个未修补的安全漏洞,该漏洞可能会允许普通用户将本地权限提升到系统权限,但此时微软并未将该漏洞完全解决,这时一个非官方的微补丁出现了。该漏洞(CVE-2021-34484)最初是在微软8月份的更新披露中发布的。当时,它被研究人员归类为一个任意目录删除漏洞,该漏洞由于是低优先级的,因

Hvv合同注意事项

hw,合同注意事项:签订合同(注意:合同中的甲方是否是一个公司主体?如果不是的话,在之后出现问题时很难追回;比如有些同胞是和个人签的合同,做完项目后对方跑路,发现手里的信息只有对方的一个微信...这种时候就算你曝光他,他换个ID就出来继续混了。起诉他,也很难追讨...)是否背对背付款(背对